Implementierung & Evaluation eines JavaScript-basierten ... - KOPS

Implementierung & Evaluation eines JavaScript-basierten ... - KOPS

Implementierung & Evaluation eines JavaScript-basierten ... - KOPS

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

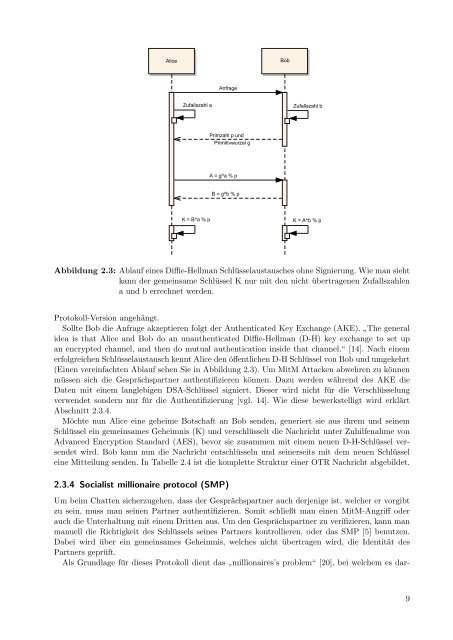

Alice<br />

Bob<br />

Anfrage<br />

Zufallszahl a<br />

Zufallszahl b<br />

Primzahl p und<br />

Primitivwurzel g<br />

A = g^a % p<br />

B = g^b % p<br />

K = B^a % p<br />

K = A^b % p<br />

Abbildung 2.3: Ablauf <strong>eines</strong> Diffie-Hellman Schlüsselaustausches ohne Signierung. Wie man sieht<br />

kann der gemeinsame Schlüssel K nur mit den nicht übertragenen Zufallszahlen<br />

a und b errechnet werden.<br />

Protokoll-Version angehängt.<br />

Sollte Bob die Anfrage akzeptieren folgt der Authenticated Key Exchange (AKE). ”<br />

The general<br />

idea is that Alice and Bob do an unauthenticated Diffie-Hellman (D-H) key exchange to set up<br />

an encrypted channel, and then do mutual authentication inside that channel.“ [14]. Nach einem<br />

erfolgreichen Schlüsselaustausch kennt Alice den öffentlichen D-H Schlüssel von Bob und umgekehrt<br />

(Einen vereinfachten Ablauf sehen Sie in Abbildung 2.3). Um MitM Attacken abwehren zu können<br />

müssen sich die Gesprächspartner authentifizieren können. Dazu werden während des AKE die<br />

Daten mit einem langlebigen DSA-Schlüssel signiert. Dieser wird nicht für die Verschlüsselung<br />

verwendet sondern nur für die Authentifizierung [vgl. 14]. Wie diese bewerkstelligt wird erklärt<br />

Abschnitt 2.3.4.<br />

Möchte nun Alice eine geheime Botschaft an Bob senden, generiert sie aus ihrem und seinem<br />

Schlüssel ein gemeinsames Geheimnis (K) und verschlüsselt die Nachricht unter Zuhilfenahme von<br />

Advanced Encryption Standard (AES), bevor sie zusammen mit einem neuen D-H-Schlüssel versendet<br />

wird. Bob kann nun die Nachricht entschlüsseln und seinerseits mit dem neuen Schlüssel<br />

eine Mitteilung senden. In Tabelle 2.4 ist die komplette Struktur einer OTR Nachricht abgebildet.<br />

2.3.4 Socialist millionaire protocol (SMP)<br />

Um beim Chatten sicherzugehen, dass der Gesprächspartner auch derjenige ist, welcher er vorgibt<br />

zu sein, muss man seinen Partner authentifizieren. Somit schließt man einen MitM-Angriff oder<br />

auch die Unterhaltung mit einem Dritten aus. Um den Gesprächspartner zu verifizieren, kann man<br />

manuell die Richtigkeit des Schlüssels s<strong>eines</strong> Partners kontrollieren, oder das SMP [5] benutzen.<br />

Dabei wird über ein gemeinsames Geheimnis, welches nicht übertragen wird, die Identität des<br />

Partners geprüft.<br />

Als Grundlage für dieses Protokoll dient das ”<br />

millionaires’s problem“ [20], bei welchem es dar-<br />

9