Grundlagen der Netzwerktechnik - von P. Merkelbach

Grundlagen der Netzwerktechnik - von P. Merkelbach

Grundlagen der Netzwerktechnik - von P. Merkelbach

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

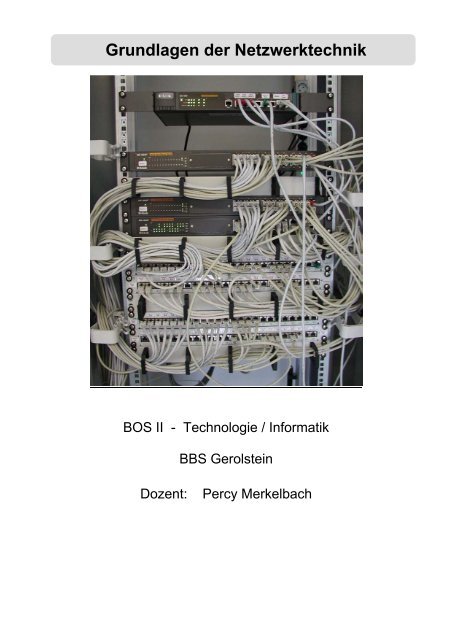

<strong>Grundlagen</strong> <strong>der</strong> <strong>Netzwerktechnik</strong><br />

BOS II - Technologie / Informatik<br />

BBS Gerolstein<br />

Dozent:<br />

Percy <strong>Merkelbach</strong>

BOS II<br />

Dozent: Percy <strong>Merkelbach</strong><br />

BBS Gerolstein<br />

Inhaltsverzeichnis<br />

1. Systemvoraussetzungen ....................................................................................... 3<br />

1.1 Hardware ............................................................................................................... 3<br />

1.2 Software................................................................................................................. 5<br />

2. Vernetzung <strong>von</strong> 2 PCs........................................................................................... 5<br />

Praxisteil 1 ............................................................................................................. 5<br />

2.1 Pin-Belegung <strong>von</strong> Netzwerkkabeln........................................................................ 6<br />

2.2 Der Befehl PING .................................................................................................... 7<br />

2.3 IP-Adressen ........................................................................................................... 7<br />

2.3.1 Aufbau einer IP-Adresse........................................................................................ 8<br />

2.3.2 IP-Adressklassen................................................................................................... 8<br />

2.3.3 beson<strong>der</strong>e IP-Adressen......................................................................................... 9<br />

2.3.4 Standard-Subnetzmaske ....................................................................................... 9<br />

2.3.5 statische und dynamische IP-Adressen – DHCP .................................................. 10<br />

2.4 Computername – Arbeitsgruppe – Domäne.......................................................... 12<br />

2.5 Der Befehl IPCONFIG ........................................................................................... 13<br />

2.6 MAC-Adresse ........................................................................................................ 13<br />

2.6.1 Aufbau einer MAC-Adresse................................................................................... 14<br />

2.6.2 ARP-Anfrage.......................................................................................................... 14<br />

2.6.3 Ablauf einer ARP-Adressauflösung....................................................................... 14<br />

2.7 Namensauflösung.................................................................................................. 15<br />

2.7.1 Die Datei „hosts“ .................................................................................................... 15<br />

2.7.2 Die Datei „lmhosts“ ................................................................................................ 16<br />

2.7.3 DNS - Domain Name Service................................................................................ 17<br />

2.7.4 WINS – Windows Internet Name Service.............................................................. 19<br />

2.7.5 Ablauf einer Namensauflösung ............................................................................. 19<br />

Praxisteil 2 ............................................................................................................. 20<br />

2.8 Ordner freigeben und Dateien austauschen ......................................................... 21<br />

Praxisteil 3 ............................................................................................................. 22<br />

3. Netzwerktopologie und Metzwerkmedien.............................................................. 22<br />

3.1 Netzwerktopologie ................................................................................................. 22<br />

3.1.1 Stern-Topologie ..................................................................................................... 22<br />

3.1.2 Ring-Topologie ...................................................................................................... 23<br />

3.1.3 Bus-Topologie........................................................................................................ 23<br />

3.1.4 Baum-Topologie .................................................................................................... 23<br />

3.1.5 Zellulare Topologie ................................................................................................ 24<br />

3.2 Netzwerkmedien .................................................................................................... 24<br />

4. Aufbau eines Peer-to-Peer Netzwerkes mit Hilfe <strong>von</strong> Hub und Switch................. 25<br />

4.1 Vernetzung <strong>von</strong> mehreren PCs mit Hilfe <strong>von</strong> Hub und Switch.............................. 25<br />

Praxisteil 4 ............................................................................................................. 25<br />

Praxisteil 5 ............................................................................................................. 25<br />

4.2 Funktionsweise <strong>von</strong> Netzwerkgeräten................................................................... 26<br />

4.2.1 Repeater ................................................................................................................ 26<br />

4.2.2 Hub ..................................................................................................................... 26<br />

4.2.3 Bridge .................................................................................................................... 26<br />

4.2.4 Switch .................................................................................................................... 27<br />

4.3 Zugriffsverfahren.................................................................................................... 28<br />

4.3.1 Token-Passing-Zugriffsverfahren .......................................................................... 29<br />

4.3.2 CSMA/CD-Zugriffsverfahren.................................................................................. 29<br />

Praxisteil 6 ............................................................................................................. 30<br />

4.4 WLAN-Standards................................................................................................... 30<br />

5. Verbindung gleicher Netzwerke über eine Uplink-Verbindung.............................. 31<br />

5.1 Verbindung <strong>von</strong> Netzwerken mit Hubs bzw. Switches .......................................... 31<br />

Praxisteil 7 a .......................................................................................................... 31<br />

Praxisteil 7 b .......................................................................................................... 31<br />

5.2 VLANs (virtuelle LANs).......................................................................................... 33<br />

6. Verbindung ungleicher Netzwerke......................................................................... 35<br />

Praxisteil 8 ............................................................................................................. 35<br />

6.1 OSI-Modell............................................................................................................. 35<br />

1

BOS II<br />

Dozent: Percy <strong>Merkelbach</strong><br />

BBS Gerolstein<br />

Praxisteil 9 ............................................................................................................. 37<br />

Praxisteil 10 ........................................................................................................... 37<br />

6.2 Bedeutung und Aufgaben <strong>von</strong> Routern ................................................................. 38<br />

6.2.1 IP-Routing.............................................................................................................. 38<br />

6.2.2 IP-Routing-Algorithmus.......................................................................................... 39<br />

Praxisteil 11 ........................................................................................................... 40<br />

Praxisteil 12 ........................................................................................................... 41<br />

6.3 Bildung <strong>von</strong> Subnetzen.......................................................................................... 41<br />

7. Serverarten ............................................................................................................ 44<br />

8. Umsetzungshilfen zur Erstellung <strong>von</strong> schulischen Netzwerken ............................ 45<br />

8.1 Aufbau einer Benutzer und Rechtestruktur ........................................................... 45<br />

Anhang Wireless-LAN ........................................................................................... 50<br />

2

BOS II<br />

Dozent: Percy <strong>Merkelbach</strong><br />

BBS Gerolstein<br />

1. Systemvoraussetzungen für Netzwerke<br />

Die einfachste Form eines Netzwerkes stellt die Verbindung <strong>von</strong> zwei Rechnern (PCs) dar.<br />

Jedoch lassen sich auch Hardwarekomponenten wie einen Drucker, einen Scanner, ein<br />

Modem o<strong>der</strong> sonstige periphere Geräte über entsprechende Schnittstellen mit einem<br />

Netzwerk verbinden.<br />

1.1 Hardware<br />

Die folgenden werden zum Aufbau eines Computernetzwerkes benötigt.<br />

• Multimedia PC<br />

• Netzwerkkarte<br />

Die Übertragungsgeschwindigkeit <strong>von</strong><br />

Netzwerkkarten wird meist mit 10/100 Mbit/s<br />

angegeben. Dagegen wird die Speichergröße<br />

<strong>von</strong> Massenspeichern (RAM, Festplatten, CD-<br />

ROM) in Byte bemessen (z.B. 120 GByte<br />

Festplatte).<br />

• Steckplatz im PC<br />

PCI (Peripheral Component Interconnect)<br />

• Verbindungskabel<br />

Twisted-Pair<br />

Bei einem Twisted-Pair-Kabel sind zwei- o<strong>der</strong> mehrpaarige<br />

Kupferdrähte spiralförmig zu einem Kabelstrang verdrillt.<br />

Durch die Verdrillung des Kabels erreicht man eine Erhöhung<br />

<strong>der</strong> Übertragungsgeschwindigkeit. Grundsätzlich unterscheidet<br />

man zwischen abgeschirmten (STP = Shielded-<br />

Twisted-Pair) und ungeschirmten (UTP = Unshielded-<br />

Twisted-Pair) Twisted-Pair-Kabeln.<br />

Koaxialkabel<br />

Koaxialkabel sind jedem als Verbindungskabel zwischen<br />

Fernsehantenne und Fernsehgerät geläufig. Sie besehen<br />

aus Kupferleitungen, die ringförmig, koaxial, angeordnet<br />

sind. Der innere Leiter, über den die Datenübertragung<br />

erfolgt, wird vom äußeren Leiter, einem Geflecht aus<br />

Draht, abgeschirmt. Koaxialkabel sind gegen Störeinflüsse<br />

gut abgeschirmt und eignen sich daher auch für<br />

große Entfernungen.<br />

Lichtwellenleiter (LWL)<br />

Der innere Aufbau eines Lichtwellenleiterkabels, auch<br />

Glasfaserkabel genannt, ist dem eines Koaxialkabels<br />

ähnlich. Sie bestehen aus einem o<strong>der</strong> aus mehreren<br />

Glas- o<strong>der</strong> Kunststofffasern und sind mit verschiedenen<br />

Schichten ummantelt. Lichtwellenleiter können die<br />

Signale ohne erneute Verstärkung über weite Strecken<br />

übertragen und sind gegen elektromagnetische Störungen<br />

unempfindlich.<br />

3

BOS II<br />

Dozent: Percy <strong>Merkelbach</strong><br />

BBS Gerolstein<br />

• Steckerarten<br />

RJ45<br />

(Registered Jack)<br />

Einsatz bei Twisted-Pair<br />

BNC<br />

(Bayonet Neill Concelmann)<br />

Einsatz bei Koaxialkabel<br />

ST, SC<br />

Verwendung bei Lichtwellenleitern<br />

SUB-D, AUI<br />

Verbindung <strong>von</strong> Netzwerkkarten mit<br />

Transceivern zur Umwandlung <strong>von</strong><br />

Signalformen o<strong>der</strong> zur Verbindung<br />

<strong>von</strong> sogenannten Routern<br />

• Verteiler<br />

Hub<br />

Ein Hub ist ein zentraler Verteiler im Netz, an den einzelne<br />

Computer (Hosts) angeschlossen werden können. Im Allgemeinen<br />

besitzen Hubs zwischen 4 und 32 Anschlüsse sowie einem separaten<br />

Anschluss (UPLINK)mit dem sich die Verteiler untereinan<strong>der</strong><br />

verbinden lassen.<br />

Switch<br />

Auch ein Switch verteilt die eingehenden Datenpakete. Er erkennt<br />

jedoch den Empfänger und sendet die entsprechenden Daten nur<br />

an diesen ( Segmentierung). Somit kann ein Switch als ein<br />

intelligenter Hub bezeichnet werden.<br />

Access-Point<br />

Die Verbeitung und <strong>der</strong> Einsatz <strong>von</strong> Access-Points hat mit <strong>der</strong><br />

zunehmenden Beliebtheit <strong>von</strong> Funknetzwerken (WLAN = Wirelless<br />

Local Area Network) schlagartig zugenommen. Meist besitzen<br />

die Geräte eine Reichweite zwischen 50m und 300m und werden<br />

mittels RJ45- o<strong>der</strong> USB- Steckverbindung an ein bestehendes<br />

Netzwerk angeschlossen.<br />

• weitere Komponenten im Netz<br />

Netzwerkdrucker<br />

CD-ROM-Tower<br />

IP-Kamera<br />

4

BOS II<br />

Dozent: Percy <strong>Merkelbach</strong><br />

BBS Gerolstein<br />

1.2 Software<br />

Die folgenden Softwarekomponenten sind zum Betrieb eines Netzwerkes notwendig.<br />

• Betriebssystem<br />

Windows XP Professional<br />

Windows 2000 Professional<br />

Windows 2003 Server<br />

Novell-Netware<br />

Linux-Server<br />

Windows XP- Home<br />

Windows ME<br />

Windows 98<br />

Windows 95<br />

• Treiber für Netzwerkkarte<br />

• Virensoftware mit aktuellem Update<br />

• Tools<br />

Angry IP-Scanner<br />

IP-Subnetcalculator<br />

- ermöglichen einen professionellen Einsatz<br />

- stellen eine zentrale Benutzerverwaltung<br />

bereit<br />

- Rechtevergabe für Benutzer kann konkretisiert<br />

werden Sicherheit<br />

- Einsatz nur für Peer-to-Peer-Netzwerke<br />

- Rechteverwaltung ist nur lokal möglich<br />

2. Vernetzung <strong>von</strong> 2 PCs<br />

Das kleinste Netzwerk besteht aus <strong>der</strong> Verbindung <strong>von</strong> zwei PCs. Beide PCs benötigen eine<br />

Netzwerkkarte und ein Standardbetriebssystem. In <strong>der</strong> Regel betreibt man bei kleinen<br />

Netzwerken ein so genanntes Peer-to-Peer-Netzwerk. Bei einem Peer-to-Peer-Netzwerk<br />

benutzen die PCs gemeinsam Ressource wie Drucker o<strong>der</strong> Daten, die auf allen PCs verteilt<br />

liegen können. Je<strong>der</strong> PC muss für die Sicherheit seiner Ressourcen sorgen schlechte<br />

Übersicht. Wenn ein PC an<strong>der</strong>e Ressourcen nutzt arbeitet er als Client, wenn er Ressourcen<br />

an<strong>der</strong>en zur Verfügung stellt arbeitet er als Server.<br />

Merkmale eines Peer-to-Peer-Netzwerks:<br />

Datenaustausch auf Freigabeebene<br />

schwierige Datensicherung<br />

hoher Verwaltungsaufwand<br />

nur für kleine Netzwerke zu<br />

empfehlen (bis ungefähr 25 PCs)<br />

keine Datenkonsistenz<br />

schwierige Zugriffskontrolle<br />

Praxisteil 1:<br />

Erstellen Sie die Verkabelung <strong>der</strong> folgenden Netzwerkstruktur und konfigurieren Sie die<br />

Workstations. (Computernamen: Labor_21 bis Labor_36 Arbeitsgruppe: Workgroup)<br />

Verbinden Sie jeweils 2 Workstations mit einem Netzwerkkabel und überprüfen Sie die<br />

Verbindung mit Hilfe des PING-Befehls. Im Beispiel ist Platz 21 und 22 abgebildet.<br />

Computername: Labor_21<br />

Arbeitsgruppe: Workgroup<br />

IP-Adresse: 192.168.0.21<br />

Subnetz: 255.255.255.0<br />

Computername: Labor_22<br />

Arbeitsgruppe: Workgroup<br />

IP-Adresse: 192.168.0.22<br />

Subnetz: 255.255.255.0<br />

5

BOS II<br />

Dozent: Percy <strong>Merkelbach</strong><br />

BBS Gerolstein<br />

Wichtiger Hinweis:<br />

2.1 PIN-Belegung bei Netzwerkkabeln<br />

1 = TX + Senden<br />

2 = TX - Senden<br />

3 = RX + Empfangen<br />

4 = unbenutzt<br />

5 = unbenutzt<br />

6 = RX - Empfangen<br />

7 = unbenutzt<br />

8 = unbenutzt<br />

1:1 Kabel<br />

Zum Verbinden einer Netzwerkkarte mit einem<br />

"normalen" Hubport verwendet man ein (1:1)-Kabel.<br />

Also: 1-1, 2-2, 3-3, 6-6<br />

Die Farben grün und rot unterscheiden hier nur RX (RD=Receive<br />

Data) und TX (TD=Transmit Data).<br />

Bei DSL wird <strong>von</strong> <strong>der</strong> Netzwerkkarte zur Ethernetbuchse des NTBBA<br />

(DSL-Modem) ein solches Standardethernet-Kabel verwendet (UTP,<br />

CAT5).<br />

Crossover-Kabel<br />

Zum Verbinden zweier Netzwerkkarten bzw. Hubs ohne Uplink-Port<br />

verwendet man ein gekreuztes Kabel (Crossover-Kabel).<br />

Also: 1-3, 2-6, 3-1, 6-2<br />

Rollover-Kabel<br />

Dieses Kabel benutzt man zum Programmieren eines managebaren<br />

Switchs o<strong>der</strong> eines Routers.<br />

Alle Kabel sind getauscht.<br />

Also 1-8,2-7,3-6, 4-5.<br />

6

BOS II<br />

Dozent: Percy <strong>Merkelbach</strong><br />

BBS Gerolstein<br />

2.2 Der Befehl PING<br />

Mit dem Befehl PING (Paket Internet Groper) kann man die Erreichbarkeit eines PCs testen<br />

o<strong>der</strong> den lokalen TCP/IP-Stack zu prüfen. Dieser Befehl ist beim Aufbau <strong>von</strong> Netzwerken<br />

und bei <strong>der</strong> Fehlersuche sehr wichtig.<br />

Mit PING /? können Sie sich alle Optionen des Befehls anzeigen lassen.<br />

Die entfernte Station kann über die IP-Adresse o<strong>der</strong> den Domain- bzw. WINS-Namen<br />

angesprochen werden. Bei Bedarf übernimmt ping die Namensauflösung.<br />

Bei <strong>der</strong> Ausführung des Befehls ping wird ein ICMP-Paket vom Typ ICMP Echo Request an<br />

die Netzwerk-Station gesendet. Wenn die Station des ICMP-Paket empfangen hat, sendet<br />

sie ein ICMP-Paket vom Typ ICMP Echo Reply zurück. Ein Windows-Betriebssystem führt<br />

insgesamt 4 ICMP-Meldungen aus. Bei Unix/Linux muss ping durch STRG+C abgebrochen<br />

werden.<br />

Das Internet Control Message Protocol (ICMP) ist Bestandteil des Internet Protocols (IP). Es<br />

wird aber als eigenständiges Protokoll behandelt, das zur Übermittlung <strong>von</strong> Meldungen (z. B.<br />

bei Fehlern) über IP dient. Die Übertragung über IP ist deshalb unsicher. Fehlerhafte ICMP-<br />

Übertragungen lösen keine Fehlermeldungen aus. Hauptaufgabe <strong>von</strong> ICMP ist die<br />

Übertragung <strong>von</strong> Statusinformationen und Fehlermeldungen <strong>der</strong> Protokolle IP, TCP und<br />

UDP.<br />

2.3 IP-Adressen<br />

Vergabe einer IP-Adresse:<br />

Klicken Sie mit <strong>der</strong> rechten Maustaste auf die<br />

Netzwerkumgebung. Wählen Sie die Eigenschaften<br />

aus. Klicken Sie jetzt mit <strong>der</strong> rechten Maustaste auf die<br />

LAN-Verbindung. Wählen Sie wie<strong>der</strong> die<br />

Eigenschaften aus. Markieren Sie die Option<br />

Internetprotokoll (TCP/IP) und klicken auf<br />

Eigenschaften.<br />

Jetzt können Sie die IP-Adresse statisch vergeben.<br />

Des Weiteren benötigen Sie noch die Subnetzadresse.<br />

Möchte man eine Verbindung zu an<strong>der</strong>en Netzwerken<br />

herstellen, muss man noch ein Standardgateway und<br />

gegebenenfalls eine DNS-Adresse eingeben.<br />

Wählt man die Option „IP-Adresse automatisch beziehen“ werden die IP-Adressen<br />

automatisch generiert o<strong>der</strong> <strong>von</strong> einem DHCP-Server (Dynamic Host Configuration Protocol)<br />

zugewiesen.<br />

7

BOS II<br />

Dozent: Percy <strong>Merkelbach</strong><br />

BBS Gerolstein<br />

2.3.1 Aufbau einer IPAdresse<br />

Je<strong>der</strong> Rechner in einem Netzwerk muß eine eindeutige IP-Adresse besitzen.<br />

Die IP-Adresse <strong>von</strong> IPv4 ist 4 Byte lang (32 Bit) und besteht aus:<br />

• Netzwerk-Identifikationsnummer und<br />

• Host-Identifikationsnummer<br />

Bei IPv6 ist die IP-Adresse 16 Byte lang<br />

Der Grund für die Einführung des Internet Protcols Version 6 (IPv6) sind die 4 Milliarden IP-<br />

Adressen (Version 4) im Internet, die bald aufgebraucht sind. Die nächste Generation <strong>von</strong> IP,<br />

das IP Version 6, erhöht den Adressumfang auf 2 128 . Damit wäre es möglich jeden<br />

Quadradmillimeter <strong>der</strong> Erde mit rund 600 Billionen Adressen zu belegen. Doch nicht nur das,<br />

obendrein soll IPv6 Erleichterung bei <strong>der</strong> Rechnerkonfiguration und Betrieb bringen.<br />

IPv6-Adressen bestehen aus 128 Bit und werden als Kette <strong>von</strong> 16-Bit-Zahlen in<br />

Hexadezimalform dargestellt, die durch einen Doppelpunkt (":") <strong>von</strong>einan<strong>der</strong> getrennt<br />

werden. Folgen <strong>von</strong> Nullen können einmalig durch einen doppelten Doppelpunkt ("::")<br />

abgekürzt werden. Da in URLs <strong>der</strong> Doppelpunkt mit <strong>der</strong> Portangabe kollidiert, werden IPv6-<br />

Adressen in eckige Klammern gesetzt.<br />

Adresse nach<br />

IPv4 127.0.0.1<br />

IPv6<br />

IPv6-URL<br />

FE80::0211:22FF:FE33:4455<br />

http://[FE80::0211:22FF:FE33:4455]:80/<br />

Beispiel:<br />

Dezimale Punktnotation: 192 . 168 . 0 . 21<br />

Binäre Darstellung: 1100 0000 1010 1000 0000 0000 0001 0101<br />

2.3.2 IP-Adressklassen<br />

Man unterscheidet die IP-Adressklassen A, B und C. Die Klassen D und E sind für spezielle<br />

Zwecke vorgesehen.<br />

Netzklasse A B C D E<br />

Netzwerk-ID Byte Byte Byte<br />

Host-ID Byte Byte Byte<br />

die ersten Bits<br />

Netzwerkbereich<br />

8

BOS II<br />

Dozent: Percy <strong>Merkelbach</strong><br />

BBS Gerolstein<br />

2.3.3 beson<strong>der</strong>e IP-Adressen<br />

Die Werte 0 und 255 sollten nicht am Ende einer IP-Adresse nicht verwendet werden.<br />

Begründung:<br />

Die IP-Adresse 192.168.0.0 ist die sog. Netzwerkadresse des Netzwerkes.<br />

Die Netzwerkadresse wird aus <strong>der</strong> IP-Adresse des PCs und <strong>der</strong> Subnetzmaske gebildet.<br />

Diese Adresse wird <strong>von</strong> Routern benötigt um zu entscheiden auf welchem Weg ein<br />

Datenpaket zu dem entsprechenden Netzwerk gelangen kann.<br />

Die IP-Adresse 192.168.0.255 ist die sog. Broadcastadresse des Netzwerkes.<br />

Die Broadcastadresse wird benutzt, wenn man Daten an alle PCs senden möchte und auch<br />

alle Netzwerkkarten diese Daten aufnehmen.<br />

*Die Adresse 127.0.0.1 ist für die Loopback-Funktion zur Netzwerkdiagnose reserviert. Es ist<br />

die lokale IP-Adresse einer jeden Station und wird auch als Localhost (Name-Auflösung:<br />

localhost) bezeichnet. Wird ein Datenpaket mit <strong>der</strong> Ziel-Adresse 127.0.0.1 verschickt, so wird<br />

sie an den Absen<strong>der</strong> selber verschickt. Man spricht dann vom Echo. Hier mit kann man<br />

testen, ob TCP/IP richtig installiert ist.<br />

Folgende IP-Adressen sind private Adressen, die im Internet nicht bekannt sind und auch<br />

nicht weitergeleitet werden:<br />

Klasse A Netzwerk: 10.0.0.0 – 10.255.255.255<br />

Klasse B Netzwerk: 172.16.0.0 – 172.31.255.255<br />

Klasse C Netzwerk: 192.168.0.0 – 192.168.255.255<br />

2.3.4 Standard-Subnetzmaske<br />

Die Standardsubnetzmaske ist so aufgebaut, dass überall dort, wo in <strong>der</strong> IP-Adresse die<br />

Netzwerk-ID steht, in <strong>der</strong> Subnetzmaske Einsen stehen.<br />

Beispiel:<br />

Der PC mit <strong>der</strong> IP-Adresse 192.168.0.21 befindet sich in einem Klasse C Netzwerk.<br />

Da die ersten 3 Byte zur Netzwerk-ID gehören, müssen hier überall Einsen stehen. 8 Einsen<br />

in <strong>der</strong> Binär-Schreibweise entspricht <strong>der</strong> Zahl 255 in <strong>der</strong> Dezimalschreibweise.<br />

Rechnet man nun mit <strong>der</strong> UND-Verknüpfung die IP-Adresse des PCs und die Subnetzmaske<br />

zusammen, erhält man die Adresse des Netzwerkes, indem sich <strong>der</strong> PC befindet.<br />

Dezimale Punktnotation<br />

Binäre Schreibweise<br />

IP-Adresse: 192 . 168 . 0 . 21 1100 0000 1010 1000 0000 0000 0001 0101<br />

Subnetzmaske: 255 . 255 . 255 . 0 1111 1111 1111 1111 1111 1111 0000 0000<br />

Netzwerk-Adresse: 192 . 168 . 0 . 0 1100 0000 1010 1000 0000 0000 0000 0000<br />

9

BOS II<br />

Dozent: Percy <strong>Merkelbach</strong><br />

BBS Gerolstein<br />

Berechnung <strong>der</strong> maximalen Anzahl <strong>der</strong> Hosts und Netzwerke<br />

Netzklasse A B C D E<br />

Netzwerk-ID 1 Byte 2 Byte 3 Byte<br />

Host-ID 3 Byte 2 Byte 1 Byte<br />

die ersten Bits 0....... 10...... 110..... 1110.... 11110...<br />

Netzwerkbereich 1 – 126* 128 - 191 192 - 223 224 - 239 240 - 247<br />

maximale Anzahl<br />

<strong>der</strong> Hosts<br />

für IP-<br />

Multicasting<br />

für<br />

Forschungszwecke<br />

maximale Anzahl<br />

<strong>der</strong> Netzwerke<br />

2 7 – 2 =<br />

126<br />

2 14 – 2 =<br />

16.382<br />

2 21 – 2 =<br />

2.097.150<br />

Standard-<br />

Subnetzmaske<br />

2.3.5 statische und dynamische IP-Adressen - DHCP<br />

Vergibt man bei den Netzwerkeinstellungen manuell eine IP-Adresse, so nennt man dies IP-<br />

Adresse „statisch“.<br />

Wählt man bei den Netzwerkeinstellungen die Option „IP-Adresse automatisch beziehen“<br />

werden die IP-Adressen automatisch generiert o<strong>der</strong> <strong>von</strong> einem DHCP-Server (Dynamic Host<br />

Configuration Protocol) zugewiesen. Diese Adresse nennt man „dynamisch“.<br />

Meldet sich ein Client an einem Netzwerk an, wird ein DHCP-Server kontaktiert und <strong>der</strong><br />

Client bekommt eine IP-Adresse (Lease) für einen bestimmten Zeitraum zur Verfügung<br />

gestellt. Das bedeutet, das ein und <strong>der</strong>selbe PC in <strong>der</strong> einen Woche die IP-Adresse<br />

192.168.0.21 bekommt und in <strong>der</strong> nächsten Woche die Adresse 192.168.0.45. (Wenn die<br />

Lease auf 7 Tage eingestellt ist.)<br />

Man kann für einen PC mit einer bestimmten MAC-Adresse auch eine IP-Adresse<br />

reservieren. Dann wird diese Adresse nur diesem PC zugeordnet, wenn diese sich anmeldet.<br />

Es können auch IP-Adressen aus <strong>der</strong> Lease ausgeschlossen werden, wenn man diese z.B.<br />

freihalten möchte o<strong>der</strong> manuell vergeben will.<br />

10

BOS II<br />

Dozent: Percy <strong>Merkelbach</strong><br />

BBS Gerolstein<br />

Der PC mit <strong>der</strong> MAC-Adresse 00105aef7648<br />

bekommt die IP-Adresse 192.168.0.101<br />

reserviert.<br />

Der IP-Adressenbereich<br />

zwischen 192.168.0.1 bis<br />

192.168.0.19 ist <strong>von</strong> <strong>der</strong><br />

Vergabe ausgeschlossen.<br />

In dieser Übersicht erkennt<br />

man alle <strong>der</strong>zeitigen<br />

Adressleases, d.h.<br />

vergebene IP-Adressen.<br />

Funktionsweise <strong>von</strong> DHCP<br />

Wird eine Station gestartet und ist dort ein DHCP-Client aktiviert, wird ein in seiner Funktion<br />

eingeschränkter Modus des TCP/IP-Stacks gefahren. Dieser hat keine gültige IP-Adresse,<br />

keine Subnetzmaske und kein Standard-Gateway. Das einzige, was <strong>der</strong> Client machen kann,<br />

ist IP-Broadcasts zu verschicken. Der DHCP-Client verschickt ein UDP-Paket mit <strong>der</strong> Ziel-<br />

Adresse 255.255.255.255 und <strong>der</strong> Quell-Adresse 0.0.0.0. Dieser Broadcast dient als<br />

Adressanfor<strong>der</strong>ung an alle verfügbaren DHCP-Server. Das UDP-Paket enthält die Hardware-<br />

Adresse (MAC-Adresse) <strong>der</strong> Station. Je<strong>der</strong> angesprochene DHCP-Server schickt daraufhin<br />

ein UDP-Paket mit folgenden Daten zurück:<br />

‣ MAC-Adresse des Clients<br />

‣ mögliche IP-Adresse<br />

‣ Laufzeit <strong>der</strong> IP-Adresse<br />

‣ Subnetzmaske<br />

‣ IP-Adresse des DHCP-Servers / Server-ID<br />

Aus <strong>der</strong> Auswahl <strong>von</strong> evt. mehreren DHCP-Servern sucht sich <strong>der</strong> DHCP-Client eine IP-<br />

Adresse heraus. Daraufhin verschickt es eine positive Meldung an den betreffenden DHCP-<br />

Server. Alle an<strong>der</strong>en Server erhalten die Meldung ebenso und gehen <strong>von</strong> <strong>der</strong> Annahme <strong>der</strong><br />

IP-Adresse zugunsten eines an<strong>der</strong>en Servers aus. Anschließend muss die Vergabe <strong>der</strong> IP-<br />

11

BOS II<br />

Dozent: Percy <strong>Merkelbach</strong><br />

BBS Gerolstein<br />

Adresse vom DHCP-Server bestätigt werden. Sobald <strong>der</strong> DHCP-Client die Bestätigung hat,<br />

speichert er die Daten lokal ab. Abschließend wird <strong>der</strong> TCP/IP-Stack vollständig gestartet.<br />

Doch nicht nur die Daten zum TCP/IP-Netzwerk kann DHCP an den Client vergeben. Sofern<br />

<strong>der</strong> DHCP-Client weitere Angaben auswerten kann, übermittelt <strong>der</strong> DHCP-Server weitere<br />

Optionen:<br />

Time Server Name Server Domain Name Server<br />

WINS-Server Domain Name Default IP TTL<br />

Broadcast Address SMTP Server POP3 Server<br />

2.4 Computername - Arbeitsgruppe - Domäne<br />

Damit man mit an<strong>der</strong>en PCs kommunizieren kann, müssen sich diese in <strong>der</strong>selben<br />

Arbeitsgruppe o<strong>der</strong> Domäne befinden.<br />

Klicken Sie mit <strong>der</strong> rechten Maustaste auf den Arbeitsplatz. Wählen Sie die Eigenschaften<br />

aus. Klicken Sie Netzwerkidentifikation an. Klicken sie auf Eigenschaften.<br />

Hier kann man nun den Computernamen eingeben bzw. die Arbeitsgruppe o<strong>der</strong> einer<br />

Domäne beitreten.<br />

.. .... ..<br />

a) Computername<br />

Je<strong>der</strong> PC benötigt einen Computernamen, <strong>der</strong> in einem Netzwerk nur einmal vorkommen<br />

darf. Wenn man den Computernamen än<strong>der</strong>t, muss <strong>der</strong> PC neu gestartet werden.<br />

b) Arbeitsgruppe<br />

Bei eine Peer-to-Peer-Netzwerk muss man einen Namen für die Arbeitsgruppe vergeben.<br />

Alle PCs die in diesem Netzwerk miteinan<strong>der</strong> arbeiten sollen müssen den gleichen<br />

Arbeitsgruppennamen eingetragen haben.<br />

c) Domäne<br />

Bei einem Client-Server basierten Netzwerk tritt man einer Domäne bei. Diese Domäne wird<br />

auf einem Server verwaltet, dem so genannten Domänencontroller. Bei <strong>der</strong> ersten<br />

Anmeldung des PCs an einer Domäne wird auf dem Server ein Computerkonto angelegt.<br />

Hierfür benötigt man das Passwort des Domänen-Administrators. Wenn <strong>der</strong> PC sich im<br />

Netzwerk anmeldet wird dieses Computerkonto auf dem Domänencontroller gesucht und die<br />

entsprechenden Einstellungen geladen. Bei Windows 2000 werden Computerkonten,<br />

Benutzerkonten und weitere Ressourcen in einer zentralen Datenbank verwaltet Active<br />

Directory.<br />

12

BOS II<br />

Dozent: Percy <strong>Merkelbach</strong><br />

BBS Gerolstein<br />

2.5 Der Befehl IPCONFIG<br />

Mit dem Befehl IPCONFIG kann man sich die Netzwerkkonfiguration eines PCs anzeigen<br />

lassen. Um mehr Details zu erhalten gibt man IPCONFIG /ALL ein.<br />

Bei Windows 95 /98 lautet <strong>der</strong> entsprechende Befehl: winipcfg.exe.<br />

2.6 MAC-Adresse<br />

Damit die Datenpakete in einem Netzwerk eindeutig einem Empfänger zugeordnet werden<br />

können, besitzen alle aktiven Netzwerkkomponenten (Netzwerkkarten, Switch, Router,<br />

Netzwerkdrucker, IP-Kamera) eine sogenannte MAC-Adresse (Media Access Control).<br />

Die MAC-Adresse ist eine weltweit eindeutige Adresse. Das Institute of Electrical and<br />

Electronic Engeneers (IEEE) hat verschiedene Identifikationscodes bestimmt und verteilt<br />

diese an die Hersteller <strong>der</strong> entsprechenden Geräte.<br />

13

BOS II<br />

Dozent: Percy <strong>Merkelbach</strong><br />

BBS Gerolstein<br />

2.6.1 Aufbau einer MAC-Adresse<br />

Bei <strong>der</strong> MAC-Adresse handelt es sich um eine 48-Bit-Adresse, die meist in <strong>der</strong> Form einer<br />

12-stelligen, hexadezimalen Zahl, dargestellt wird.<br />

Beispiel:<br />

00 - 30 - 84 - 3B - 5A - EB<br />

2.6.2 ARP-Anfrage<br />

6 Ziffern 6 Ziffern<br />

Identifikation vom Hersteller<br />

des Herstellers zugewiesene<br />

(unique ID) Seriennummer<br />

Woher aber kennt ein senden<strong>der</strong> Host (Rechner) die MAC-Adresse des Zielrechners?<br />

Vor dem Senden des eigentlichen Datenpaketes muss die MAC-Adresse bekannt sein o<strong>der</strong><br />

sie muss erfragt werden. Dieses Erfragen geschieht durch eine sogenannte ARP-Anfrage<br />

(ARP = Adress Resolution Protocol). Der sendende Host schickt hierzu eine Nachricht an<br />

alle im Netz verfügbaren Computer (Broadcast) und bittet um die Rücksendung <strong>der</strong><br />

entsprechenden MAC-Adresse.<br />

Wie aus dem Schaubild zu erkennen ist, speichert <strong>der</strong> sendende Computer die Ziel-MAC-<br />

Adresse in einer Tabelle, <strong>der</strong> ARP-Tabelle. Sollen Daten an einen Host gesendet werden,<br />

dessen MAC-Adresse sich in <strong>der</strong> ARP-Tabelle des sendenden Host befindet, können diese<br />

direkt, ohne eine ARP-Anfrage gesendet werden.<br />

2.6.3 Ablauf einer ARP-Adressauflösung<br />

Eine ARP-Auflösung unterscheidet zwischen lokalen IP-Adressen und IP-Adressen in einem<br />

an<strong>der</strong>en Subnetz. Als erstes wird anhand <strong>der</strong> Subnetzmaske festgestellt, ob sich die IP-<br />

Adresse im gleichen Subnetz befindet. Ist das <strong>der</strong> Fall, wird im ARP-Cache geprüft, ob<br />

bereits eine MAC-Adresse für die IP-Adresse hinterlegt ist. Wenn ja, dann wird die MAC-<br />

Adresse zur Adressierung verwendet. Wenn nicht, setzt ARP eine Anfrage mit <strong>der</strong> IP-<br />

Adresse nach <strong>der</strong> Hardware-Adresse in das Netzwerk. Diese Anfrage wird <strong>von</strong> allen<br />

14

BOS II<br />

Dozent: Percy <strong>Merkelbach</strong><br />

BBS Gerolstein<br />

Stationen im selben Subnetz entgegengenommen und ausgewertet. Die Stationen<br />

vergleichen die gesendete IP-Adresse mit ihrer eigenen. Wenn sie nicht übereinstimmt, wird<br />

die Anfrage verworfen. Wenn die IP-Adresse übereinstimmt schickt die betreffende Station<br />

eine ARP-Antwort direkt an den Sen<strong>der</strong> <strong>der</strong> ARP-Anfrage. Dieser speichert die Hardware-<br />

Adresse in seinem Cache. Da bei beiden Stationen die Hardware-Adresse bekannt sind,<br />

können sie nun miteinan<strong>der</strong> Daten austauschen.<br />

Befindet sich eine IP-Adresse nicht im gleichen Subnetz, geht ARP über das Standard-<br />

Gateway. Findet ARP die Hardware-Adresse des Standard-Gateways im Cache nicht, wird<br />

eine lokale ARP-Adressauflösung ausgelöst. Ist die Hardware-Adresse des Standard-<br />

Gateways bekannt, schickt <strong>der</strong> Sen<strong>der</strong> bereits sein erstes Datenpaket an die Ziel-Station.<br />

Der Router (Standard-Gateway) nimmt das Datenpaket in Empfang und untersucht den IP-<br />

Hea<strong>der</strong>. Der Router überprüft, ob sich die Ziel-IP-Adresse in einem angeschlossenen<br />

Subnetz befindet. Wenn ja, ermittelt er anhand <strong>der</strong> lokalen ARP-Adressauflösung die MAC-<br />

Adresse <strong>der</strong> Ziel-Station. Anschließend leitet er das Datenpaket weiter. Ist das Ziel in einem<br />

entfernten Subnetz, überprüft <strong>der</strong> Router seine Routing-Tabelle, ob ein Weg zum Ziel<br />

bekannt ist. Ist das nicht <strong>der</strong> Fall steht dem Router auch ein Standard-Gateway zu<br />

Verfügung. Der Router führt für sein Standard-Gateway eine ARP-Adressauflösung durch<br />

und leitet das Datenpaket an dieses weiter.<br />

Die vorangegangenen Schritte wie<strong>der</strong>holen sich dann so oft, bis das Datenpaket sein Ziel<br />

erreicht o<strong>der</strong> das IP-Hea<strong>der</strong>-Feld TTL auf den Wert 0 springt. Dann wird das Datenpaket<br />

vom Netz genommen.<br />

Erreicht dann irgendwann das Datenpaket doch sein Ziel, schreibt die betreffende Station<br />

seine Rückantwort in ein ICMP-Paket an den Sen<strong>der</strong>. In dieser Antwort wird falls möglich ein<br />

Gateway vermerkt, über das die beiden Stationen miteinan<strong>der</strong> kommunizieren. So werden<br />

weitere ARP-Adressauflösungen und dadurch Broadcasts vermieden.<br />

2.7 Namesauflösung<br />

In einem TCP/IP-Netzwerk werden Stationen mit ihrer 32-Bit IP-Adresse angesprochen.<br />

We<strong>der</strong> die 32-Bit-Folge, noch die IP-Adressen sind für das menschliche Gehirn einfach zu<br />

erfassen und zu verarbeiten. Der Mensch verwendet lieber Namen um eine Sache zu<br />

benennen und zu identifizieren. Diese Tatsache ist in den 70er-Jahren in das ARPANET,<br />

dem ursprünglichen Vorgänger des Internets, mit eingeflossen. Statt <strong>der</strong> IP-Adressen<br />

wurden Namen zu Adressierung <strong>von</strong> Computern verwendet. Diese waren für Menschen<br />

leichter zu merken und zu verstehen. Bis heute ist es jedoch nicht möglich einen Computer<br />

mit seinem Namen über das Netzwerk anzusprechen. Für ihn besteht die Welt immer noch<br />

aus Bit und Byte. Aus diesem Grund wurde eine recht simple Methode entwickelt, um eine<br />

Namensauflösung <strong>von</strong> Namen in IP-Adressen zu realisieren.<br />

2.7.1 Die Datei „hosts“<br />

Jedes TCP/IP-Betriebssystem hat eine Datei mit dem Namen hosts. In ihr sind die IP-<br />

Adressen und Namen tabellenartig aufgelistet.<br />

15

BOS II<br />

Dozent: Percy <strong>Merkelbach</strong><br />

BBS Gerolstein<br />

Die Datei hosts besteht aus einer tabellarischen Auflistung <strong>von</strong> IP-Adressen und<br />

Computernamen. Durch die Verwendung des #-Zeichens werden die einzelnen Einträge<br />

kommentiert. In <strong>der</strong> Datei dürfen keine doppelten Einträge vorkommen. We<strong>der</strong> beim Namen,<br />

noch bei <strong>der</strong> IP-Adresse. Dabei muss berücksichtigt werden, dass die Einträge <strong>von</strong> oben<br />

nach unten abgearbeitet werden und <strong>der</strong> erste passende Eintrag für die Namensauflösung<br />

verwendet wird. Üblicherweise enthält jede hosts-Datei standardmäßig den Eintrag 127.0.0.1<br />

die auf den Name localhost zeigt. Die Datei selber lässt sich mit einem Text-Editor<br />

bearbeiten.<br />

Als das ARPANET entstand, bestand es aus wenigen hun<strong>der</strong>t miteinan<strong>der</strong> vernetzten<br />

Computern. Die Namen aller Computer waren zusammen mit <strong>der</strong> dazugehörigen IP-Adresse<br />

tabellarisch in <strong>der</strong> Datei hosts abgelegt. Der Inhalt <strong>der</strong> Datei wurde zentral vom Network<br />

Information Center (NIC) des Stanford Research Institute (SRI) verwaltet. Die<br />

Administratoren schickten Än<strong>der</strong>ungen in ihren Teilnetzen per E-Mail an das NIC. Dieses<br />

pflegte die Än<strong>der</strong>ungen in die zentrale hosts-Datei ein und stellte regelmäßig eine aktuelle<br />

Version <strong>der</strong> Datei hosts auf einem zentralen Computer zu Verfügung. Die lokalen<br />

Administratoren konnten sich die Datei herunterladen und in ihre Systeme einpflegen.<br />

Diese Art <strong>der</strong> Verwaltung hatte mehrere Nachteile:<br />

• Das NIC hatte keinen Einfluss auf die Vergabe <strong>von</strong> Namen. Es war je<strong>der</strong>zeit möglich,<br />

das ein Name doppelt vergeben wurde.<br />

• Mit zunehmend wachsenden ARPANET wurde die Verwaltung immer aufwendiger.<br />

• Es war nicht möglich die Datei hosts im gesamten Netzwerk aktuell zu halten.<br />

Um die Probleme zu lösen, wurde ein Nachfolger gesucht, bei <strong>der</strong> die Datenpflege lokal<br />

vorgenommen werden konnte, die Daten aber global verfügbar waren. Außerdem sollte sich<br />

das System selber dynamisch aktualisieren um die Eingriffe <strong>von</strong> außen so gering wie<br />

möglich zu halten. Der Namensraum sollte hierarchisch angeordnet sein und eindeutige<br />

Namen gewährleisten. So ist die erste Version <strong>von</strong> DNS 1984 <strong>von</strong> Peter Mockapetris<br />

entstanden.<br />

Die Verwendung <strong>der</strong> Datei hosts macht Dank DNS nur noch wenig Sinn. Vorsicht ist deshalb<br />

geboten, weil bei <strong>der</strong> Namensauflösung die Datei hosts vor dem DNS-Server abgefragt wird.<br />

2.7.2 Die Datei „lmhosts.sam“<br />

Die Datei lmhosts.sam ist ausschließlich in Windows-Betriebssystemen zu finden. Neben<br />

den IP-Adressen sind dort NetBIOS-Namen enthalten. Die Datei lmhosts hat eine ähnliche<br />

Funktion, wie die Datei hosts. hosts wird für die Namensauflösung in TCP/IP-Netzen<br />

verwendet. lmhosts dient <strong>der</strong> Namensauflösung über NetBIOS. Da NetBIOS nur für lokale<br />

Netzwerke mit NetBEUI unter MS-DOS gedacht war, ist diese Protokoll nicht beson<strong>der</strong>s<br />

kompliziert. Ebenso einfach gestaltet sich die Namensvergabe. Wird NetBIOS über TCP/IP<br />

statt NetBEUI übertragen, kommt die Datei lmhosts ins Spiel. Mit ihrer Hilfe werden die<br />

NetBIOS-Namen aufgelöst, sofern sie in dieser Datei hinterlegt sind. Die Datei muss<br />

händisch mit einem Text-Editor gepflegt werden.<br />

16

BOS II<br />

Dozent: Percy <strong>Merkelbach</strong><br />

BBS Gerolstein<br />

2.7.3 DNS - Domain Name Service<br />

DNS ist eine servergestützte Struktur zur<br />

Auflösung <strong>von</strong> Namen in IP-Adressen. Der<br />

Client, <strong>der</strong> einen DNS-Namen in eine IP-Adresse<br />

aufgelöst haben will, stellt eine Anfrage an den<br />

DNS-Server. Der DNS-Server verwaltet IP-<br />

Adressen und die dazugehörigen Namen in einer<br />

Datenbank. Ist ein Name dort nicht enthalten,<br />

befragt er einen übergeordneten DNS-Server, bis<br />

eine IP-Adresse an den anfragenden Client<br />

zurück geliefert werden kann.<br />

DNS kennt keine zentrale Datenbank.<br />

Stattdessen sind die Informationen über viele<br />

tausend Nameserver (DNS-Server) verteilt. Die<br />

DNS-Datenbank ist eine in Zonen aufgeteilte<br />

baumförmige Struktur. Sie beginnt im Root-<br />

Verzeichnis.<br />

Domain-Name<br />

Computernamen, die mit DNS in IP-Adressen aufgelöst werden nennen sich Domain-Namen<br />

und haben eine bestimmte Struktur. Sie wird als Uniform Resource Locator (URL), zu<br />

Deutsch "einheitliche Angabeform für Ressourcen“ bezeichnet. Die für DNS verwendeten<br />

URLs bestehen aus drei o<strong>der</strong> mehr Teilen:<br />

Computername (Host o<strong>der</strong> Dienst) Second-Level-Domain (SLD) Top-Level-Domain (TLD)<br />

www.<br />

ftp.<br />

elektronik-kompendium.<br />

elektronik-kompendium.<br />

Manchmal befindet sich zwischen <strong>der</strong> Second-Level-Domain (SLD) und dem<br />

Computernamen eine Sub-Level-Domain (Subdomain).<br />

Computername (Host o<strong>der</strong><br />

Dienst)<br />

Sub-Level-Domain<br />

(Subdomain)<br />

Second-Level-Domain<br />

(SLD)<br />

de<br />

de<br />

Top-Level-Domain<br />

(TLD)<br />

www. faq. elektronik-kompendium. de<br />

Eine URL wird immer <strong>von</strong> hinten nach vorne gelesen. Dort beginnt die Adresse mit <strong>der</strong> Top-<br />

Level-Domain (TLD). Unterschieden wird zwischen zwei Typen <strong>von</strong> Top-Level-Domains.<br />

Geografische Top-Level-Domains, die Län<strong>der</strong>codes die nach ISO 3166-1 definiert und in<br />

Englisch als Country-Code Top-Level-Domains (ccTLD) bekannt sind. Dann gibt es noch die<br />

organisatorischen o<strong>der</strong> generischen Top-Level-Domains (Generic Top-Level-Domain, gTLD).<br />

17

BOS II<br />

Dozent: Percy <strong>Merkelbach</strong><br />

BBS Gerolstein<br />

Beispiele für Top-Level-Domains (TLDs):<br />

Domain (ccTLD) Land<br />

.at<br />

.au<br />

.cc<br />

.ch<br />

.de<br />

.fr<br />

.gb<br />

.ie<br />

.it<br />

.li<br />

.nl<br />

.no<br />

.ru<br />

.to<br />

.uk<br />

Österreich<br />

Australien<br />

Kokos-Inseln<br />

Schweiz<br />

Deutschland<br />

Frankreich<br />

Großbritannien<br />

Irland<br />

Italien<br />

Lichtenstein<br />

Nie<strong>der</strong>lande<br />

Norwegen<br />

Russland<br />

Tonga<br />

Vereinigtes<br />

Königreich<br />

Domain (gTLD) Organisationsform<br />

.aero<br />

Lufttransportindustrie<br />

.arpa<br />

Alte Arpanet Domäne<br />

.biz<br />

Business, für Unternehmen<br />

.com<br />

Kommerzielle Domain<br />

.coop<br />

Kooperationen, Genossenschaften<br />

.edu<br />

Schulen, Universitäten, Bildungsinstitute<br />

.gov<br />

Regierungsstellen <strong>der</strong> USA<br />

.info<br />

Informationsdienste<br />

.int<br />

International tätige Institutionen<br />

.mil<br />

Militär <strong>der</strong> USA<br />

.museum Museen<br />

.name Privatpersonen<br />

.net<br />

Netzspezifische Dienste und Angebote<br />

.org<br />

.pro<br />

Nichtkommerzielle Unternehmungen und<br />

Projekte<br />

Professionals, spezielle Berufsgruppen<br />

Zur Vervollständigung hat eine URL ein vorangestelltes Kürzel, das den verwendeten Dienst<br />

kennzeichnet (http:// o<strong>der</strong> ftp://). Es handelt sich dabei um eine optionale Angabe, die auch<br />

nur für Anwendungsprogramme wichtig ist.<br />

Nameserver / DNS-Server<br />

Ein DNS-Server tritt niemals alleine auf. Es gibt immer einen Primary und einen Secondary<br />

Nameserver. Sie sind <strong>von</strong>einan<strong>der</strong> unabhängig und redundant ausgelegt, so dass<br />

mindestens immer ein Server verfügbar ist. Der Secondary Nameserver gleicht in<br />

regelmäßigen Abständen seine Daten mit dem Primary Nameserver ab und dient so als<br />

Backup-Server.<br />

Damit nicht bei je<strong>der</strong> DNS-Anfrage das Netzwerk belastet werden muss, hat je<strong>der</strong> DNS-<br />

Server einen Cache, in dem er erfolgreiche DNS-Anfragen abspeichert. Bei nochmaligen<br />

Aufruf holt er bereits erfolgreich aufgelöste Domain-Namen aus dem Cache. Die<br />

gespeicherten Daten haben eine Lebensdauer (Time-To-Live, TTL) <strong>von</strong> ca. 2 Tagen. Wird<br />

eine IP-Adresse durch den Umzug eines Domain-Namens geän<strong>der</strong>t, ist die Domain nach<br />

spätestens 2 Tagen wie<strong>der</strong> im ganzen Internet erreichbar.<br />

Neben den ganz normalen DNS-Servern gibt es auch die Root-Server, <strong>von</strong> denen es<br />

weltweit nur 13 Stück gibt. 10 da<strong>von</strong> stehen in den USA. Die 3 an<strong>der</strong>en befinden sich in<br />

London, Stockholm und Tokyo.<br />

Resolver / DNS-Client<br />

Der DNS-Client (Resolver) ist direkt in TCP/IP integriert und steht dort als Software-<br />

Bibliothek für die DNS-Namensauflösung zu Verfügung. Der DNS-Client wird als Resolver<br />

bezeichnet und ist <strong>der</strong> Mittler zwischen DNS und dem Anwendungsprogramm. Der Resolver<br />

wird mit den Funktionen gethostbyname und gethostbyaddr angesprochen. Er liefert die IP-<br />

Adresse eines Domain-Namens bzw. dem Haupt-Domain-Namen einer IP-Adresse zurück.<br />

Damit <strong>der</strong> Resolver arbeiten kann benötigt er die IP-Adresse <strong>von</strong> einem, besser <strong>von</strong> zwei<br />

DNS-Server, die in den TCP/IP-Einstellungen eingetragen o<strong>der</strong> über DHCP angefor<strong>der</strong>t<br />

werden müssen.<br />

18

BOS II<br />

Dozent: Percy <strong>Merkelbach</strong><br />

BBS Gerolstein<br />

Ablauf <strong>der</strong> Namensauflösung<br />

Grundsätzlich wird zwischen <strong>der</strong> rekursiven und <strong>der</strong> iteraativen Namensauflösung<br />

unterschieden. Einer <strong>der</strong> beiden Abfragetypen wird zusammen mit dem Domain-Namen an<br />

den Resolver übermittelt.<br />

Rekursion<br />

Die Rekursive Abfrage ist für den Resolver die einfachste Art <strong>der</strong> Namensauflösung. Er<br />

übergibt diese Aufgabe komplett an den angesprochenen DNS-Server. Wenn dieser den<br />

Domain-Namen nicht auflösen kann, fragt er selber bei weiteren DNS-Servern nach, bis<br />

<strong>der</strong> Domain-Name aufgelöst ist und die Antwort zurückgeliefert werden kann. Der<br />

Resolver übergibt die Antwort dann an das Anwendungsprogramm.<br />

Iteration<br />

Die Iterative Abfrage an den angesprochenen DNS-Server liefert nur die Adresse des<br />

nächsten abzufragenden DNS-Servers zurück. Der Resolver muss sich dann selber um<br />

die weiteren Anfragen kümmern, bis <strong>der</strong> Domain-Name vollständig aufgelöst ist.<br />

Protokoll<br />

DNS ist auf <strong>der</strong> Anwendungsschicht des OSI-Schichtenmodells angeordnet. Deshalb nutzt<br />

es zur Übertragung TCP und UDP auf dem Port 53. In <strong>der</strong> Regel verwendet <strong>der</strong> Resolver<br />

das UDP-Protokoll. Wenn die Antwort größer als 512 Byte ist, werden nur 512 Byte<br />

übertragen. Anschließend muss <strong>der</strong> Resolver seine Anfrage nochmal über TCP wie<strong>der</strong>holen,<br />

damit die Antwort in mehrere Segmente aufgeteilt werden kann. Der Datenaustausch<br />

zwischen dem Primary und Secondary DNS-Server wird ausschließlich mit TCP geregelt.<br />

2.7.4 WINS - Windows Internet Name Service<br />

WINS ist ein plattformabhängiges, auf Windows-basierendes, System zur Namensauflösung.<br />

Es baut auf den NetBIOS-Dienst <strong>der</strong> Windows-Betriebssysteme auf. WINS wurde eingeführt,<br />

um die NetBIOS-Rundsprüche zur Namensauflösung zu reduzieren. Wie bei DNS greift <strong>der</strong><br />

Client auf den WINS-Server zu um einen Namen in eine IP-Adresse umzuwandeln.<br />

2.7.5 Ablauf einer Namensauflösung<br />

1. Als erstes prüft <strong>der</strong> Client in seinem lokalen Cache, ob eine Adresse für den Namen<br />

vorliegt.<br />

2. Wenn nicht, sieht er in <strong>der</strong> Datei hosts nach.<br />

3. Findet er auch dort den Namen nicht stellt er eine Anfrage an den DNS-Server.<br />

Zusätzliche Namensauflösung in Windows:<br />

4. Findet die Suche über den DNS-Server die IP-Adresse nicht, wird <strong>der</strong> WINS-Server<br />

befragt.<br />

5. Kennt auch dieser den Namen nicht, wird ein NetBIOS-Rundspruch abgesetzt.<br />

6. Als letzter Strohhalm bei <strong>der</strong> NetBIOS-Namensauflösung ist die lmhosts-Datei.<br />

19

BOS II<br />

Dozent: Percy <strong>Merkelbach</strong><br />

BBS Gerolstein<br />

Praxisteil 2<br />

1. Bestimmen Sie mit Hilfe des Befehls IPCONFIG / ALL den Host-Namen sowie die MAC-<br />

Adresse Ihres Rechners.<br />

Hostname:<br />

______________________<br />

MAC-Adresse: ______________________<br />

2. Lassen Sie sich mit dem Befehl arp -a die ARP-Tabelle Ihres Computers ausgeben.<br />

3. Löschen Sie die ARP-Tabelle mit arp -d<br />

Schauen Sie sich die ARP-Tabelle an.<br />

Senden Sie nun einen PING an Ihren Nachbarhost und betrachten Sie die ARP-Tabelle<br />

erneut.<br />

Hinweis: Die MAC-Adressen werden im Normalfall nur für eine gewisse Zeit in <strong>der</strong> ARP-<br />

Tabelle des Computers gespeichert (dynamisch). Dies ermöglicht es dem Host,<br />

auf Verän<strong>der</strong>ungen im Netz, z.B. den Austausch einer Netzwerkkarte, besser<br />

reagieren zu können. Darüber hinaus lassen sich MAC-Adressen auch fest<br />

(statisch) in die ARP-Tabelle eintragen (siehe Screenshot).<br />

4. Fügen Sie einen Statischen Eintrag in ihre ARP-Tabelle mit<br />

arp –s IP-Adresse MAC-Adresse ein.<br />

5. Stellen Sie die IP-Adresse um auf „Automatisch beziehen“<br />

Schauen Sie sich die IP-Adresse mit ipconfig /all an.<br />

Stellen Sie wie<strong>der</strong> die ursprüngliche IP-Adresse ein.<br />

6. Geben Sie eine ping an localhost bzw. an die 127.0.0.1 ab.<br />

7. Suchen Sie die Datei host. (c:\windows\system32\drivers\etc)<br />

Setzen Sie einen Ping auf einen an<strong>der</strong>en Rechner unter Verwendung dessen Namens:<br />

ping labor23<br />

Achten Sie auf die Dauer bis eine Antwort erscheint.<br />

Ergänzen Sie jetzt in <strong>der</strong> Datei host den Rechner mit IP-Adresse und Rechnernamen und<br />

speichern die Datei ab.<br />

Setzen Sie erneut einen Ping auf den Rechnernamen ab und achten Sie wie<strong>der</strong> auf die<br />

Dauer bis eine Antwort kommt.<br />

20

BOS II<br />

Dozent: Percy <strong>Merkelbach</strong><br />

BBS Gerolstein<br />

2.8 Ordner freigeben und Dateien austauschen<br />

Möchten man in einem Netzwerk Ordner und Dateien für an<strong>der</strong>e Benutzer zur Verfügung<br />

stellen, so muss man diese freigeben und die Berechtigungen festlegen.<br />

Bei einem Peer-to-Peer-Netzwerk erfolgen diese Freigaben auf den einzelnen PCs. Bei eine<br />

Server-Client-Netzwerk werden diese Freigaben aus Sicherheitsgründen und wegen <strong>der</strong><br />

besseren Verwaltbarkeit auf dem Server vorgenommen.<br />

Das Beispiel zeigt die Freigabe auf einem Peer-to-peer-Client.<br />

Ordner markieren und entwe<strong>der</strong> über<br />

die rechte Maustaste o<strong>der</strong> über den<br />

Menüpunkt Datei „Freigabe“<br />

auswählen.<br />

Diesen Ordner freigeben auswählen und einen<br />

Freigabenamen vergeben. Auf einen freigegebenen<br />

Ordner kann man in einem Netzwerk nur über den<br />

Freigabennamen zugreifen. Häufig wählt man den<br />

Freigabename genauso wie <strong>der</strong> Ordner lautet.<br />

Außerdem kann man noch die maximale Anzahl <strong>der</strong><br />

Benutzer festlegen, die gleichzeitig auf diesen Ordner<br />

zugreifen können.<br />

Über den Punkt Berechtigungen können die<br />

Zugriffsrechte vergeben werden.<br />

Wenn man die Festplatte mit NTFS formatiert hat, sollte man<br />

die Berechtigungen aber über den Register<br />

Sicherheitseinstellungen festlegen.<br />

Alle Einstellungen, die hier getroffen werden haben eine<br />

höhere Priorität, als die Einstellungen unter dem Punkt<br />

Berechtigungen.<br />

Über Hinzufügen kann man nun Benutzer o<strong>der</strong> Gruppen<br />

auswählen, denen man dann im Fenster Berechtigungen<br />

bestimmte Zugriffe erlaubt o<strong>der</strong> verweigert.<br />

Wenn die Option, Vererbbare übergeordnete<br />

Berechtigungen übernehmen markiert ist, dann hat z.B. <strong>der</strong><br />

Lehrer Schmitz auch Vollzugriff auf den Ordner Maier, wenn<br />

Schmitz Vollzugriff auf den übergeordneten Ordner (in dem<br />

Fall Daten) hat.<br />

21

BOS II<br />

Dozent: Percy <strong>Merkelbach</strong><br />

BBS Gerolstein<br />

Praxisteil 3<br />

1. Erstellen Sie in dem Ordner „Eigene Dateien“ einen Ordner mit Ihrem Nachnamen.<br />

2. Geben Sie diesen Ordner für „Je<strong>der</strong>“ frei.<br />

3. Versuchen Sie auf dem PC Ihres Nachbarn in dessen freigegebenen Ordner einen<br />

Unterordner zu erstellen<br />

3. Netzwerktopologie und Netzwerkmedien<br />

3.1 Netzwerktopologie<br />

Die Struktur eines Netzwerkes wird repräsentiert durch die räumliche Anordnung und<br />

Verbindung <strong>der</strong> einzelnen Komponenten im Netzwerk. In diesem Zusammenhang wird die<br />

Topologie auch häufig mit dem Begriff Netzwerkarchitektur gleichgesetzt. Dabei geht es<br />

beispielsweise um die<br />

• Anordnung und Verbindung <strong>der</strong> Server,<br />

• Anordnung und Verbindung <strong>der</strong> Clients,<br />

• Verbindung eines Netzwerkes mit einem an<strong>der</strong>en Netzwerk,<br />

• Verkabelungstechnik im Netz.<br />

Grundsätzlich unterscheidet man zwischen Stern-, Ring- und Bus-Topologie. Da alle drei<br />

Grundformen ihre speziellen Vor- und Nachteile besitzen, haben sich zahlreiche<br />

Mischformen herausgebildet.<br />

Man unterscheidet auch die physikalische Topologie, <strong>der</strong> eigentliche Verkabelungsplan und<br />

die logische Topologie, die das Zugriffsverfahren auf die Medien durch die Hosts definiert.<br />

3.1.1 Stern-Topologie<br />

Die Endgeräte (Hosts) in einem Netzwerk mit Stern-Struktur<br />

sind über eine eigene Leitung an einer Zentrale (Hub, Switch)<br />

angeschlossen.<br />

File-Server<br />

Hub<br />

Workstation<br />

Vorteile:<br />

• leicht durchzuführende Verkabelung<br />

• leicht Erweiterbar<br />

• hohe Übertragungsgeschwindigkeit<br />

zwischen Host und Server<br />

• gute zentrale Kontrollmöglichkeit<br />

Nachteile:<br />

• keine Kommunikation bei Ausfall <strong>der</strong> Zentrale<br />

• teure Verkabelung<br />

• lange Übertragungswege zwischen zwei<br />

Stationen<br />

22

BOS II<br />

Dozent: Percy <strong>Merkelbach</strong><br />

BBS Gerolstein<br />

3.1.2 Ring- Topologie<br />

Die Endgerät an einem Netzwerk mit Ring-Struktur sind<br />

über einen Kabelring miteinan<strong>der</strong> verbunden.<br />

Bei Lichtwellenleiternetzwerken, sind die<br />

Hosts durch einen Doppelring miteinan<strong>der</strong> verbunden.<br />

Workstation<br />

File-Server<br />

Vorteile:<br />

• leicht erweiterbar<br />

• geringer Kabelbedarf, daher preiswerter<br />

• Fehler im Leitungsnetz sind gut zu<br />

lokalisieren<br />

Nachteile:<br />

• hohe Übertragungsdauer bei sehr vielen Hosts,<br />

da Übertragung immer nur in eine Richtung erfolgt<br />

• es besteht ein hohes Ausfallrisiko durch den Ausfall<br />

eines Hosts, es müssen Sicherheitsvorkehrungen<br />

getroffen werden z.B. Doppelring<br />

3.1.3 Bus-Topologie<br />

Jedes Endgerät an einem Netzwerk mit<br />

Bus-Struktur ist mit einer gemeinsamen<br />

Leitung miteinan<strong>der</strong> verbunden.<br />

Die Datenleitung muss an beiden Enden<br />

durch einen Abschlusswi<strong>der</strong>stand<br />

terminiert werden.<br />

Workstation<br />

File-Server<br />

zentrales Buskabel<br />

Terminator<br />

Vorteile:<br />

• relativ preiswerte Vernetzung<br />

• leicht erweiterbar<br />

• <strong>der</strong> Ausfall einer Station beeinträchtigt<br />

die Arbeit <strong>der</strong> an<strong>der</strong>en Stationen nicht<br />

Nachteile:<br />

• Kollisionsgefahr steigt mit zunehmen<strong>der</strong> Auslastung<br />

des Netzes<br />

• komplizierte Zugriffsmethode notwendig<br />

• Unterbrechungen und Störungen in <strong>der</strong> Hauptleitung<br />

können zum Ausfall des Busses führen<br />

• Kabelfehler lassen sich schwer lokalisieren<br />

3.1.4 Baum-Topologie<br />

Die Baum-Topologie ist eine Erweiterung <strong>der</strong> Sterntopologie und besitzt eine hierarchische<br />

Struktur. Teile des Baums können Stern-, Bus- o<strong>der</strong> Ringtopologien sein.<br />

File-Server<br />

Gateway<br />

23

BOS II<br />

Dozent: Percy <strong>Merkelbach</strong><br />

BBS Gerolstein<br />

3.1.5 Zellulare Topologie<br />

Die zellulare Topologie finden man hauptsächlich bei Funknetzwerken wie<strong>der</strong>. Die einzelnen<br />

Zellen entsprechen den Funkzellen <strong>der</strong> Funknetzwerkkarten o<strong>der</strong> des Accesspoints.<br />

Accesspoint<br />

Workstation<br />

3.2 Netzwerkmedien<br />

Kabeltyp Bandbreite Anwendung Länge<br />

Twistet Pair STP 20 MHz 4 und 16 MBit Token Ring

BOS II<br />

Dozent: Percy <strong>Merkelbach</strong><br />

BBS Gerolstein<br />

4. Aufbau eines Peer-to-Peer Netzwerkes mit Hilfe <strong>von</strong> Hub und Switch<br />

4.1 Vernetzung <strong>von</strong> mehreren PCs mit Hilfe <strong>von</strong> Hub und Switch<br />

Praxisteil 4:<br />

Erstellen Sie die Verkabelung <strong>der</strong> folgenden Netzwerkstruktur und<br />

konfigurieren Sie die Workstations.<br />

Schließen Sie die 4 Workstations aus je<strong>der</strong> Reihe mit einem Patchkabel<br />

an einen Mini-Hub an und überprüfen Sie die Verbindung mit Hilfe des<br />

PING-Befehls.<br />

Im Beispiel ist die erste Reihe mit Platz 21 bis Platz 24 abgebildet.<br />

Hub 1<br />

Reihe 1<br />

Computername: Labor_21<br />

Arbeitsgruppe: Workgroup<br />

IP-Adresse: 192.168.0.21<br />

Subnetz: 255.255.255.0<br />

Computername: Labor_22<br />

Arbeitsgruppe: Workgroup<br />

IP-Adresse: 192.168.0.22<br />

Subnetz: 255.255.255.0<br />

Computername: Labor_23<br />

Arbeitsgruppe: Workgroup<br />

IP-Adresse: 192.168.0.23<br />

Subnetz: 255.255.255.0<br />

Computername: Labor_24<br />

Arbeitsgruppe: Workgroup<br />

IP-Adresse: 192.168.0.24<br />

Subnetz: 255.255.255.0<br />

Benutzen Sie zum Testen <strong>der</strong> Netzwerkverbindungen das Tool Angry IP-Scanner.<br />

Praxisteil 5:<br />

Vernetzung über Netzwerkdose, Patchpanel und Hub.<br />

Schließen Sie die 4 Workstations aus je<strong>der</strong> Reihe mit einem Patchkabel<br />

an eine Netzwerkdose an. Wählen Sie den richtigen Port auf dem<br />

Patchpanel aus und verkabeln Sie <strong>von</strong> hier aus Ihren PC mit dem Hub<br />

für Ihre Reihe in dem Netzwerkschrank. Überprüfen Sie die<br />

Verbindungen mit Hilfe des PING-Befehls und des Angry IP-Scanners.<br />

Patchpanel<br />

Hub<br />

Netzwerkdose<br />

25

BOS II<br />

Dozent: Percy <strong>Merkelbach</strong><br />

BBS Gerolstein<br />

4.2 Funktionsweise <strong>von</strong> Netzwerkgeräten<br />

4.2.1 Repeater<br />

Da man bei einem Ethernet mit Twisted Pair Kabeln nur maximal 100 m überbrücken sollte,<br />

kann man, um das elektrische Signal zu verstärken und zu synchronisieren, einen Repeater<br />

zwischen zwei so genannte Segmente schalten.<br />

Ein Repeater übernimmt keinerlei regulierende Funktion in einem Netzwerk und kann nicht<br />

dazu verwendet werden, um ein Netzwerk zu entlasten. Es werden alle Signale<br />

weitergeleitet, auch Kollisionen. Für angeschlossene Geräte ist nicht erkennbar, ob sie an<br />

einem Repeater angeschlossen sind. Er verhält sich völlig transparent. Ein Repeater mit<br />

mehreren Ports wird auch als Hub bezeichnet.<br />

Repeater<br />

100 m 100 m<br />

4.2.2 Hub<br />

Ein Hub arbeitet wie ein Repeater auf <strong>der</strong> Bitübertragungsschicht (Schicht 1 des OSI-<br />

Modells). Ein Hub wird auch Multiport-Repeater genannt. Er verstärkt und synchronisiert die<br />

elektrischen Signale und leitet diese an alle Ports weiter. (dummer Verteiler)<br />

Alle PCs, die an einen Hub angeschlossen sind befinden sich in einem Segment. Man<br />

spricht auch <strong>von</strong> Kollisionsdomäne (siehe CSMA/CD-Zugriffsverfahren). Je mehr PCs an<br />

einem Hub angeschlossen werden, desto niedriger wird die Übertragungsrate pro PC, da<br />

sich alle PCs die gesamte Bandbreite <strong>von</strong> z.B. 100 MHz teilen müssen.<br />

Hub<br />

4.2.3 Bridge<br />

Das CSMA/CD-Verfahren in einem Ethernet-Netzwerk führt zu mehreren Einschränkungen:<br />

Alle Stationen teilen sich die verfügbare Bandbreite (z. B. 10 MBit o<strong>der</strong> 100 MBit).<br />

Mit zunehmenden Stationen steigt <strong>der</strong> Datenverkehr und somit die Anzahl <strong>der</strong> Kollisionen.<br />

Die Effizienz des Datenverkehrs leidet darunter.<br />

Die räumliche Ausdehnung ist auf die maximale Verzögerungszeit (Bitzeit) und die maximale<br />

Kabellänge beschränkt.<br />

In einer Kollisionsdomäne dürfen maximal 1024 Stationen angeschlossen werden.<br />

Alle diese Probleme lassen sich mit einer Bridge lösen. Eine Bridge arbeitet auf <strong>der</strong><br />

Sicherungsschicht (Schicht 2) des OSI-Modells und ist protokollunabhängig. Sie überträgt<br />

alle auf dem Ethernet laufende Protokolle. Für die beteiligten Stationen arbeitet die Bridge<br />

absolut transparent.<br />

Hub<br />

Segment A<br />

Bridge<br />

Segment B<br />

Hub<br />

26

BOS II<br />

Dozent: Percy <strong>Merkelbach</strong><br />

BBS Gerolstein<br />

Durch eine Bridge kann ein überlastetes Netzwerk in Segmente aufgeteilt und wie<strong>der</strong><br />

zusammengeführt werden. Eine Bridge trennt die zwei Ethernet-Segmente physikalisch<br />

<strong>von</strong>einan<strong>der</strong>. Dabei bleiben alle Störungen, Kollisionen, fehlerhafte Pakete und <strong>der</strong><br />

Datenverkehr innerhalb des Segmentes. Nur <strong>der</strong> Datenverkehr, <strong>der</strong> in das an<strong>der</strong>e Segment<br />

muss, wird <strong>von</strong> <strong>der</strong> Bridge durchgelassen.<br />

Eine Bridge legt sich eine Datenbank aller Stationsadressen (MAC-Adressen) an. Anhand<br />

dieser Daten entscheidet die Bridge, ob die empfangenen Datenpakete in ein an<strong>der</strong>es<br />

Netzwerksegment weitergeleitet werden o<strong>der</strong> nicht. Mit <strong>der</strong> Zeit kann dann die Bridge immer<br />

besser entscheiden, in welches Segment die ankommenden Daten gehören. Eine Bridge<br />

arbeitet aber nur dann sinnvoll, wenn zwei Netzwerk-Segmente verbunden werden sollen,<br />

aber <strong>der</strong> meiste Datenverkehr innerhalb <strong>der</strong> beiden Segmente stattfindet. Multicasts und<br />

Broadcasts werden jedoch immer weitergeleitet.<br />

Anstatt einer Bridge verwendet man heute einen Switch. Dieser ist wesentlich billiger und<br />

erfüllt die selben Funktionen, nur etwas an<strong>der</strong>s.<br />

4.2.4 Switch<br />

Ein Switch arbeitet auf <strong>der</strong> Sicherungsschicht (Schicht 2 des OSI-Modells) und wird auch als<br />

Mulit-Port-Bridge bezeichnet. Ein Switch ist ein intelligenter Verteiler, er lernt die MAC-<br />

Adressen <strong>der</strong> an den einzelnen Ports angeschlossenen PCs und leitet ein eingehendes<br />

Datenpaket nur an den Port weiter, an dem <strong>der</strong> PC mit <strong>der</strong> richtigen MAC-Adresse<br />

angeschlossen ist.<br />

Es befinden sich nur noch <strong>der</strong> sendende PC und <strong>der</strong> empfangende PC in einem Segment.<br />

Diese Funktionsweise nennt man Mikrosegmentierung. Während bei einem Hub immer nur<br />

eine Datenkommunikation stattfinden kann, können bei einem Switch mehrere<br />

Kommunikationen gleichzeitig stattfinden, ohne das es zu einer Kollision kommt. Ein Switch<br />

hat also viele kleine Kollisionsdomänen. Jedem PC steht damit die gesamte Bandbreite des<br />

Switches zur Verfügung.<br />

Switch<br />

MAC-Adresse<br />

00-30-84-3B-4A-EB<br />

MAC-Adresse<br />

00-30-05-10-3D-CE<br />

MAC-Adresse<br />

00-10-5A-EF-77-86<br />

MAC-Adresse<br />

00-30-05-0E-2B-77<br />

Die Standard-Übertragungsgeschwindigkeiten bei Hub und Switch liegen bei 10/100 Mbit/s.<br />

Es gibt auch 1Gbit-Geräte bzw. 1Gbit-Module um z.B. ein 10/100Mbit Switch an ein 1Gbit<br />

Glasfaser-Backbone-Netzwerk anzuschließen.<br />

Bei Switches unterscheidet man hinsichtlich ihrer Leistungsfähigkeit folgende Eigenschaften:<br />

Anzahl <strong>der</strong> speicherbaren MAC-Adressen (Speicher)<br />

Verfahren, wann ein empfangenes Datenpaket weitervermittelt wird (Switching-<br />

Verfahren)<br />

Latenz (Verzögerungszeit) <strong>der</strong> vermittelten Datenpakete<br />

Teure Switches arbeiten auf <strong>der</strong> Schicht 3, <strong>der</strong> Vermittlungsschicht, des OSI-<br />

Schichtenmodells (Layer-3-Switch). Sie sind in <strong>der</strong> Lage die Datenpakete anhand <strong>der</strong> IP-<br />

Adresse an die Ziel-Ports weiterzuleiten. Im Gegensatz zu normalen Switches lassen sich<br />

so, auch ohne Router, logische Abgrenzungen erreichen.<br />

27

BOS II<br />

Dozent: Percy <strong>Merkelbach</strong><br />

BBS Gerolstein<br />

Switching-Verfahren<br />

Cut-Through<br />

Der Switch leitet das Datenpaket sofort weiter, wenn er die Adresse des Ziels<br />

erhalten hat.<br />

Vorteil: Die Latenz, die Verzögerungszeit, zwischen Empfangen und Weiterleiten<br />

ist äußerst gering.<br />

Nachteil: Fehlerhafte Datenpakete werden nicht erkannt und trotzdem an den<br />

Empfänger weitergeleitet.<br />

Store-and-Forward<br />

Der Switch nimmt das gesamte Datenpaket in Empfang und speichert es in einen<br />

Puffer. Dort wird dann das Paket mit verschiedenen Filtern geprüft und bearbeitet.<br />

Erst danach wird das Paket an den Ziel-Port weitergeleitet.<br />

Vorteil: Fehlerhafte Datenpakete können so im Voraus aussortiert werden.<br />

Nachteil: Die Speicherung und Prüfung <strong>der</strong> Datenpakete verursacht eine<br />

Verzögerung <strong>von</strong> mehreren Millisekunden (ms), abhängig <strong>von</strong> <strong>der</strong> Größe<br />

des Datenpaketes.<br />

Autosensing<br />

Bezeichnet die Fähigkeit die Geschwindigkeit (10/100Mbit o<strong>der</strong> sogar 10/100/1000Mbit) zu<br />

erkennen und mit dieser zu senden/empfangen.<br />

Autonegotiation<br />

wie Autosensing, jedoch wird zusätzlich Halb- und Vollduplex erkannt und eingestellt.<br />

VLAN (Virtual LAN)<br />

Ein virtuelles LAN ist eine Gruppe <strong>von</strong> Netzknoten, die in einer autonomen, sicheren Domain<br />

zusammengefaßt sind.<br />

Kein Multicast- o<strong>der</strong> Broadcastverkehr ist in das VLAN hinein o<strong>der</strong> heraus möglich. Die<br />

Zugehörigkeit zu einem VLAN hängt nicht <strong>von</strong> <strong>der</strong> örtlichen Lage des Netzknotens ab. Sie<br />

wird ausschließlich durch Softwarekonfiguration bestimmt und kann sehr schnell geän<strong>der</strong>t<br />

werden, wenn ein Knoten einer neuen Arbeitsgruppe zugeordnet werden soll. Virtuelle LANs<br />

werden über virtual Port-Switching, <strong>der</strong> leistungsfähigsten Form statischen LAN-Switchings<br />

zusammengestellt.<br />

4.3 Zugriffsverfahren<br />

Wenn mehrere Netzteilnehmer für ihre Kommunikation gemeinsam Leitungen benutzen,<br />

muss es eindeutige und einheitliche Vereinbarungen geben, die den Zugriff auf das Netz<br />

regeln. Diese Vereinbarungen werden in einem Zugriffsverfahren festgelegt.<br />

Die zwei wichtigsten Zugriffsverfahren sind das Token-Passing- (Einsatz im Backbone-<br />

Bereich) sowie das CSMA/CD- Verfahren. Die beiden Zugriffsverfahren unterteilt man auch<br />

in nicht deterministische („wer zuerst kommt, malt zuerst“ bzw. Broadcastverfahren) und<br />

deterministische (geregelter Zugriff) Verfahren.<br />

28

BOS II<br />

Dozent: Percy <strong>Merkelbach</strong><br />

BBS Gerolstein<br />

4.3.1 Token-Passing-Zugriffsverfahren<br />

Ein Token (Zeichen), das aus einer "Alles klar"-Meldung besteht, zirkuliert ständig auf dem<br />

Ring. Es wird <strong>von</strong> jedem Knoten im Ring gelesen und weitergeleitet.<br />

Wenn ein Computer Daten verschicken will, schnappt er sich das Token und verän<strong>der</strong>t es zu<br />

einer "Belegt"-Meldung. Dann fügt er die Adresse des Empfängers, den<br />

Fehlerbehandlungscode und die Daten mit an. Damit die Signalstärke <strong>der</strong> Daten erhalten<br />

bleibt, erzeugt je<strong>der</strong> Knoten, bei dem das Paket vorbeikommt, die Daten noch einmal<br />

(Repeater). Der Computer, <strong>der</strong> als Empfänger adressiert ist, kopiert sich die Daten, und<br />

schickt sie weiter im Kreis. Erreichen die Daten wie<strong>der</strong> den Sen<strong>der</strong>, so entfernt er die Daten<br />

vom Ring und stellt die "Alles klar"-Meldung wie<strong>der</strong> her.<br />

Aufgrund <strong>der</strong> Störanfälligkeit bei Ausfall eines Knoten, werden in <strong>der</strong> Praxis<br />

Ringleitungsverteiler eingesetzt. Diese werden auch als Hub bezeichnet, weil sie eine<br />

Sternförmige Verkabelung erfor<strong>der</strong>n. Sie haben aber nichts mit den Hubs <strong>der</strong> Stern-<br />

Topologie zu tun.<br />

A<br />

A möchte an C senden. Kommt ein Freitoken<br />

vorbei, setzt A das Token auf belegt, trägt Sen<strong>der</strong><br />

und Empfänger ein und hängt die Daten an.<br />

B<br />

D D erkennt an <strong>der</strong> Zieladresse, das die Daten nicht<br />

für D bestimmt sind. C setzt das Receive-Bit und<br />

kopiert die Daten. Dann setzt C das Copy-Bit. und<br />

schickt den Datenrahmen weiter.<br />

C<br />

B erkennt, das die Daten nicht für ihn bestimmt<br />

sind und schickt den Datenrahmen weiter. A prüft die Source-Adresse und<br />

erkennt, das die Übertragung erfolgreich war. A gibt das Token wie<strong>der</strong> frei.<br />

Belegt 1<br />

Adresse 0<br />

Copy 0<br />

Source A<br />

Destination C<br />

DATA<br />

Belegt 1<br />

Adresse 1<br />

Copy 1<br />

Source A<br />

Destination C<br />

DATA<br />

Belegt 0<br />

Adresse 0<br />

Copy 0<br />

Source 0<br />

Destination 0<br />

4.3.1 CSMA/CD – Zugriffsverfahren<br />

Beim Einsatz des CSMA/CD - Zugriffsverfahrens (Carrier Sense Multiple Access with<br />

Collision Detection) können grundsätzlich alle angeschlossenen Hosts gleichzeitig auf das<br />

Netz zugreifen. Folgende Schritte beschreiben den Kommunikationsablauf:<br />

Abhören <strong>der</strong> Leitung<br />

(Carrier Sense)<br />

Gleichzeitiges Senden<br />

(Multiple Access)<br />

Erkennen einer Kollision<br />

(Collision Detection)<br />