- Seite 1 und 2: pm+v Anwender-Handbuch security mas

- Seite 3 und 4: pm+v Wichtige Hinweise Der RS232 Po

- Seite 5 und 6: pm+v 4.2.2.5 Rahmen ...............

- Seite 7 und 8: pm+v 8 Kamera .....................

- Seite 9 und 10: pm+v 12.7.1 Freigabe unter Windows

- Seite 11 und 12: pm+v Abmessungen security master sm

- Seite 13 und 14: pm+v 2.2.7 Bestellnummer 001-0106 M

- Seite 15 und 16: pm+v Auf ausreichende Kühlung des

- Seite 17 und 18: pm+v 3 Allgemeines Das Überwachung

- Seite 19 und 20: pm+v 3.1 Gerätetypen Es werden zwe

- Seite 21 und 22: pm+v 4 Inbetriebnahme security mast

- Seite 23 und 24: pm+v Bezeichnung Bestell Nr. Sensor

- Seite 25 und 26: pm+v Nun sollten Sie die vorhandene

- Seite 27 und 28: pm+v Anschluss der Peripherie mitte

- Seite 29 und 30: pm+v Weiterhin muss für Java die E

- Seite 31 und 32: pm+v Der security master meldet sic

- Seite 33 und 34: pm+v Während der Gelbphase wird di

- Seite 35 und 36: pm+v 4.2.2.1 Eingänge Sie erhalten

- Seite 37 und 38: pm+v Der neue Name ist festgelegt u

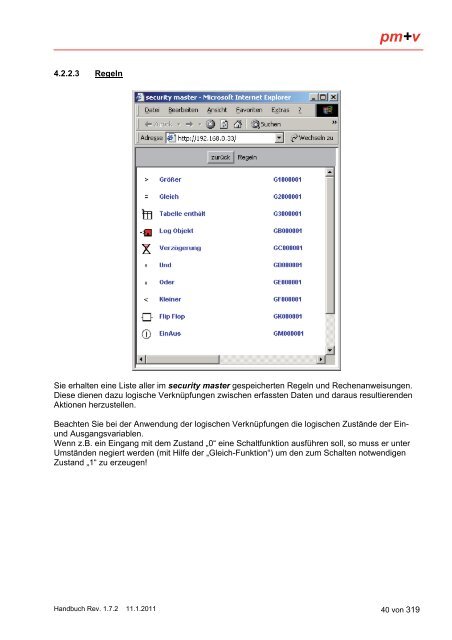

- Seite 39: pm+v Neuen Namen eingeben Der neue

- Seite 43 und 44: pm+v 4.2.2.3.3 Tabelle enthält Die

- Seite 45 und 46: pm+v 4.2.2.3.5 Verzögerung Mit Hil

- Seite 47 und 48: pm+v 4.2.2.3.6 Und Mit Hilfe der Re

- Seite 49 und 50: pm+v 4.2.2.3.8 Kleiner In diesem Be

- Seite 51 und 52: pm+v 4.2.2.4 Tabellen Sie erhalten

- Seite 53 und 54: pm+v 4.2.2.5 Rahmen Es kann ein Rah

- Seite 55 und 56: pm+v Mit der rechten Maustaste ist

- Seite 57 und 58: pm+v In der folgenden Maske werden

- Seite 59 und 60: pm+v Zunächst werden die Rechte f

- Seite 61 und 62: pm+v 4.2.2.8 Ansicht Liste Die Ordn

- Seite 63 und 64: pm+v 4.2.3 Warn- und Alarmanzeige d

- Seite 65 und 66: pm+v 5 security master einrichten Z

- Seite 67 und 68: pm+v 5.1.1 System Konfiguration bea

- Seite 69 und 70: pm+v SNMP community Hier definieren

- Seite 71 und 72: pm+v 5.2 Benutzer Nun wird die Benu

- Seite 73 und 74: pm+v 5.3 Alarme Der security master

- Seite 75 und 76: pm+v Handbuch Rev. 1.7.2 11.1.2011

- Seite 77 und 78: pm+v 6 Raum einrichten In Serverrau

- Seite 79 und 80: pm+v Geräte IP-Adresse PLZ / Ort S

- Seite 81 und 82: pm+v Es soll der Temperatursensor m

- Seite 83 und 84: pm+v Der Sensor ist in das Verzeich

- Seite 85 und 86: pm+v Gleichzeitig kann noch der Anz

- Seite 87 und 88: pm+v 6.1.2 Analog Eingangsmodul 0

- Seite 89 und 90: pm+v 6.1.5 Bewegungsmelder 360° [0

- Seite 91 und 92:

pm+v 6.1.11 Eingabetastatur [002-01

- Seite 93 und 94:

pm+v Durch Betätigung des Button

- Seite 95 und 96:

pm+v 6.1.15 GSM Modem (LAN Port) [0

- Seite 97 und 98:

pm+v Wenn die IP-Adresse des Modems

- Seite 99 und 100:

pm+v 6.1.16 Kombisensor [002-0103]

- Seite 101 und 102:

pm+v 6.1.17.3 Anschlüsse pm+v Komb

- Seite 103 und 104:

pm+v 6.1.19.1 Funktion Das M-Bus In

- Seite 105 und 106:

pm+v 6.1.20 Netzspannungs Messadapt

- Seite 107 und 108:

pm+v 6.1.21 Netzspannungs Messadapt

- Seite 109 und 110:

pm+v 6.1.24 Relaisadapter AC [002-0

- Seite 111 und 112:

pm+v 6.1.24.2 Ausgang verknüpfen D

- Seite 113 und 114:

pm+v 6.1.24.3 Verknüpfung löschen

- Seite 115 und 116:

pm+v 6.1.26 Staubsensor [002-0125]

- Seite 117 und 118:

pm+v security master Oberfläche Nu

- Seite 119 und 120:

pm+v 6.1.27 Temperatursensor [002-0

- Seite 121 und 122:

pm+v 6.1.29 Transponderleser(Karten

- Seite 123 und 124:

pm+v 6.1.31.1 Beschaltung der Optok

- Seite 125 und 126:

pm+v 6.1.31.3 Belegung der Klemmen

- Seite 127 und 128:

pm+v Anschluss an den security mast

- Seite 129 und 130:

pm+v 6.1.32 Zugangssensor (Türkont

- Seite 131 und 132:

pm+v 7 Strommanagement 7.1 Schaltbo

- Seite 133 und 134:

pm+v 7.1.1.3 Blockschaltbild Anschl

- Seite 135 und 136:

pm+v 7.2 Schaltbox 32A [002-0171] G

- Seite 137 und 138:

pm+v 7.5 Netzstrommonitor [002-0173

- Seite 139 und 140:

pm+v 7.5.3.1 Eigenschaften Strommes

- Seite 141 und 142:

pm+v 7.6 Verbrauchsmonitor 16A unge

- Seite 143 und 144:

pm+v 7.7 Verbrauchsmonitor 16A geei

- Seite 145 und 146:

pm+v 7.9 Verbrauchsmonitor 32A geei

- Seite 147 und 148:

pm+v 7.10.2 Ausstattung Steckdosenl

- Seite 149 und 150:

pm+v Eingänge Die Ein- und Ausgän

- Seite 151 und 152:

pm+v 7.11 Strommessmodul 6-fach [00

- Seite 153 und 154:

pm+v 7.11.3 Darstellung Die Konfigu

- Seite 155 und 156:

pm+v 8 Kamera Es können 2 Stck. IP

- Seite 157 und 158:

pm+v 8.1.1.2 Mit „Netzwerk Platte

- Seite 159 und 160:

pm+v 8.3.2 IP-Kamera vorbereiten Zu

- Seite 161 und 162:

pm+v Mit „Next“ gelangt man zur

- Seite 163 und 164:

pm+v Handbuch Rev. 1.7.2 11.1.2011

- Seite 165 und 166:

pm+v Es können maximal 2 Stck. IP-

- Seite 167 und 168:

pm+v 8.3.6 Bilder ansehen Wenn Bild

- Seite 169 und 170:

pm+v 9 Zugangssystem einrichten 9.1

- Seite 171 und 172:

pm+v Es kann unter Umständen auch

- Seite 173 und 174:

pm+v 9.2 Schließsystem mit Schwenk

- Seite 175 und 176:

pm+v 9.2.2 Darstellung mit dem secu

- Seite 177 und 178:

pm+v 9.3.1.1 Schließsystem mit Haf

- Seite 179 und 180:

pm+v 9.3.3 Praktische Ausführung T

- Seite 181 und 182:

pm+v 9.4 Türschließsystem mit Haf

- Seite 183 und 184:

pm+v 9.4.2 Universelle Anwendung Be

- Seite 185 und 186:

pm+v 9.5.2 Ausgänge 9.5.2.1 Schlos

- Seite 187 und 188:

pm+v Kartenleser „Schrank 1 vorn

- Seite 189 und 190:

pm+v „Tabelle enthält“ ist ein

- Seite 191 und 192:

pm+v Schloss „Schrank 1 vorn“ i

- Seite 193 und 194:

pm+v Tabelle enthält ist umbenannt

- Seite 195 und 196:

pm+v Zeiger auf „Gruppe1“ -> re

- Seite 197 und 198:

pm+v Tabelle ist eingefügt. Handbu

- Seite 199 und 200:

pm+v Tabelle ist umbenannt Handbuch

- Seite 201 und 202:

pm+v 9.5.3.9 Tabelle - Eigenschafte

- Seite 203 und 204:

pm+v Damit ist die Eingabe vollstä

- Seite 205 und 206:

pm+v 9.5.3.10 Karten einlesen mit e

- Seite 207 und 208:

pm+v 9.5.3.11 Schloss testen Wenn S

- Seite 209 und 210:

pm+v 9.6 SNMP-Protokoll Der securit

- Seite 211 und 212:

pm+v 9.6.1.2 Digitalausgang setzen

- Seite 213 und 214:

pm+v SNMP set ist initialisiert. De

- Seite 215 und 216:

pm+v 10.1 Lüfter mit Steuerung [00

- Seite 217 und 218:

pm+v 10.3 Lüfter hoher Leistung [0

- Seite 219 und 220:

pm+v 10.4.1.2 Abmessungen pm+v Lüf

- Seite 221 und 222:

pm+v 10.4.2 Funktion 10.4.2.1 Lüft

- Seite 223 und 224:

pm+v Lüfter wird abgebremst. Dadur

- Seite 225 und 226:

pm+v Die Stromwerte des Lüfters we

- Seite 227 und 228:

pm+v 10.4.2.5 Zusammenfassung Typis

- Seite 229 und 230:

pm+v 11.1.1 Digital Schnittstelle V

- Seite 231 und 232:

pm+v 11.1.2.2 Datenkabel LHX 20 D-S

- Seite 233 und 234:

pm+v 11.2.1.2 Hardware Der LHX20 wi

- Seite 235 und 236:

pm+v Nach dem Anschluss des LHX20 a

- Seite 237 und 238:

pm+v 11.2.1.4 Logfiles Die anfallen

- Seite 239 und 240:

pm+v 11.2.2.1 LHX20/40-RS232 Interf

- Seite 241 und 242:

pm+v 11.2.3 LHX Anmeldung Der LHX20

- Seite 243 und 244:

pm+v 11.2.3.2 Status Anzeige Folgen

- Seite 245 und 246:

pm+v Fühler Meldungen (Störungen)

- Seite 247 und 248:

pm+v 11.2.3.4.1 Alarmierung Im Alar

- Seite 249 und 250:

pm+v 12.2 security master mit Nagio

- Seite 251 und 252:

pm+v 12.2.3 secmaster_01.cfg ######

- Seite 253 und 254:

pm+v 12.3 Logdateien Logdateien wer

- Seite 255 und 256:

pm+v 12.4 Service Password ändern

- Seite 257 und 258:

pm+v Wählen Sie „change password

- Seite 259 und 260:

pm+v Benutzer: peter Kennwort: pete

- Seite 261 und 262:

pm+v Eigenschaften der Logdatei: Di

- Seite 263 und 264:

pm+v Diese Datei kann man „Nach M

- Seite 265 und 266:

pm+v Aktualisierung alle 1 Minuten,

- Seite 267 und 268:

pm+v 40 35 30 25 20 15 Reihe1 Reihe

- Seite 269 und 270:

pm+v 12.7 Netzwerk Platte Die „Ne

- Seite 271 und 272:

pm+v Im security master wird die Ne

- Seite 273 und 274:

pm+v 12.8 security master Backup Di

- Seite 275 und 276:

pm+v 12.9 Email versenden 12.9.1 Ei

- Seite 277 und 278:

pm+v 12.10 SNMP-Protokoll Der secur

- Seite 279 und 280:

pm+v 12.10.2 Daten mittels SNMP GET

- Seite 281 und 282:

pm+v Dann „Eigenschaften“ Handb

- Seite 283 und 284:

pm+v 12.10.2.3 MIB Browser Der „s

- Seite 285 und 286:

pm+v alarmInt Zustand des Sensors (

- Seite 287 und 288:

pm+v 12.10.3.1 Schloss öffnen s1 i

- Seite 289 und 290:

pm+v SNMP set ist initialisiert. De

- Seite 291 und 292:

pm+v 12.11 Sicherheit Der Zugang zu

- Seite 293 und 294:

pm+v 13 Anhang 13.1 Konformitätser

- Seite 295 und 296:

pm+v Handbuch Rev. 1.7.2 11.1.2011

- Seite 297 und 298:

pm+v Handbuch Rev. 1.7.2 11.1.2011

- Seite 299 und 300:

pm+v Handbuch Rev. 1.7.2 11.1.2011

- Seite 301 und 302:

pm+v Bestell Nr. Bezeichnung Feucht

- Seite 303 und 304:

pm+v Bestell Nr. Bezeichnung Periph

- Seite 305 und 306:

pm+v Bestell Nr. Bezeichnung 3 Phas

- Seite 307 und 308:

pm+v Bestell Nr. Bezeichnung Transp

- Seite 309 und 310:

pm+v Bestell Nr. Bezeichnung Alarmi

- Seite 311 und 312:

pm+v Bestell Nr. 002-0160 002-0161

- Seite 313 und 314:

pm+v Bestell Nr. Bezeichnung Strom,

- Seite 315 und 316:

pm+v Bestell Nr. Bezeichnung Digita

- Seite 317 und 318:

pm+v 14 Index Abmessungen .........

- Seite 319:

pm+v Wechselstromzähler .. 27, 111