1. Klausur (PDF, 209,9 KB) - Fachgebiet Komplexe und Verteilte IT ...

1. Klausur (PDF, 209,9 KB) - Fachgebiet Komplexe und Verteilte IT ...

1. Klausur (PDF, 209,9 KB) - Fachgebiet Komplexe und Verteilte IT ...

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

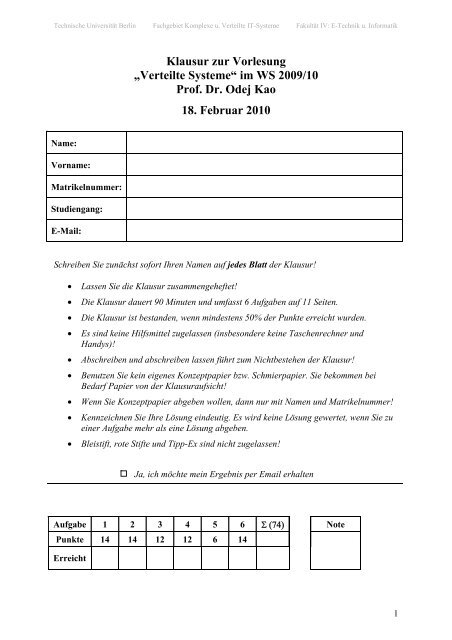

Technische Universität Berlin <strong>Fachgebiet</strong> <strong>Komplexe</strong> u. <strong>Verteilte</strong> <strong>IT</strong>-Systeme Fakultät IV: E-Technik u. InformatikAufgabe 1: Gr<strong>und</strong>legendes [6+4+4=14 Punkte]a) Erläutern Sie die Cloud Computing Schichten IaaS, PaaS <strong>und</strong> SaaS.b) Ein Client reagiert auf eine verlorene Ergebnisnachricht eines zustandsveränderndenServers durch ein wiederholtes Senden der Request-Nachricht. Der zuständige Serverbefolgt die At-most-once Semantik. Erläutern Sie die Vorgehensweise des Servers auf diewiederholte Nachricht. Skizzieren Sie dazu die notwendige Datenstruktur <strong>und</strong> denServeralgorithmus zur Bearbeitung der Anfrage.Bei Bedarf nächste Seite verwenden2

Technische Universität Berlin <strong>Fachgebiet</strong> <strong>Komplexe</strong> u. <strong>Verteilte</strong> <strong>IT</strong>-Systeme Fakultät IV: E-Technik u. Informatikc) Erläutern Sie die Anforderung Transparenz in verteilten Systemen.3

Technische Universität Berlin <strong>Fachgebiet</strong> <strong>Komplexe</strong> u. <strong>Verteilte</strong> <strong>IT</strong>-Systeme Fakultät IV: E-Technik u. InformatikAufgabe 2: Kommunikation Services <strong>und</strong> Middleware [4+4+6=14 Punkte]a) Ein Unternehmen verfügt über vier Update-Server, jeweils zwei für Windows <strong>und</strong> zweifür Linux. Skizzieren Sie eine Kette von erweiterten Client/Server Elementen so, dass dieNutzer mit einem Windows bzw. Linux Betriebssystem zu dem entsprechenden Serverweitergeleitet werden <strong>und</strong> die Last innerhalb der Servergruppe gleichmäßig verteilt wird.b) Beschreiben Sie die Aufgabe eines Forwarding-Brokers <strong>und</strong> geben Sie ein praktischesBeispiel für den Einsatz dieser Komponente.4

Technische Universität Berlin <strong>Fachgebiet</strong> <strong>Komplexe</strong> u. <strong>Verteilte</strong> <strong>IT</strong>-Systeme Fakultät IV: E-Technik u. Informatikc) Erläutern Sie den Ansatz der kanonischen Repräsentation für externe Darstellung beiplattformübergreifender Kommunikation. Gehen Sie auf die Vor- <strong>und</strong> Nachteile imVergleich zur paarweisen Transformation ein.5

Technische Universität Berlin <strong>Fachgebiet</strong> <strong>Komplexe</strong> u. <strong>Verteilte</strong> <strong>IT</strong>-Systeme Fakultät IV: E-Technik u. InformatikAufgabe 3: Peer-to-Peer Systeme [8+4=12 Punkte]a) Gegeben Sei ein Chord Netzwerk mit IDs von 0 bis 31 <strong>und</strong> Peers an den Positionen 2, 5, 9,12, 14, 21, 24 <strong>und</strong> 29:1) Geben Sie die Fingertabelle von Peer 24 an.2) Auf welchem Peer würde das Datum mit dem Hashwert 7 gespeichert?3) Über welchen Weg (welche Knoten) würde Knoten 24 das Datum mit demHashwert 9 abfragen? Das Datum wird auf Knoten 9 gespeichert.6

Technische Universität Berlin <strong>Fachgebiet</strong> <strong>Komplexe</strong> u. <strong>Verteilte</strong> <strong>IT</strong>-Systeme Fakultät IV: E-Technik u. Informatikb) Definieren Sie die Funktion eines Trackers in einem auf BitTorrent-basierten Peer2PeerNetzwerk <strong>und</strong> erläutern Sie den Ablauf beim Herunterladen eines Objekts.Aufgabe 4: Programmiermodelle [6+6=12 Punkte]a) Definieren Sie die offline (zur Erstellungszeit) <strong>und</strong> online Compilierung (J<strong>IT</strong>) bei derEntwicklung eines .net-Programms <strong>und</strong> beschreiben Sie das Deployment. Gehen Sie aufdie Rolle des Manifests in einem Assembly ein.7

Technische Universität Berlin <strong>Fachgebiet</strong> <strong>Komplexe</strong> u. <strong>Verteilte</strong> <strong>IT</strong>-Systeme Fakultät IV: E-Technik u. Informatikb) Benennen Sie die jeweils drei Kernkomponenten auf Clientseite <strong>und</strong> auf Serverseite, diezur Implementierung eines entfernten Objektaufrufs erforderlich sind (unabhängig von derkonkreten Implementierung in CORBA oder Java RMI). Beschreiben Sie in einem Satzderen Funktionalität.8

Technische Universität Berlin <strong>Fachgebiet</strong> <strong>Komplexe</strong> u. <strong>Verteilte</strong> <strong>IT</strong>-Systeme Fakultät IV: E-Technik u. InformatikAufgabe 5: Sicherheit [4+2 = 6 Punkte]a) Beschreiben Sie den dritten Kerberos-Interaktionsschritt zwischen Client <strong>und</strong> Server:• Welche Eingaben werden vom Client gesendet?• Welche Daten werden zum Client zurückgesendet?Verwenden Sie die Notation aus der Vorlesung.b) Nennen Sie in einem Satz, wodurch sich SSL von anderen Verschlüsselungsprotokollenunterscheidet.9

Technische Universität Berlin <strong>Fachgebiet</strong> <strong>Komplexe</strong> u. <strong>Verteilte</strong> <strong>IT</strong>-Systeme Fakultät IV: E-Technik u. InformatikAufgabe 6: Java New I/O <strong>und</strong> Web Services [6+6+2=14 Punkte]a) Der folgende Programmcode zeigt eine Dateioperation mittels Java New I/O. Tragen Siean den markierten Stellen jeweils die Positionen der Zeiger position <strong>und</strong> limit des Puffersbb ein wie sie nach der Ausführung der jeweiligen Anweisung sind.byte [] klau = {'K','l','a','u'};byte [] sur = {'s','u','r'};FileOutputStream f = new FileOutputStream("klausur.txt");FileChannel fc = f.getChannel();ByteBuffer bb = ByteBuffer.allocate(8);Position:bb.put(klau);Limit:bb.put(sur);Position:Limit:bb.flip();Position:Limit:fc.write(bb);bb.clear();fc.close();Position:Limit:Position:Limit:Position:Limit:10

Technische Universität Berlin <strong>Fachgebiet</strong> <strong>Komplexe</strong> u. <strong>Verteilte</strong> <strong>IT</strong>-Systeme Fakultät IV: E-Technik u. Informatikb) Nennen Sie die 6 Bestandteile eines WSDL Dokuments. Erläutern Sie dieseBestandteile knapp.NameErläuterungc) Welchen Vorteil hat das Code-First Prinzip gegenüber dem Contract-First Prinzip?Welchen Vorteil hat das Contract-First Prinzip?11