IT-Security November/Dezember 2023

Komplexe Cybersicherheit – Schlüsselrolle Automatisierung? Wie Cybersicherheit moderne Arbeitswelten unterstützt Zero Trust Network Access – OT-Netzwerke verstärkt im Fokus von Kriminellen Unified Endpoint Management – Aus dem Schatten ins Licht

Komplexe Cybersicherheit – Schlüsselrolle Automatisierung?

Wie Cybersicherheit moderne Arbeitswelten unterstützt

Zero Trust Network Access – OT-Netzwerke verstärkt im Fokus von Kriminellen

Unified Endpoint Management – Aus dem Schatten ins Licht

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

ADVERTORIAL | 25<br />

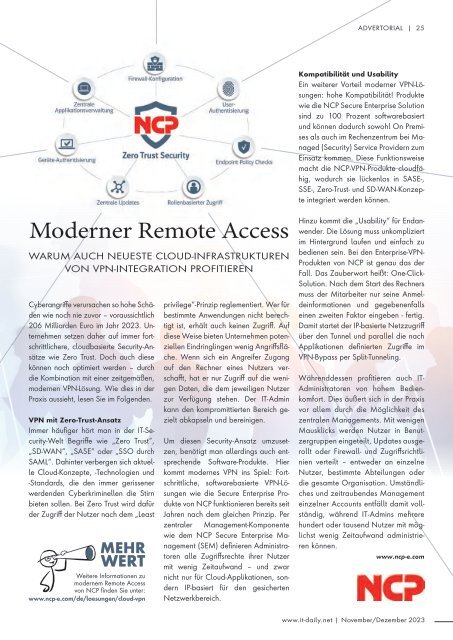

Kompatibilität und Usability<br />

Ein weiterer Vorteil moderner VPN-Lösungen:<br />

hohe Kompatibilität! Produkte<br />

wie die NCP Secure Enterprise Solution<br />

sind zu 100 Prozent softwarebasiert<br />

und können dadurch sowohl On Premises<br />

als auch im Rechenzentrum bei Managed<br />

(<strong>Security</strong>) Service Providern zum<br />

Einsatz kommen. Diese Funktionsweise<br />

macht die NCP-VPN-Produkte cloudfähig,<br />

wodurch sie lückenlos in SASE-,<br />

SSE-, Zero-Trust- und SD-WAN-Konzepte<br />

integriert werden können.<br />

Moderner Remote Access<br />

WARUM AUCH NEUESTE CLOUD-INFRASTRUKTUREN<br />

VON VPN-INTEGRATION PROF<strong>IT</strong>IEREN<br />

Cyberangriffe verursachen so hohe Schäden<br />

wie noch nie zuvor – voraussichtlich<br />

206 Milliarden Euro im Jahr <strong>2023</strong>. Unternehmen<br />

setzen daher auf immer fortschrittlichere,<br />

cloudbasierte <strong>Security</strong>-Ansätze<br />

wie Zero Trust. Doch auch diese<br />

können noch optimiert werden – durch<br />

die Kombination mit einer zeitgemäßen,<br />

modernen VPN-Lösung. Wie dies in der<br />

Praxis aussieht, lesen Sie im Folgenden.<br />

VPN mit Zero-Trust-Ansatz<br />

Immer häufiger hört man in der <strong>IT</strong>-<strong>Security</strong>-Welt<br />

Begriffe wie „Zero Trust“,<br />

„SD-WAN“, „SASE“ oder „SSO durch<br />

SAML“. Dahinter verbergen sich aktuelle<br />

Cloud-Konzepte, -Technologien und<br />

-Standards, die den immer gerissener<br />

werdenden Cyberkriminellen die Stirn<br />

bieten sollen. Bei Zero Trust wird dafür<br />

der Zugriff der Nutzer nach dem „Least<br />

Weitere Informationen zu<br />

modernem Remote Access<br />

von NCP finden Sie unter:<br />

www.ncp-e.com/de/loesungen/cloud-vpn<br />

privilege“-Prinzip reglementiert. Wer für<br />

bestimmte Anwendungen nicht berechtigt<br />

ist, erhält auch keinen Zugriff. Auf<br />

diese Weise bieten Unternehmen potenziellen<br />

Eindringlingen wenig Angriffsfläche.<br />

Wenn sich ein Angreifer Zugang<br />

auf den Rechner eines Nutzers verschafft,<br />

hat er nur Zugriff auf die wenigen<br />

Daten, die dem jeweiligen Nutzer<br />

zur Verfügung stehen. Der <strong>IT</strong>-Admin<br />

kann den kompromittierten Bereich gezielt<br />

abkapseln und bereinigen.<br />

Um diesen <strong>Security</strong>-Ansatz umzusetzen,<br />

benötigt man allerdings auch entsprechende<br />

Software-Produkte. Hier<br />

kommt modernes VPN ins Spiel: Fortschrittliche,<br />

softwarebasierte VPN-Lösungen<br />

wie die Secure Enterprise Produkte<br />

von NCP funktionieren bereits seit<br />

Jahren nach dem gleichen Prinzip. Per<br />

zentraler Management-Komponente<br />

wie dem NCP Secure Enterprise Management<br />

(SEM) definieren Administratoren<br />

alle Zugriffsrechte ihrer Nutzer<br />

mit wenig Zeitaufwand – und zwar<br />

nicht nur für Cloud-Applikationen, sondern<br />

IP-basiert für den gesicherten<br />

Netzwerkbereich.<br />

Hinzu kommt die „Usability“ für Endanwender.<br />

Die Lösung muss unkompliziert<br />

im Hintergrund laufen und einfach zu<br />

bedienen sein. Bei den Enterprise-VPN-<br />

Produkten von NCP ist genau das der<br />

Fall. Das Zauberwort heißt: One-Click-<br />

Solution. Nach dem Start des Rechners<br />

muss der Mitarbeiter nur seine Anmeldeinformationen<br />

und gegebenenfalls<br />

einen zweiten Faktor eingeben - fertig.<br />

Damit startet der IP-basierte Netzzugriff<br />

über den Tunnel und parallel die nach<br />

Applikationen definierten Zugriffe im<br />

VPN-Bypass per Split-Tunneling.<br />

Währenddessen profitieren auch <strong>IT</strong>-<br />

Administratoren von hohem Bedienkomfort.<br />

Dies äußert sich in der Praxis<br />

vor allem durch die Möglichkeit des<br />

zentralen Managements. Mit wenigen<br />

Mausklicks werden Nutzer in Benutzergruppen<br />

eingeteilt, Updates ausgerollt<br />

oder Firewall- und Zugriffsrichtlinien<br />

verteilt – entweder an einzelne<br />

Nutzer, bestimmte Abteilungen oder<br />

die gesamte Organisation. Umständliches<br />

und zeitraubendes Management<br />

einzelner Accounts entfällt damit vollständig,<br />

während <strong>IT</strong>-Admins mehrere<br />

hundert oder tausend Nutzer mit möglichst<br />

wenig Zeitaufwand administrieren<br />

können.<br />

www.ncp-e.com<br />

www.it-daily.net | <strong>November</strong>/<strong>Dezember</strong> <strong>2023</strong>