ESPECIFICACIONES DE REQUISITOS PARA FIREWALL / VPN CANTIDAD:(02) DOS 1 GLOSARIO

ESPECIFICACION PARA EL SISTEMA DE ... - Caja Trujillo

ESPECIFICACION PARA EL SISTEMA DE ... - Caja Trujillo

- No tags were found...

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

4.8 Enrutamiento dinámico de <strong>VPN</strong>: deberá soportar la configuración de protocolos deenrutamiento sobre los túneles IPSEC.5 Funcionalidades adicionales5.1 Debe soportar SNAT, DNAT y PAT.5.2 Aplicación de SNAT y DNAT y PAT en forma simultánea sobre una misma conexión.5.3 Deberá soportar NAT estático y dinámico.5.4 Aplicación de PAT sobre cualquier tipo de conexión.5.5 Deberá soportar la configuración de NAT estático sobre todas las interfaces físicas ylógicas utilizando direcciones IP virtuales que no sean las propias IP declaradas en lasinterfaces del firewall.5.6 Soporte de IPSec NAT Traversal.5.7 Soporte de protocolo H323 soportando Nat Traversal.5.8 El equipo deberá poder configurarse en modo L3 o en modo L2 (también conocidocomo Modo Transparente) que permita integrarse a una topología existente sin cambiarel direccionamiento IP de los equipos instalados previamente.5.9 Deberá proveer funcionalidad de Servidor y relay de DHCP en todas las interfacesfísicas y lógicas.5.10 Deberá permitir monitoreo remoto mediante SNMP v2 permitiendo los queries deSNMP a través de la definición de direcciones IP autorizadas para realizar lasconsultas.5.11 Proveer de logeo remoto utilizando syslog.5.12 Soporte de Alta disponibilidad en modo Activo-Pasivo.5.13 Soporte de WINS.5.14 Autenticación de usuarios en forma local, por RADIUS, LDAP, Firmas digitales.5.15 Soporte de protocolo de enrutamiento RIP.5.16 Soporte de protocolo de enrutamiento OSPF.5.17 Soporte de protocolo de enrutamiento BGPv4.5.18 Soporte de Policy Based Routing basados en IP-Source/Puerto(TCP o UDP) IP-Destino/Puerto (TCP o UDP) y TOS.5.19 La solución deberá permitir el uso de objetos dinámicos aplicables a todo tipo deregla, definiendo las propiedades de los mismos sobre cada firewall en particular. Losobjetos deben poder referenciar servidores y redes como mínimo. Por ejemplo,permitir la definición de un único objeto (visto desde la administración central)llamado “Servidor” y que dicho objeto sea instanciado en cada firewall con un valorparticular definido en el propio firewall de manera individual.5.20 Las reglas deben permanecer en medio físico, no volátil.5.21 Los componentes de la solución deberán poseer las configuraciones localmente, nodependiendo su funcionamiento de las consolas de administración, una falla en laconsola no debe dejar fuera de servicio a los equipos remotos.5.22 La configuración de equipos de la solución deberá almacenarse además decentralmente, localmente de manera redundante.5.23 Deberá soportar la configuración de administradores locales (mínimo 20).5.24 Los administradores que accedan a los firewalls deberán autenticarse medianteRadius, LDAP o SECURID.5.25 Las redes de los administradores serán controladas y se configurara el equipo paraque solo equipos pertenecientes a dichas redes puedan acceder para configurarlo.Cantidad mínima de redes de administradores : 65.26 El equipo permitirá la vuelta atrás (roll-back) a la ultima configuración estableaplicada, luego de realizada una modificación en la misma.5.27 El mecanismo de control de filtrado utilizado por el engine del equipo deberá estarbasado en técnicas “statefull inspection” que crean conexiones virtuales, incluso paralos protocolos connection-less como UDP y RPC.5.28 La solución deberá soportar la funcionalidad de Proxy de protocolo ARP sobre todassus interfaces. Entendiéndose dicha funcionalidad como la capacidad de responder a

pedidos de ARP que no son dirigidos directamente hacia direcciones IP declaradas ensus propias interfaces.5.29 Deberá poseer capacidad de manejo de apertura de puertos dinámicos en base aprotocolos de uso común (FTP, H323, SIP, SCCP, MGCP) y posibilidad de crearsesiones personalizadas que manejen dicho comportamiento.5.30 El lenguaje de programación utilizado para la definición de las reglas, debe estardocumentado en su totalidad y las reglas deben poder ser modificadas por personaldel Comprador utilizando este lenguaje.5.31 La solución deberá soportar la configuración de parámetros referidos a timeout en latabla de estados de conexiones sobre cualquier servicio TCP en forma individual yglobal.5.32 La solución deberá soportar la activación y desactivación de técnicas de detección yevasión de ataques de <strong>DOS</strong> (Denegación de servicio).5.33 La solución deberá soportar la activación y desactivación de técnicas de protección deataques de generación masiva de conexiones (SYN attack) permitiendo suconfiguración para una dirección IP en particular.5.34 La solución deberá soportar la activación y desactivación de técnicas de anti-spoofingsobre cada zona de seguridad.5.35 La solución deberá soportar técnicas de mitigación de spoofing en todas las interfaces.5.36 Las reglas deberán poder definirse, diferenciando protocolo, IP destino / IP origen,puerto destino / puerto origen, zona de seguridad y horario.6 Calidad de ServicioEl equipo deberá permitir la configuración por políticas de Calidad de Servicio bajotodas a cada una de las siguientes:6.1 Configuración por protocolo y por regla.6.2 Configuración de Ancho de banda garantizado.6.3 Configuración de Ancho de banda mínimo.6.4 Priorización en la utilización de Ancho de banda.6.5 DiffServ.6.6 Aplicación de QOS a túneles IPSEC.7 Funcionalidad de Antivirus (Licencia Activada)Los equipos deberán tener la funcionalidad de Antivirus integrada, mediante laactivación de la licencia correspondiente, no se aceptarán soluciones en las que setengan que añadir módulos o tarjetas adicionales para tener esta funcionalidad.7.1 La funcionalidad de Antivirus debe contemplar los siguientes protocolos SMTP, POP3,Webmail, FTP, IMAP, http.7.2 Se debe inspeccionar el tráfico entrante y saliente.7.3 La actualización de la base debe ser configurable y se debe asegurar una actualizacióncada hora.7.4 El tiempo de respuesta frente a la propagación de nuevos virus debe ser en promediode 90 minutos.7.5 La cantidad de firmas de virus debe ser superior a los 100000.7.6 La configuración de la funcionalidad debe realizarse por política / regla, pudiendo existirmúltiples políticas de Antivirus en la configuración total del equipo.7.7 La configuración debe permitir la generación de perfiles. Se entiende por perfil a larestricción de protocolos / extensiones / tipos de archivos / acción a tomar.7.8 La funcionalidad debe informar al usuario (dentro del correo original) que el mismocontenía un adjunto infectado.7.9 Todos los eventos deben ser logeados.

7.10 La funcionalidad debe permitir enviar un mail al administrador del equipoinformando sobre el descubrimiento de un virus.7.11 La funcionalidad debe inspeccionar archivos comprimidos bajo los siguientesformatos: ACE, ARJ, Alloy, Astrum, BZIP2, BestCrypt, CAB, CABSFX, CHM, Catapult,CaveSFX, CaveSetup, ClickTeam, ClickTeamPro, Commodore, CompiledHLP,CreateInstall, DiskDupe, DiskImage, EGDial, Effect Office, Embedded, Embedded Class,Embedded EXE, Embedded MS Expand, Embedded PowerPoint, Embedded RTF,FlyStudio, GEA, GKWare Setup, GZIP, Gentee, Glue, HA, HXS, HotSoup, Inno, InstFact,Instyler, IntroAdder, LHA, MS Expand, MSO, Momma, MultiBinder, NSIS, NeoBook,PCAcme, PCCrypt, PCInstall, PIMP, PLCreator, PaquetBuilder, Perl2Exe, PerlApp, Presto,ProCarry, RARv 1.4 and above, SEA, SbookBuilder, SetupFactory, SetupSpecialist,SilverKey, SmartGlue, StarDust Installer, Stream 1C, StubbieMan, Sydex, TSE, Tar,TeleDisk, Thinstall, ViseMan, WinBackup, WiseSFX, ZIP.7.12 La funcionalidad debe inspeccionar archivos semi ejecutables bajo los siguientesformatos: pif, lnk, reg, ini (Script.Ini, etc), cla (Java Class), vbs (Visual Basic Script),vbe (Visual Basic Script Encrypted), js (Java Script), jse (Java Script Encrypted), htm,html, htt (HTTP pages), hta – HTA (HTML applications), asp (Active Server Pages), chm– CHM (compressed HTML), pht – PHTML, php – PHP, wsh, wsf, the (.theme).7.13 La funcionalidad debe inspeccionar archivos bajo los siguientes formatos de MSOffice: doc, dot, fpm, rtf, xl*, pp*, md*, shs, dwg (Acad2000), msi (MS Installer), otm(Outlook macro), pdf (AcrobatReader), swf (Shockwave-Flash), prj (MapInfo project),jpg, jpeg, emf (Enhanced Windows Metafile), elf7.14 La funcionalidad debe inspeccionar archivos ejecutables bajo las siguientesextensiones de <strong>DOS</strong>: com, exe, sys, prg, bin, bat, cmd, dpl(Borland’s Delphi files), ov*7.15 La funcionalidad debe inspeccionar archivos ejecutables bajo las siguientesextensiones de WINDOWS: dll, scr, cpl, ocx, tsp, drv, vxd, fon 386.7.16 La funcionalidad debe inspeccionar archivos de Email como: Eml, nws, msg,plg, mbx (Eudora database).7.17 La funcionalidad debe inspeccionar archivos de Ayuda: hlp.7.18 La funcionalidad debe inspeccionar archivos de otras extensiones como: sh, pl,xml, itsf, reg, wsf, mime, rar, pk, lha, arj, ace.8 Procesamiento de Contenidos (Funcionalidad General)8.1 El equipo deberá tener la potencialidad y capacidad adicional de incorporación de lassiguientes funcionalidades de procesamiento de contenidos mediante la futuraadquisición de la(s) licencias adicionales por parte de la Caja Municipal de Ahorro yCrédito Trujillo:8.2 Detección y prevención de intrusos para los siguientes protocolos: SMTP, POP3,Webmail, FTP, IMAP, http tanto en tráfico entrante como saliente.8.3 ANTI-SPAM basado en base de datos de direcciones IP que permiten el acceso,marcado o eliminación de e-mail según la procedencia del correo.8.4 Filtro de contenidos para trafico Web con creación de perfiles y políticas9 Funcionalidad de Detección de prevención de intrusos9.1 Deberá soportar al menos dos métodos de detección:9.2 Firmas basadas en estados.9.3 Anomalía de protocolo.9.4 Deberá proteger contra Gusanos, Troyanos y Malware.9.5 Deberá inspeccionar el tráfico entrante y saliente.9.6 Deberá detener ataques de reconocimiento.9.7 Deberá soportar la creación de firmas especiales.9.8 Deberá soportar al menos 90+ contextos de aplicaciones.9.9 Deberá soportar firmas tipo Stream para Gusanos de Red.9.10 Frente a una detección deberá soportar las siguientes respuestas:

9.10.1 Close: Cortar la comunicación y enviar un Reset al servidor y al cliente.9.10.2 Close: Cortar la comunicación y enviar un Reset al servidor.9.10.3 Close: Cortar la comunicación y enviar un Reset al cliente.9.10.4 Drop: Cortar la comunicación sin Reset.9.10.5 Drop Packet: Descartar un paquete.9.10.6 Ignore: Luego de detector una anomalía, se hace una entrada en el log y seignora el resto.9.10.7 None: Ninguna acción.9.11 Deberá soportar las siguientes notificaciones frente a ataques9.11.1 Session Packet Log.9.11.2 Session Summary.9.11.3 E-mail.9.11.4 SNMP.9.11.5 Syslog.9.11.6 Webtrends.9.12 Deberá permitir la creación y aplicación de políticas de uso para aplicaciones demensajería y/o peer to peer.9.13 La funcionalidad deberá soportar actualizarse en forma mensual y enemergencia.10 Funcionalidad de Anti-Spam (esta opción deberá ser soportadacuando se active la licencia de AntiSpam)10.1 La funcionalidad de Anti-Span debe permitir, marcar o bloquear e-mail entrantes haciala red dependiendo del origen del correo.10.2 La configuración de la misma debe ser por política protegiendo los servicios de correode la red.10.3 La lista de orígenes maliciosos debe actualizarse al menos 2 veces cada hora.10.4 La lista debe obtenerse a nivel mundial explorando múltiples países (al menos 20) ymás de 2 millones de Honeypots.11 Funcionalidad de Filtrado de contenidos (esta opción deberá sersoportada cuando se active la licencia de Filtro de Contenidos)11.1 La funcionalidad de filtrado de contenidos debe permitir/ bloquear el acceso de losusuarios a diferentes sitios web no/considerados maliciosos.11.2 El comportamiento esperado de esta funcionalidad es que el Firewall permita/bloqueela pagina solicitada por cualquier usuario basado en la categoría en la que pertenecedicha pagina y en función del perfil del usuario.11.3 Esta funcionalidad debe poder configurarse, por política, desde la interfaz grafico(GUI) del equipo.11.4 Esta funcionalidad debe permitir la creación de perfiles de usuarios con diferentespermisos de acceso a las diferentes categorías.11.5 Deberá soportar al menos 50 categorizaciones incluyendo: Phising y Fraude, Spyware,Sitios adultos y Sexo explicito, Juego, Hacking, drogas ilegales, Violencia, Armas,Sitios ofensivos a la moral, Actividades criminales, Alcohol y Tabaco, entre otras.11.6 El servicio deberá incluir al menos 10 millones de URLs clasificadas.11.7 El servicio deberá incluir la incorporación y categorización de al menos 50000 páginassemanales.11.8 La categorización de páginas deberá considerar al menos 70 idiomas.12 Alta Disponibilidad12.1 Los Firewalls serán configurados en Alta Disponibilidad, lo que garantizara lacontinuidad de las operaciones y servicios.12.2 Los Firewalls deberán soportar Alta Disponibilidad en modo Activo-Activo en Capa 3(mode L3).

12.3 Los Firewalls deberán soportar Alta Disponibilidad en modo Activo-Pasivo en Capa 3(mode L3) y Capa 2 (mode L2).12.4 La configuración debe ser sincronizada entre los dos Firewalls en forma automática.12.5 Cada Firewall deberá tener la capacidad de soportar una segunda fuente redundante.ESPECIFICACION <strong>DE</strong>L SISTEMA <strong>DE</strong> GESTION<strong>CANTIDAD</strong>: (01)1. Generalidades1.1 Todos los componentes que conformen la solución, deben poder ser configurados ymonitoreados en su totalidad, a través de un software de administración a ser provisto,instalado y configurado por el contratista.1.2 Se solicita una solución de administración de los dispositivos compuesta por unaconsola de administración y software cliente (estaciones de trabajo de administración ymonitoreo) que se utilizara para la conexión de los administradores a la consola.1.3 El Postor deberá presentar el Servidor donde será instalado el Sistema de gestión, no seaceptarán maquinas o Pcs compatibles de escritorio para tal fin.1.4 La consola de administración será utilizada como repositorio primario de lasconfiguraciones, sistemas operativos de los dispositivos a administrar en formacentralizada, logs , reportes etc.1.5 La actualización del sistema operativo (firmware) de los dispositivos se deberáactualizar desde la consola de administración centralizada1.6 El software de la consola debe instalarse en una plataforma genérica del tipo Solaris oLinux (que debe ser suministrada por el contratista).1.7 La consola de administración deberá ser accedida utilizando un browser genérico(WEBUI) para permitir una visualización y configuración básica. Del portal provisto porla consola para acceso básico se podrá descargar el cliente de administración generalde los dispositivos. La configuración básica constara como mínimo de :1.7.1 Manejo y actualización de licencias.1.7.2 Configuración y visualización de dirección IP / mask , Default Gateway, DNS yrutas estáticas.1.7.3 System security updates.1.8 El acceso WEBUI permitirá la visualización de :1.8.1 Status/Uptime del servidor de administración.1.8.2 Errores o mensajes críticos.1.8.3 Utilización de memoria y CPU.1.8.4 Espacio libre en disco.1.8.5 Tasa de recepción de logs en la consola de administración.1.8.6 Configuración y ejecución de las tareas de Backup y Restore.1.8.7 Herramientas de red como Ping Traceroute etc.1.8.8 Core files.1.9 El sistema debe soportar la autenticación de usuarios administrativos por medio deRADIUS y Base de Datos Local.1.10 Este software de administración deberá poder ser operado en forma simultáneadesde un mínimo de veinte (20) estaciones de trabajo de administración y monitoreocon el uso del cliente específico (software cliente), debiéndose entregar las licenciascorrespondientes para tal cantidad de clientes.1.11 La comunicación entre los software clientes y el servidor de administracióndebe establecerse a través de un protocolo seguro con encripción y autenticación (sinnecesidad de establecer una <strong>VPN</strong> por medio de usuarios locales, certificados digitales,tokens, LDAP versión 3 y Radius)

1.12 Los usuarios del software cliente accederán al mismo a través de PC consistema operativo Windows 2003, Windows XP y Linux. Si se requiriera softwareespecífico para estas PC, el mismo deberá ser provisto y licenciado por el oferente.1.13 El software de administración permitirá la actualización centralizada delsoftware y/o firmware de todos los equipos que componen la solución anteupdates/upgrades que pudieran ser liberados por el fabricante del software.2. Redundancia y Escalabilidad2.1 El software de administración debe tener la capacidad de configurarlo en altadisponibilidad soportando sincronización y conmutación automática entre servidores.2.2 Será posible instalar 2 servidores, primario y secundario, donde el equipo secundarioestará en sincronismo con el primario y tomara la administración de los dispositivos encaso de falla del primario.2.3 La capacidad máxima de gestión del sistema debe soportar como mínimo los 5dispositivos de red entre Firewalls e IPS.2.4 El servidor de administración deberá realizar Backup diario en forma automática de todala información almacenada en el mismo incluyendo configuraciones y reglas de todoslos módulos administrados y transferirlos automáticamente a un servidor remotoutilizando protocolo SSH.3. Configuración3.1 El software de administración permitirá, como mínimo, lo siguiente:3.1.1 Será completamente orientado a objetos donde los objetos serán utilizadoscomo parámetros para crear las reglas de los distintos dispositivos de red3.1.2 Crear, borrar o actualizar objetos que referencien a los dispositivos de red(hosts), redes, zonas o ataques.3.1.3 Los objetos podrán agruparse a criterio del administrador y adicionalmenteexistirán agrupaciones dinámicas de objetos con características comunes.3.1.4 Los objetos serán utilizado para crear en un entorno grafico las reglas opolíticas de tráfico.3.1.5 Se podrán asignar configuraciones totales o parciales por grupos de equipos.3.1.6 Los objetos se asociaran a las reglas en forma sencilla , seleccionando elobjeto correspondiente y descargando el mismo dentro de la regla (drag anddrop)3.1.7 Será posible agregar, eliminar o modificar las reglas en un entorno gráfico.3.1.8 Modificar las reglas de los diferentes equipos en forma conjunta o individual.3.1.9 Crear modelos de configuración parcial y/o generales que podrán seraplicados a cualquiera de los equipos de la red (ejemplo templates, modelos,plantillas etc)3.1.10 Actualizar las políticas de seguridad de los componentes de la soluciónen forma central.3.1.11 Aplicar centralmente actualizaciones o correcciones de software y/ofirmeware a los componentes de la solución.3.1.12 Realizar filtrados de políticas según diversos criterios.3.2 La consola de administración deberá ser capaz de desactivar en forma remota las reglasde cualquier dispositivo de manera individual e independiente sin importar las reglaspreviamente configuradas en dicho equipo.3.3 Los objetos como redes, host, etc. deben poder asignarse a cualquier equipo activo enla consola de administración.3.4 Poder generar reportes sobre diferencias entre configuraciones de diferentes equipos.3.5 Permitirá tomar control de equipos existentes importando la actual configuración.3.6 Los equipos monitoreados por la consola podrán ser accedidos por otros métodos enforma directa (SSH, Telnet, WEB, HTTPs etc) según lo permita el administrador.

3.7 Deberá existir mecanismos de sincronización de las configuraciones existentes en laconsola y en el equipo real.4. Roles de Administración4.1 Será posible crear roles para los distintos perfiles de administrador con un mínimo de30 perfiles. Los roles reflejaran la estructura de administración de la empresa.4.2 La creación de roles debe poder definir que administrador puede realizar las distintastareas y configuraciones especificas.4.3 Cada perfil de administrador tendrá distintos privilegios en el acceso a la información oconfiguración de objetos o dispositivos desde la consola.4.4 Podrán restringirse el acceso de administradores a la vista configuración o generaciónde reportes de sobre dispositivos específicos.4.5 Se podrán configurar perfiles que permitan visualizar el contenido de los reportesexclusivamente.4.6 Se podrá configurar perfiles que permitan visualizar el contenido de los logs y realizarseguimiento de los mismos.4.7 Los perfiles o roles de administrador contemplaran el siguiente esquema como mínimo:4.7.1 Administrador Nivel 1 con permiso sobre las vistas de eventos y auditoria.4.7.2 Administrador Nivel 2 con permiso sobre vistas de eventos y auditoría de lasconfiguraciones y con permiso para configuración y modificación de parámetrosde red exclusivamente.4.7.3 Administrador Nivel 3 permiso de acceso sin restricciones para modificarconfiguraciones y políticas.4.7.4 Administrador de Reportes tendrá acceso a vista y generación de reportes.5. MonitoreoEl software de administración permitirá:5.1 Visualizar en tiempo real de los logs de actividad de los equipos de la solución y lasmodificaciones de configuración que los administradores pudieran efectuar.5.2 Ingresar a cada equipo de la solución en forma individual para la realización de tareasde mantenimiento (Booteo, Reinicialización, Verificación de estado) mediante protocoloSSH y HTTPS.5.3 Controlar la disponibilidad. Se deberá ofrecer visualización de disponibilidad para todoslos equipos gestionados, con la posibilidad de armar diferentes grupos.5.4 El sistema debe permitir la representación grafica e interactiva de la relación, dentro dela red, entre hosts, networks, servicios y ataques. Se entiende por interactiva a lafuncionalidad de ampliar, reducir o cambiar la representación grafica desde el mismografico informativo y/o los datos que lo componen.5.5 Debe soportar la Correlación y agregación de eventos centralizado.6. Logging6.1 El servidor de administración deberá tener la capacidad de almacenamiento suficientepara preservar los logs de los diferentes equipos de la solución por dos meses. Deberámantener un log permanente de las conexiones aceptadas y rechazadas.6.2 El log debe incluir la información detallada del paquete que lo genera como informaciónde accounting (como ser la duración de la conexión, bytes y frames transferidos, etc.).6.3 Debe ser posible configurar a cada uno de los equipos administrados para enviar logs asyslogs servers o mail servers.6.4 Será condición que como mínimo los siguientes eventos generen una entrada en elrepositorio de logs:6.4.1 Ataque o Alarma correspondiente a la acción configurada en la política6.4.2 Evento de <strong>VPN</strong>-IPSEC

6.4.3 Configuraciones, tráfico especificado en las políticas etc.6.5 La severidad de los logs deberá ser definible en base a la configuración de la políticacorrespondiente y la categoría del log (ejemplo información, ataque, alarma trafico etc.)6.6 La consola de administración deberá tener integradas herramientas que permitan lavisualización de los logs en forma sintética o en detalle sobre tráfico y modificacionesrealizadas por los administradores (log audit)6.7 Los logs de los equipos deben cumplir con las siguientes características:6.7.1 Poder ser transferidos, utilizando un método seguro (sin necesidad deestablecer una <strong>VPN</strong>), hacia el servidor de administración.6.7.2 Poder ser transferidos al servidor de administración en el mismo momentoque son generados, sin que el inicio de la transferencia sea demorada.6.7.3 Poder ser exportados desde el servidor de administración a un formato detexto bien definido (XML, CSV), para poder utilizar herramientas de análisisde terceros.6.7.4 Los equipos deben poder almacenar en forma local los logs, para aquelloscasos que existan inconvenientes en la comunicación con el servidor central.7. Administración7.1 El software de administración debe mantener una base de datos con la configuraciónactual de todos los equipos de red.7.2 El software deberá ofrecer una herramienta de seguimiento de cambios (hardware,software o configuración) que permita detectar cambios en configuración, versión desoftware o cambios en el hardware. Se deberá conocer qué es lo que cambió, quienefectuó el cambio y en qué momento.7.3 El sistema debe contar con Logs de Auditoria de la utilización y control de cambios dereglas y políticas uso en general.7.4 Acceso a una vista gráfica con posibilidad de controlar y/o cambiar la configuración decada equipo. Debe permitir una vista gráfica del equipo, distinguiendo el estado de susinterfaces/puertos con un color diferente para cada tipo de estado, accediendo desdeallí a estadísticas del tráfico, errores.7.5 El sistema debe permitir la visualización de información de tráfico en la red referido ausuarios, protocolos, versiones de software y aplicaciones utilizadas.7.6 El sistema debe permitir la configuración de alertas cuando se incorporar a la rednuevos servidores, nuevos clientes y nuevas aplicaciones.7.7 Soporte de correlación de patrones de ataques como un único grupo de eventos.7.8 El sistema deben incluir herramientas para el mantenimiento y el backup de lasolución.8. Reportes8.1 La consola de administrador tendrá integrada una aplicación que permitirá generarreportes en base a los logs recibidos por los diferentes dispositivos administrados.8.2 Los reportes se presentaran en un formato grafico exportable a HTML que permitirá lavisualización de distribución de protocolos y tendencias.8.3 Los reportes se generaran por eventos ocurridos en un periodo de tiempo o porcantidad total de eventos.8.4 Los reportes podrán agruparse por tipo de log o dispositivo que lo genera.8.5 El sistema debe soportar reportes pre-configurados y la opción de reportesconfigurables por usuarios.8.6 El sistema debe soportar la programación de generación de reportes automáticos.8.7 Desde cada reporte se debe poder acceder en forma directa a los logs que lo originan8.8 Los reportes pre-configurados deben contemplar, como mínimo, los siguientes:8.8.1 Ataques más frecuentes para IDP o FW ( Top 100 Atacks/Alarms)8.8.2 Ataques prevenidos en periodo de tiempo8.8.3 Mayor cantidad de ataques en ultimas 24hs

8.8.4 Ataques más frecuentes por origen (Top Sources)8.8.5 Trafico más frecuente ( Top Traffic Alarms)8.8.6 Cambios de configuración mas frecuentes ( Top Configuration Logs)8.8.7 Escaneos de puertos realizados en periodo de tiempo8.8.8 Orígenes y Destinos mas escaneados en periodo de tiempo8.8.9 Reglas más ejecutadas8.8.10 Direcciones IP mas atacadas8.8.11 Muestra de ataques mas frecuentes ordenados por severidad8.8.12 Cantidad de paquetes aceptados (total consolidado y de cada uno de losequipos).8.8.13 Cantidad de paquetes denegados (total consolidado y de cada uno de losequipos).9. Características mínimas del Servidor donde será instalado elSistema de Gestión• Tamaño: 1RU (1 unidad de Rack).• Dos discos duros SATA de 300 Gb c/u.• 3 Gb de Ram.• Tarjeta de Red 100/1000.• Procesador Intel Xeon o Dual Core de 1.80 Mhz.PROCESO <strong>DE</strong> IMPLEMENTACIÓN Y CAPACITACIÓN1. Instalación, configuración y puesta en producción del Firewall /<strong>VPN</strong> en unEsquema de ALTA DISPONIBILIDAD.2. Instalación, configuración y puesta en producción del SISTEMA <strong>DE</strong> <strong>DE</strong>TECCIONY PREVENCION <strong>DE</strong> INTRUSOS – IPS.3. Instalación, configuración y puesta en producción del SISTEMA <strong>DE</strong> GESTIONpara el monitoreo y gestión de la solución a instalarse.4. Pruebas de funcionalidad de la nueva infraestructura de almacenamiento yrespaldo de datos. Estas pruebas se llevarán a cabo de acuerdo a un planaprobado por el postor y Caja Trujillo que comprenderán como mínimo lassiguientes fases:3.1 Planeamiento y Diseño.3.2 Implementación.3.3 Pruebas de Esfuerzo.3.4 Pruebas de Alta Disponibilidad para los Firewalls.3.5 Puesta en Producción.3.6 Afinamiento.5. Se debe incluir Workshop de capacitación práctica para mínimo 3 personas, conuna duración mínima de 12 horas la cual será dictada en las instalaciones dela Caja Trujillo, el workshop deberá contemplar los siguientes temas:5.1 Administración del Firewall /<strong>VPN</strong> ofertado

5.2 Administración del Sistema de Detección y Prevención de Intrusos –IPSofertadoCURSOS TALLER ADICIONALES1. Se ofrecerá puntuación adicional al postor que ofrezca al menos uno de losCursos-Taller, que se detallan a continuación:a. Diseño de un Sistema de Gestión de Seguridad de la Información – SGSI (ISO7001)b. Diseño de un Plan de Recuperación de Desastresc. Análisis y Gestión de Riesgos de Seguridad2. La duración de cada curso-taller no deberá ser menor a 16 horas.3. El número máximo de participantes será de 04 personas.4. El dictado del curso estará a cargo de un Profesional, con experiencia no menorde 03 años en Seguridad de la Información, deberá estar en la planilla delpostor con no menos de 1 año de antigüedad y contar con certificaciónInternacional vigente en la especialidad (CISA, CISM o Auditor Líder ISO27001), se deberán adjuntar las constancias de certificación y declaraciónjurada del postor en la que se indique la antigüedad del profesional en laempresa.5. El postor deberá entregar materiales del curso (un juego por participante),además del certificado de participación a cada asistente.6. El curso taller será dictado en las instalaciones del Postor dentro del territorioPeruano, CMAC Trujillo asumirá los gastos de traslados, alojamientos y viáticosdel personal que asistirá al curso.SERVICIOS ADICIONALES1. Se ofrecerá puntación adicional al postor que ofrezca un servicio de Ethical Hacking enmodalidad externo para 4 Ips públicas.2. El servicio de Ethical Hacking deberá ser realizado por un profesional con no menor de4 años de experiencia en Comunicaciones y Seguridad, el cual deberá estar en laplanilla del postor con no menos de 2 años de antigüedad. Se deben acreditar lasconstancias y certificados que demuestren la experiencia.3. El profesional que realizará el servicio de Ethical Hacking deberá haber llevado un cursooficial de Ethical Hacking en un centro autorizado EC Council, se deberá adjuntar elcertificado del curso.4. Deberá presentar y entregar un informe detallado del servicio de Ethical Hacking.GARANTÍA Y SOPORTE1. La solución deberá tener una garantía de un (01) año por fallas físicas en todos loscomponentes de la solución.2. Se debe considerar que en caso de falla de cualquiera de los componentes este debeser reemplazado en su totalidad en un plazo no mayor a 72 horas entregado en laciudad de Trujillo.

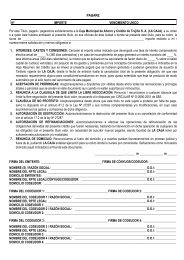

3. La solución deberá contemplar la descarga de actualizaciones (software deadministración, firmwares, parches, firmas, etc.) de la solución por un período nomenor a un (01) año,4. Los servicios de soporte deben contemplar una atención 24x7x4 por un año enmodalidad Telefónico, Email y Remoto con un tiempo de respuesta máximo de 4 horasante incidentes graves.<strong>REQUISITOS</strong> <strong>DE</strong>L POSTOR: (Para agregarlo en los requisitos de losparticipantes)‐ “El Postor que proveerá los equipos deberá ser un Canal autorizado por elfabricante y deberá presentar una carta otorgada por el fabricante en la que seindique que el Postor está autorizado a ofertar los equipos para este proceso deselección”, en la carta se deberá consignar que el Postor está autorizado aofertar los equipos para la Adjudicación Directa Selectiva Nº 004-2009-CMAC-T.TIEMPO <strong>DE</strong> ENTREGA <strong>DE</strong> LOS EQUIPOS:- El tiempo de entrega de estos equipos de seguridad es de 40 días- Tiempo de implementación: 7 díasTiempo de entrega servicio: Sumando el servicio de Ethical Hacking externo y el cursotaller adicional podemos estimar en 60 días el tiempo total por todo el servicio (Entregade equipos más implementación, capacitación y servicios adicionales)CRITERIOS <strong>DE</strong>EVALUACIONFACTORES <strong>DE</strong> EVALUACIÓN TÉCNICA(a) FACTOR REFERIDO AL POSTORMonto Facturado acumulado, de bienes de la adquisición materia de laconvocatoria y/o similar. Se sustentarán con copias de no más de diez (10) contratosculminados acompañados de su respectiva constancia de conformidad de laprestación de servicios, ó copias de facturas debidamente canceladas, con unperiodo no mayor a cinco (05) años de la presentación de las propuestas hasta porun máximo acumulado equivalente a cinco (5) veces el valor referencial .Se calificará de acuerdo al siguiente rango:De 3 a más40 puntosMayor 2 y Menor o Igual a 3 Veces30 puntosMayor 1 y Menor o Igual a 2 Veces15 puntosMenor o Igual a 1 vez05 puntos(b) PLAZO <strong>DE</strong> ENTREGA <strong>DE</strong> LOS BIENES E IMPLEMENTACION <strong>DE</strong> LA SOLUCIONEl plazo de entrega e implementación de los bienes se acreditará a través de unadeclaración jurada por parte del postor, y se calificará de acuerdo al siguiente rango:Menor o igual a 45 días calendarios30 puntosMayor a 45 días calendarios pero Menor o igual a 60 días20 puntoscalendariosMayor a 60 días calendarios pero Menor o igual a 75 días10 puntoscalendariosMayor a 75 días calendarios05 puntos(c) CAPACITACIONSe requiere entrenamiento en la solución ofertada para un mínimo de 3 personas,en un Centro de Entrenamiento del fabricante, de la subsidiaria del fabricante y/olocal de Caja Trujillo por el postor, fabricante o subsidiaria:PUNTAJE40 puntos30 puntos10 puntos

La capacitación de la solución se acreditará a través de una declaración jurada porparte del postor.Se calificará la capacitación referida que oferte el postor al personal de la entidadde acuerdo al siguiente rango:Mayor o igual a 40 horas10 puntosMayor a 20 horas y menor a 40 horas05 puntosMenor a 20 horas<strong>02</strong> puntos(d) MANTENIMIENTO PREVENTIVOEl mantenimiento preventivo en el local de Caja Trujillo (On‐Site) durante el periodode vigencia de la garantía y se acreditará a través de una declaración jurada porparte del postor.Se evaluará por el número de veces que el proveedor oferte de acuerdo al siguienterango.Mayor o igual a 2 veces al año10 puntos1 vez al año 05 puntos20 puntos