- Page 1 and 2:

EL ANÁLISIS DEL PROBLEMA F.J. Zara

- Page 3 and 4:

Índice 1. Determinar requisitos

- Page 5 and 6:

Determinar requisitos. Índice 1.1.

- Page 7 and 8:

Ejercicio de Comunicación (II) 7

- Page 9 and 10:

Necesitamos vichy de cuadros o de u

- Page 11 and 12:

La Torre de Babel (II) Según el G

- Page 13 and 14:

1.2.1. Líneas de investigación de

- Page 15 and 16:

Líneas de investigación del anali

- Page 17 and 18:

Fuentes de Información Alguna de

- Page 19 and 20:

1.2.2. Clasificación de los requis

- Page 21 and 22:

1.2.3. Especificación de los requi

- Page 23 and 24:

Los problemas para expresar la lóg

- Page 25 and 26:

1.3. Algunas técnicas utilizables

- Page 27 and 28:

Ejemplo de tabla de requisitos Fil

- Page 29 and 30:

Planificación de una entrevista E

- Page 31 and 32:

Pasos a seguir en una entrevista S

- Page 33 and 34:

1.3.3. Reuniones Se pueden ver com

- Page 35 and 36:

Decálogo para la celebración de r

- Page 37 and 38:

1.3.4. Cuestionarios (I) Hay perso

- Page 39 and 40:

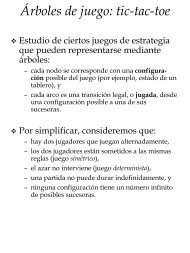

1.3.5. Árboles de decisión Sirve

- Page 41 and 42:

1.3.6. Tablas de decisión Una tab

- Page 43 and 44:

1.3.7. Presentación de los Casos d

- Page 45 and 46:

Presentación de los Casos de Uso (

- Page 47 and 48:

Categorías de Actores Cuatro gran

- Page 49 and 50:

Relaciones Tipos de relaciones: G

- Page 51 and 52:

Proceso de elaboración de Casos de

- Page 54 and 55:

Construye el árbol de decisión E

- Page 56 and 57:

Construye la tabla de decisión Ej

- Page 58 and 59:

EL ANÁLISIS DEL PROBLEMA 2. Las la

- Page 60 and 61:

2.1. El Diagrama de Flujo de Datos

- Page 62 and 63:

El DFD. Objetivo (I) Objetivo Cons

- Page 64 and 65:

El DFD. Objetivo (III) Para conseg

- Page 66 and 67:

Elementos básicos de un DFD En cu

- Page 68 and 69:

Las entidades externas (II) Reglas

- Page 70 and 71:

Los procesos (I) Es una actividad

- Page 72 and 73:

Almacén de datos (I) Un almacén

- Page 74 and 75:

Almacén de datos (III) Reglas de

- Page 76 and 77:

Conexiones permitidas en un DFD Ent

- Page 78 and 79:

Descomposición por niveles (II) P

- Page 80 and 81:

Ejemplo de descomposición por nive

- Page 82 and 83:

Especificación de procesos (II) S

- Page 84 and 85:

Especificación de procesos. Técni

- Page 86 and 87:

Especificación de procesos. Técni

- Page 88 and 89:

Pautas para dibujar los DFDs (I) I

- Page 90 and 91:

Pautas para dibujar los DFDs (III)

- Page 92 and 93:

Técnicas de mejora y prueba de DFD

- Page 94 and 95:

Reglas de consistencia de un DFD E

- Page 96 and 97:

Diccionario de datos (II) El dicci

- Page 98 and 99:

Propuesta de notación de un DD (I)

- Page 100 and 101:

Propuesta de notación de un DD (II

- Page 102 and 103:

Propuesta de notación de un DD (V)

- Page 104 and 105:

Implementación de un DD Repositor

- Page 106 and 107: Ejemplo de DD (II) Estructura de d

- Page 108 and 109: Ejemplo de DD (IV) Almacenamiento d

- Page 110 and 111: 2.2. El análisis del sistema Aná

- Page 112 and 113: Modelo físico del sistema actual (

- Page 114 and 115: Modelo lógico actual de procesos (

- Page 116 and 117: Modelo lógico actual de datos Ide

- Page 118 and 119: 2.2.2. Contexto del sistema (I) De

- Page 120 and 121: Ejemplo de diagrama de contexto (II

- Page 122 and 123: Identif. y def. de subsistemas (II)

- Page 124 and 125: Identif. y def. de subsistemas (IV)

- Page 126 and 127: Identif. y def. de subsistemas (VI)

- Page 128 and 129: Descripción de procesos manuales

- Page 130 and 131: Pantallas del sistema (I) Definir

- Page 132 and 133: Pantallas del sistema (III) En est

- Page 134 and 135: Jerarquía de pantallas (I) 134

- Page 136 and 137: Jerarquía de pantallas (III) M e n

- Page 138 and 139: A d m i n i s t r a c i ó n d e l

- Page 140 and 141: Prototipado avanzado de pantallas 1

- Page 142 and 143: 2.2.6. Construcción del modelo de

- Page 144 and 145: 2.2.7. Análisis detallado del nuev

- Page 146 and 147: Ejemplo de catálogo de eventos Fi

- Page 148 and 149: Elementos de Modelado Elementos de

- Page 150 and 151: Ejemplo Diagrama de Estados (I) 150

- Page 152 and 153: Diagramas de Secuencia Herramienta

- Page 154 and 155: Ejemplo de uso 154

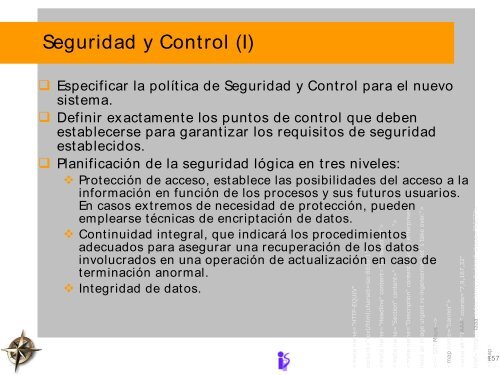

- Page 158 and 159: Seguridad y Control (II) Determina

- Page 160 and 161: Rendimiento del sistema Especifica

- Page 162 and 163: 162

- Page 164 and 165: Ejercicio de Análisis: “Gestión