Manual factura electrónica II - Plan Avanza

Manual factura electrónica II - Plan Avanza

Manual factura electrónica II - Plan Avanza

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

Anexo I. Introducción a la firma electrónica y certificación electrónica<br />

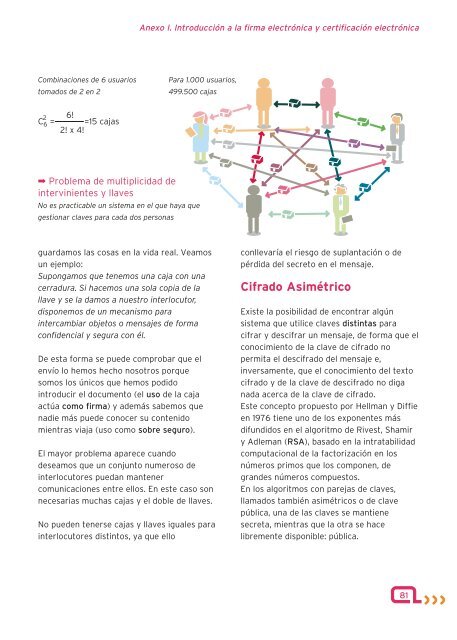

Combinaciones de 6 usuarios<br />

tomados de 2 en 2<br />

Para 1.000 usuarios,<br />

499.500 cajas<br />

2<br />

C 6 =<br />

6!<br />

=15 cajas<br />

2! x 4!<br />

➡ Problema de multiplicidad de<br />

intervinientes y llaves<br />

No es practicable un sistema en el que haya que<br />

gestionar claves para cada dos personas<br />

guardamos las cosas en la vida real. Veamos<br />

un ejemplo:<br />

Supongamos que tenemos una caja con una<br />

cerradura. Si hacemos una sola copia de la<br />

llave y se la damos a nuestro interlocutor,<br />

disponemos de un mecanismo para<br />

intercambiar objetos o mensajes de forma<br />

confidencial y segura con él.<br />

De esta forma se puede comprobar que el<br />

envío lo hemos hecho nosotros porque<br />

somos los únicos que hemos podido<br />

introducir el documento (el uso de la caja<br />

actúa como firma) y además sabemos que<br />

nadie más puede conocer su contenido<br />

mientras viaja (uso como sobre seguro).<br />

El mayor problema aparece cuando<br />

deseamos que un conjunto numeroso de<br />

interlocutores puedan mantener<br />

comunicaciones entre ellos. En este caso son<br />

necesarias muchas cajas y el doble de llaves.<br />

No pueden tenerse cajas y llaves iguales para<br />

interlocutores distintos, ya que ello<br />

conllevaría el riesgo de suplantación o de<br />

pérdida del secreto en el mensaje.<br />

Cifrado Asimétrico<br />

Existe la posibilidad de encontrar algún<br />

sistema que utilice claves distintas para<br />

cifrar y descifrar un mensaje, de forma que el<br />

conocimiento de la clave de cifrado no<br />

permita el descifrado del mensaje e,<br />

inversamente, que el conocimiento del texto<br />

cifrado y de la clave de descifrado no diga<br />

nada acerca de la clave de cifrado.<br />

Este concepto propuesto por Hellman y Diffie<br />

en 1976 tiene uno de los exponentes más<br />

difundidos en el algoritmo de Rivest, Shamir<br />

y Adleman (RSA), basado en la intratabilidad<br />

computacional de la factorización en los<br />

números primos que los componen, de<br />

grandes números compuestos.<br />

En los algoritmos con parejas de claves,<br />

llamados también asimétricos o de clave<br />

pública, una de las claves se mantiene<br />

secreta, mientras que la otra se hace<br />

libremente disponible: pública.<br />

81

![Análisis funcional territorio AL Padrón [PDF] [4659 KB] - Plan Avanza](https://img.yumpu.com/47838373/1/184x260/analisis-funcional-territorio-al-padran-pdf-4659-kb-plan-avanza.jpg?quality=85)