Identification, Authentification, Autorisation

Identification, Authentification, Autorisation

Identification, Authentification, Autorisation

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

<strong>Identification</strong>, <strong>Authentification</strong>, <strong>Autorisation</strong><br />

<strong>Identification</strong> et <strong>Authentification</strong><br />

● <strong>Identification</strong> : Se faire connaître du système<br />

● <strong>Authentification</strong> : Prouver qui on est<br />

● <strong>Autorisation</strong> : Avoir le droit d’effectuer une opération précise<br />

Chaque usager doit être connu du système d’accès aux information ; en général, tout utilisateur possède<br />

un nom d’utilisateur (username) qui lui est demandé lors de la connexion (login) au système. Les usagers<br />

sont répertoriés dans un fichier « utilisateurs » (user file).<br />

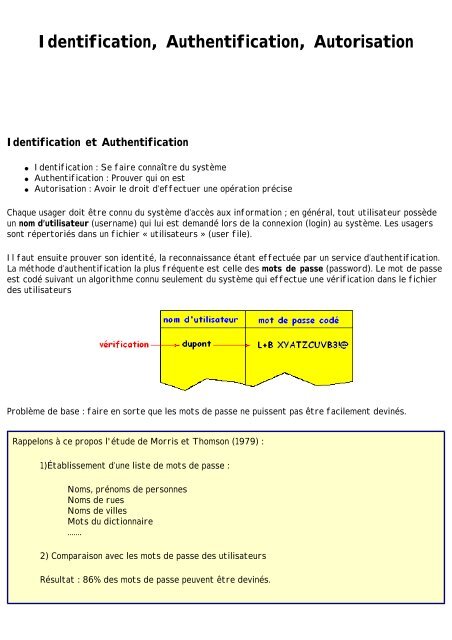

Il faut ensuite prouver son identité, la reconnaissance étant effectuée par un service d’authentification.<br />

La méthode d’authentification la plus fréquente est celle des mots de passe (password). Le mot de passe<br />

est codé suivant un algorithme connu seulement du système qui effectue une vérification dans le fichier<br />

des utilisateurs<br />

Problème de base : faire en sorte que les mots de passe ne puissent pas être facilement devinés.<br />

Rappelons à ce propos l'étude de Morris et Thomson (1979) :<br />

1)Établissement d’une liste de mots de passe :<br />

Noms, prénoms de personnes<br />

Noms de rues<br />

Noms de villes<br />

Mots du dictionnaire<br />

…….<br />

2) Comparaison avec les mots de passe des utilisateurs<br />

Résultat : 86% des mots de passe peuvent être devinés.