You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

Appunti di informatica libera 2003.06.29<br />

Volume VIII<br />

Argomenti avanzati e accessori<br />

1

Appunti Linux<br />

Copyright © 1997-2000 Daniele Giacomini<br />

Appunti di informatica libera<br />

Copyright © 2000-2003 Daniele Giacomini<br />

Via Morganella Est, 21 -- I-31050 Ponzano Veneto (TV) -- daniele @ swlibero.org<br />

Le informazioni contenute in questa opera possono essere diffuse e riutilizzate in base alle condizioni<br />

poste dalla licenza GNU General Public License, come pubblicato dalla Free S<strong>of</strong>tware<br />

Foundation.<br />

In caso di modifica dell’opera e/o di riutilizzo parziale della stessa, secondo i termini della licenza,<br />

le annotazioni riferite a queste modifiche e i riferimenti all’origine di questa opera, devono<br />

risultare evidenti e apportate secondo modalità appropriate alle caratteristiche dell’opera stessa.<br />

In nessun caso è consentita la modifica di quanto, in modo evidente, esprime il pensiero,<br />

l’opinione o i sentimenti del suo autore.<br />

L’opera è priva di garanzie di qualunque tipo, come spiegato nella stessa licenza GNU General<br />

Public License.<br />

Queste condizioni e questo copyright si applicano all’opera nel suo complesso, salvo ove indicato<br />

espressamente in modo diverso.<br />

The informations contained inside this work can be spread and reused under the terms <strong>of</strong> the<br />

GNU General Public License as published by the Free S<strong>of</strong>tware Foundation.<br />

If you modify this work and/or reuse it partially, under the terms <strong>of</strong> the license, the notices about<br />

these changes and the references about the original work, must be evidenced conforming to the<br />

work characteristics. IN NO EVENT IS ALLOWED TO MODIFY WHAT ARE CLEARLY<br />

THE THOUGHTS, THE OPINIONS AND/OR THE FEELINGS OF THE AUTHOR.<br />

This work is distributed in the hope that it will be useful, but WITHOUT ANY WARRANTY; without<br />

even the implied warranty <strong>of</strong> MERCHANTABILITY or FITNESS FOR A PARTICULAR<br />

PURPOSE. See the GNU General Public License for more details.<br />

These conditions and this copyright apply to the whole work, except where clearly stated in a<br />

different way.<br />

Una copia della licenza GNU General Public License, versione 2, si trova nell’appendice A.<br />

A copy <strong>of</strong> GNU General Public License, version 2, is available in appendix A.<br />

2

The main distribution for Appunti di informatica libera is described below. For every distribution<br />

channel the maintainer’s name and address is also reported.<br />

Ordering<br />

Prosa srl distribute Appunti di informatica libera and possibly oder related products through<br />

the commercial channel. Any request to buy something related to Appunti di informatica<br />

libera, can be addressed to Prosa srl:<br />

<br />

<br />

Internet mirrors with good bandwidth<br />

• direct reading: <br />

download: <br />

Fabrizio Rubino, fabrizio @ koalas<strong>of</strong>t.org<br />

• direct reading: <br />

download: <br />

download: <br />

mirror-service @ garr.it<br />

• direct reading: <br />

download: <br />

Fabrizio Rubino, fabrizio @ koalas<strong>of</strong>t.org<br />

• direct reading: <br />

download: <br />

Italian Linux Society, info @ linux.it<br />

Internet main distribution sites<br />

• direct reading: <br />

download: and <br />

Michele Dalla Silvestra, mds @ swlibero.org<br />

• direct reading: and <br />

download: and <br />

Fabrizio Rubino, fabrizio @ koalas<strong>of</strong>t.org<br />

• direct reading: <br />

download: <br />

Carlo Perassi, carlo @ linux.it<br />

• direct reading: <br />

download: <br />

Davide Barbieri, paci @ prosa.it<br />

• direct reading: <br />

download: <br />

Fabrizio Zeno Cornelli, zeno @ filibusta.crema.unimi.it<br />

3

• direct reading: <br />

download: <br />

Franco Lazzero, PCTIME, pctime @ pctime.net<br />

• direct reading: <br />

download: <br />

David Pisa, david @ iglu.cc.uniud.it<br />

• direct reading: <br />

download: <br />

Claudio Neri, Sincro Consulting, neri.c @ sincroconsulting.com<br />

GNU distributions<br />

• GNU/Linux Debian <br />

Massimo Dal Zotto, dz @ cs.unitn.it<br />

Italian magazine’s CD-ROM<br />

• inter-punto-net <br />

Michele Dalla Silvestra, mds @ swlibero.org<br />

• Internet News <br />

Francesco Facconi, francesc<strong>of</strong>acconi @ libero.it<br />

Fabio Ferrazzo, fabio.fr @ tiscalinet.it<br />

• Linux Magazine <br />

Emmanuele Somma, esomma @ ieee.org<br />

• Linux Pro <br />

Massimiliano Zagaglia, max @ linuxwaves.com<br />

• PC Upgrade <br />

info @ pcupgrade.it<br />

La diffusione di questa opera è incoraggiata in base ai termini della licenza.<br />

The spread <strong>of</strong> this work is encouraged under the terms <strong>of</strong> the license.<br />

4

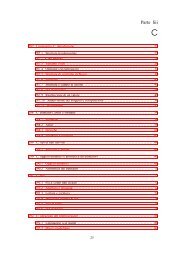

Parte lxix Prevenzione . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 7<br />

351 Copie di sicurezza . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 8<br />

352 Dischetti di emergenza con GNU/Linux . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 19<br />

Parte lxx Informatica gestionale . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 29<br />

353 Codici a barre . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 30<br />

354 Barcode . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 46<br />

355 Trasformazione in lettere . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 49<br />

Parte lxxi i86 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 57<br />

356 Minix . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 58<br />

357 ELKS . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 80<br />

Parte lxxii Dos . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 83<br />

358 Dos: introduzione . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 86<br />

359 Dos: dischi, file system, directory e file . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 100<br />

360 Dos: configurazione . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 108<br />

361 Dos: script dell’interprete dei comandi . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 115<br />

362 Dos: gestione della memoria centrale . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .121<br />

363 FreeDOS . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 123<br />

364 Progetto GNUish . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .126<br />

365 The valuable DOS Freeware page . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 128<br />

366 Clean the Clipper 5.2 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 134<br />

367 nanoBase 1997 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 160<br />

368 nanoBase 1997 user manual . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 166<br />

Parte lxxiii Braille . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 315<br />

369 Introduzione al sistema braille . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 316<br />

370 Sistemi di interazione per non vedenti . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 321<br />

Parte lxxiv Aspetti umani . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 325<br />

371 Manifesto GNU . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 331<br />

372 Il progetto GNU . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 339<br />

373 La rivoluzione del Mimete, ovvero s<strong>of</strong>tware e copyright . . . . . . . . . . . . . . . . . . . . . . . . . .355<br />

374 Il copyright/diritto d’autore del s<strong>of</strong>tware . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 358<br />

Indice analitico del volume . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 361<br />

5

Parte lxix<br />

Prevenzione<br />

351 Copie di sicurezza . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 8<br />

351.1 Scelta del sistema di copia . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 8<br />

351.2 Strategia nelle copie . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 10<br />

351.3 Supporti . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 11<br />

351.4 Compressione . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13<br />

351.5 Archiviazione e recupero attraverso tar e gzip . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13<br />

351.6 Archiviazione di un file system . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 17<br />

352 Dischetti di emergenza con GNU/Linux . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 19<br />

352.1 Dischetti . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 19<br />

352.2 Personalizzazione di dischetti di emergenza . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .22<br />

352.3 Dischetti Slackware . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 22<br />

352.4 Kernel per dischetti di emergenza . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 24<br />

352.5 Cavi . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 25<br />

352.6 Utenti e gruppi . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .27<br />

352.7 Riferimenti . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 27<br />

7

Copie di sicurezza<br />

Capitolo 351<br />

L’amministrazione di un sistema Unix è da sempre un grosso problema sotto tutti i punti di vista.<br />

Il primo tra tutti è quello della salvaguardia dei dati, ma al rischio della loro perdita si pone<br />

rimedio solo attraverso una gestione corretta delle copie di sicurezza.<br />

351.1 Scelta del sistema di copia<br />

Gli strumenti a disposizione per eseguire copie di sicurezza sono molti e si possono distinguere<br />

due estremi possibili:<br />

• copiare i file e le directory;<br />

• copiare una partizione o un disco intero.<br />

La copia di una partizione o di un disco può avere il vantaggio di permettere l’archiviazione<br />

della situazione esatta in cui si trova, problemi inclusi. Inoltre, non avendo un processo di lettura<br />

sui file, la data di lettura di questi non viene modificata. Lo svantaggio fondamentale di tale<br />

tipo di copia è che questa è riferita a un disco particolare (o a una partizione) di una macchina<br />

particolare: è molto poco probabile che si possano recuperare dati archiviati in questo modo in un<br />

disco fisso diverso. Questa tecnica, più che per eseguire delle copie di sicurezza, viene utilizzata<br />

per archiviare dischetti nel loro stato originale.<br />

La copia di file e directory non tiene conto del supporto fisico in cui si trovano e nemmeno del<br />

tipo di file system utilizzato. Questo comporta una serie di conseguenze:<br />

• i file e le directory vengono scanditi in lettura, alterando quindi le date di lettura;<br />

• i collegamenti simbolici vanno copiati come tali e non devono essere copiati gli oggetti a<br />

cui questi puntano;<br />

• i collegamenti fisici potrebbero non essere distinti.<br />

In generale, dal momento che una copia di file e directory è portabile, mentre una copia di un<br />

dispositivo intero non lo è (quando non si tratta di un dispositivo standard come i dischetti),<br />

dovrebbe essere preferibile la prima di queste due soluzioni.<br />

351.1.1 Archiviazione<br />

È intuitiva la ragione per la quale le copie di sicurezza non vanno fatte archiviando un dispositivo<br />

intero come se fosse un file unico. La copia pura e semplice dei file e delle directory è una tecnica<br />

possibile, ma richiede condizioni particolari:<br />

• l’unità di destinazione deve essere in grado di accogliere i dati come sono all’origine, in<br />

pratica dovrebbe trattarsi di un disco;<br />

• deve trattarsi di unità rimovibili;<br />

• la capacità di queste unità deve essere maggiore di quella del file più grande che si deve<br />

archiviare.<br />

8

Copie di sicurezza 9<br />

Di solito si preferisce la tecnica dell’archiviazione dei dati in un file unico (che rappresenta<br />

l’archivio), assieme a tutte le informazioni necessarie per riprodurre i file e le directory originali.<br />

In questo modo si possono utilizzare unità di memorizzazione di qualunque tipo, eventualmente<br />

suddividendo l’archivio in pezzi più piccoli contenibili al loro interno.<br />

351.1.2 Archiviazione di file speciali<br />

Gli oggetti contenibili in un file system possono essere di vario tipo (file puri e semplici, directory,<br />

file di dispositivo, collegamenti, ecc.) e così pure i loro attributi (permessi, date, ecc.). Il sistema<br />

di archiviazione che si utilizza deve essere in grado riprodurre correttamente tutti i dati del tipo<br />

di file system che si utilizza.<br />

Per esempio, non sarebbe possibile archiviare i dati di un file system Unix in un archivio ‘.zip’<br />

che è nato per gli ambienti Dos.<br />

351.1.3 Utenti e gruppi proprietari<br />

Tra gli attributi dei file, è molto importante l’indicazione degli utenti e dei gruppi proprietari.<br />

I programmi di archiviazione potrebbero non essere in grado di memorizzare il numero UID e<br />

GID, limitandosi ad annotare solo i nomi degli utenti e dei gruppi. In tal modo, nel momento del<br />

recupero, i numeri UID e GID verrebbero riprodotti in base alle caratteristiche del sistema, cioè<br />

in base alla particolare configurazione dei file ‘/etc/passwd’ e ‘/etc/group’.<br />

Il fatto che il programma di archiviazione memorizzi i numeri UID e GID, oppure che memorizzi<br />

i nomi di utenti e gruppi, ha delle implicazioni che si traducono, a seconda delle circostanze, in<br />

vantaggi o svantaggi.<br />

Se i dati archiviati devono essere riprodotti in un sistema diverso da quello di origine, in cui ci<br />

sono gli stessi nomi di utenti e di gruppi, che però potrebbero corrispondere a numeri UID e GID<br />

differenti, diventa conveniente un metodo di archiviazione che ignori i numeri degli utenti e dei<br />

gruppi. Tuttavia, se alcuni nomi di utenti o gruppi non sono presenti nel sistema di destinazione,<br />

la proprietà di questi file verrebbe assegnata automaticamente all’utente ‘root’.<br />

Quando si esegue una copia di sicurezza di un intero sistema e poi lo si vuole riprodurre altrove,<br />

si agisce per mezzo di un sistema operativo minimo, avviato probabilmente attraverso dischetti o<br />

CD-ROM. In queste condizioni, lo scopo è quello di riprodurre esattamente il sistema originale,<br />

per cui, i numeri UID e GID andrebbero rispettati fedelmente, nell’attesa che sia ripristinato tutto,<br />

compresi i file ‘/etc/passwd’ e ‘/etc/group’ originali.<br />

Quando il programma di archiviazione memorizza entrambe le informazioni, sia UID/GID che<br />

i nomi, nel momento del recupero si pone il problema di come comportarsi quando questi non<br />

corrispondono. Si presentano queste alternative:<br />

• se i numeri corrispondono ai nomi, non si pongono problemi nell’estrazione;<br />

• se i numeri e i nomi non sono utilizzati nel sistema di destinazione, si possono estrarre i<br />

dati utilizzando i numeri originali, anche se non sono abbinati ad alcun nome;<br />

• se i numeri non sono utilizzati nel sistema di destinazione, mentre i nomi sì, si possono<br />

cambiare i numeri in modo che corrispondano ai nomi;<br />

• se i nomi non sono utilizzati nel sistema di destinazione, mentre i numeri corrispondono<br />

a nomi differenti, non si può fare altro che recuperare i numeri come solo, assegnando in<br />

pratica la proprietà a utenti e gruppi con nomi differenti;

10 volume VIII Argomenti avanzati e accessori<br />

• se sono presenti sia i nomi che i numeri, ma questi non hanno lo stesso abbinamento (cioè<br />

i numeri corrispondono a nomi diversi), dovrebbe essere preferibile cambiare i numeri in<br />

modo che corrispondano ai nomi.<br />

351.1.4 Percorsi assoluti o relativi<br />

Quando si intende archiviare una porzione di file system e quindi solo ciò che si trova a partire da<br />

una certa directory in poi, è importante sapere come si comporta il programma di archiviazione<br />

al riguardo della registrazione dei percorsi (path). Se si vuole archiviare la directory ‘/home/<br />

tizio/esempi/’, il programma di archiviazione potrebbe registrare il suo contenuto in uno dei<br />

tre modi seguenti:<br />

1. ‘/home/tizio/esempi/ * ’<br />

2. ‘home/tizio/esempi/ * ’<br />

3. ‘./ * ’<br />

Naturalmente, ciò dipende anche dal modo in cui vengono date le istruzioni al programma stesso.<br />

Nel primo caso, quando dovesse rendersi necessario il recupero dei dati, questi verrebbero collocati<br />

esattamente nella directory indicata, in modo assoluto. Nel secondo, verrebbero collocati<br />

in modo relativo a partire dalla directory corrente, ottenendo così la directory ‘./home/<br />

tizio/esempi/ * ’. Nel terzo caso si avrebbe il recupero del contenuto di quella directory senza<br />

informazioni sul percorso precedente.<br />

351.2 Strategia nelle copie<br />

Le copie di sicurezza permettono di conservare la situazione dei dati in un istante determinato,<br />

ma i dati sono soggetti a continui aggiornamenti. Per questo occorre una procedura attraverso la<br />

quale si possa avere una gestione ordinata e ragionevolmente sicura delle copie.<br />

A parte i rischi connessi con il tipo di supporto utilizzato per le copie e il luogo in cui queste<br />

vengono conservate, vanno almeno considerate le modalità sequenziali con cui queste possono<br />

essere eseguite. È importante rispettare un paio di regole elementari:<br />

1. non si riutilizzano i supporti contenenti la copia effettuata la volta precedente;<br />

2. non si utilizzano supporti in cattive condizioni.<br />

351.2.1 Generazioni delle copie<br />

Per distinguere una copia effettuata in un momento rispetto a quella fatta in un altro, si parla<br />

di generazione. In pratica, l’ultima copia di sicurezza effettuata è l’ultima generazione, mentre<br />

le altre sono tutte generazioni precedenti. Questo termine si riferisce naturalmente a copie fatte<br />

sullo stesso insieme di dati.<br />

Il buon senso suggerisce di utilizzare almeno tre generazioni di copie: l’ultima, quella precedente<br />

e quella ancora precedente.

Copie di sicurezza 11<br />

351.2.2 Livelli delle copie<br />

La copia di un file system intero comporta solitamente un impegno consistente, sia in termini di<br />

tempo che di supporti impiegati. Il programma che si utilizza per le copie, oppure un gruppetto<br />

opportuno di script di shell, potrebbe permettere di effettuare la copia successiva dei soli file che<br />

sono stati modificati nel frattempo.<br />

Quando si esegue una copia dei soli file che risultano diversi rispetto all’ultima copia completa,<br />

si parla di copia di primo livello; quando se ne esegue un’altra in un momento successivo per le<br />

variazioni avvenute dopo quella di primo livello, si parla di secondo livello e così di seguito.<br />

A parte le difficoltà legate alla conservazione dell’informazione sullo stato dei file (di solito<br />

si tratta della data di modifica e di creazione), si pongono poi dei problemi nel momento in<br />

cui dovesse essere necessario un ripristino dalle copie. Si dovrebbe ripristinare l’ultima copia<br />

completa, seguita da tutte quelle aggiuntive dei soli file modificati, nello stesso ordine in cui<br />

sono state fatte: dalla più vecchia alla più recente.<br />

Sotto questo aspetto, quando non si vuole ripetere una copia completa troppo frequentemente, si<br />

cerca almeno di eseguire copie successive sempre di primo livello (si hanno quindi più generazioni<br />

di copie di primo livello). In tal modo, un eventuale recupero richiederebbe solo il ripristino<br />

dell’ultima generazione di copia completa e dell’ultima generazione di copia di primo livello.<br />

Questo sistema potrebbe non tenere conto dei file cancellati dopo l’ultima generazione di copia<br />

completa: in tal modo, un eventuale recupero dalle copie di sicurezza potrebbe comportare il<br />

ripristino di file che non servono più.<br />

351.2.3 Distribuire le responsabilità<br />

In un sistema monoutente, l’unico utilizzatore è anche l’amministratore del proprio sistema e di<br />

conseguenza anche l’unico responsabile. Sarà quindi lui (o lei) a sapere esattamente cosa ha fatto<br />

e cosa è necessario copiare per sicurezza.<br />

In un sistema multiutente o comunque quando si condividono dati in gruppo, anche se a prima<br />

vista potrebbe sembrare conveniente la gestione delle copie in modo centralizzato, è comunque<br />

utile affidarla in parte anche alla responsabilità dei singoli:<br />

• periodicamente, un amministratore potrebbe occuparsi di eseguire la copia complessiva di<br />

tutto il sistema;<br />

• ogni giorno, gli utenti dovrebbero preoccuparsi di eseguire le copie dei dati di loro<br />

competenza.<br />

Nel momento in cui dovesse essere necessario, si dovrebbero recuperare i dati dalle copie generali<br />

fatte dall’amministratore e successivamente da quelle particolari dei singoli utenti.<br />

Se determinate attività vengono svolte in gruppo, si potrebbe eleggere ugualmente un<br />

responsabile all’interno di questo che si occupi delle copie di quell’attività.<br />

Il vantaggio di questo metodo sta nell’alleggerimento delle responsabilità dell’amministratore e<br />

nella soluzione più facile di piccoli problemi locali:<br />

• se un gruppo di lavoro ha alterato i dati a causa di un’operazione errata, è sufficiente<br />

recuperare i dati di quel gruppo senza disturbare l’intero sistema;<br />

• la distribuzione della responsabilità aumenta la consapevolezza da parte degli utenti.

12 volume VIII Argomenti avanzati e accessori<br />

351.3 Supporti<br />

La scelta del supporto di conservazione della copia è importante e comporta alcune conseguenze:<br />

• il costo;<br />

• la disponibilità di unità in grado di utilizzarli;<br />

• la facilità o difficoltà nel recupero di porzioni dei dati archiviati.<br />

Il supporto tradizionalmente più economico e più diffuso nel passato è il nastro magnetico. Questo<br />

ha però lo svantaggio fondamentale di essere un mezzo di memorizzazione sequenziale: non<br />

è possibile estrarre un file se prima non si scorre tutto il nastro (o tutti i nastri) che c’è prima di<br />

quel dato. Un altro svantaggio importante sta nella necessità di rileggere il suo contenuto, dopo<br />

la copia, per verificare che i dati siano stati registrati correttamente.<br />

Da alcuni anni si possono trovare dischi rimovibili di grandi capacità a prezzi ragionevolmente<br />

bassi, oppure dischi fissi esterni (collegati attraverso la porta USB). Questi hanno il vantaggio di<br />

poter essere utilizzati come dischi normali, pertanto, il recupero di dati parziali diventa molto più<br />

facile, anche quando la copia di sicurezza avviene per mezzo di un’archiviazione tradizionale.<br />

Anche i CD-R sono diventati un ottimo mezzo di archiviazione, data l’economicità dei supporti:<br />

benché sia possibile una sola registrazione, il prezzo di un CD vergine è molto contenuto. La<br />

preparazione di un CD-ROM richiede una certa quantità di spazio libero su disco per la preparazione<br />

dell’immagine prima dell’operazione di «incisione» (burn) e richiede anche l’investimento<br />

del masterizzatore. Si tratta di soldi ben spesi: una copia di sicurezza fatta su CD-ROM può essere<br />

letta ovunque ci sia un lettore, ma questo è ormai un accessorio standard degli elaboratori;<br />

inoltre, il CD-ROM ha una vita media molto lunga, garantendo la durata delle copie di sicurezza.<br />

Esiste tuttavia un problema nuovo: si deve essere prudenti con le copie obsolete. Infatti, quando<br />

le copie di sicurezza sono molto vecchie e non servono più, si può essere tentati di conservare i<br />

CD o di donarli a qualcuno, magari per gioco, o perché li usi come un addobbo. È evidente che<br />

si tratta di un’idea sbagliata: dal momento che questi CD-ROM sono stati usati per delle copie di<br />

sicurezza, contengono potenzialmente informazioni delicate e riservate.<br />

I CD-ROM contenenti copie di sicurezza obsolete vanno distrutti prima di essere gettati! Per<br />

distruggere un CD, basta tagliarlo a metà con una forbice normale.<br />

A fianco dei CD-R ci sarebbero anche i CD-RW, ovvero i CD riscrivibili; tuttavia, il CD-RW<br />

non è altrettanto affidabile di un CD-R, la velocità di scrittura è relativamente più bassa rispetto a<br />

un CD-R e ci possono essere lettori che non sono in grado, successivamente, di accedere al loro<br />

contenuto.<br />

Quando i dati da archiviare sono pochi, può convenire l’utilizzo dei soliti dischetti: sono sicuramente<br />

una scelta economica e le unità a dischetti sono disponibili ovunque. Per quanto riguarda la<br />

facilità di estrazione dei dati, ciò dipende dal modo con cui questi vengono usati: se si registrano<br />

i dati al loro interno senza fare uso di alcun file system, si ottiene un comportamento equivalente<br />

ai nastri; se si utilizzano con un file system, è necessario che l’archivio sia contenibile all’interno<br />

di un solo dischetto.

Copie di sicurezza 13<br />

351.4 Compressione<br />

Il problema della dimensione dei dati da archiviare può essere ridotto parzialmente con l’aiuto<br />

della compressione. La tecnica della compressione può essere applicata all’archiviazione in due<br />

modi possibili:<br />

• prima della costruzione dell’archivio, ottenendo così un’archivio di file compressi;<br />

• dopo la costruzione dell’archivio, ottenendo così un archivio compresso.<br />

La differenza è enorme. La compressione introduce un elemento di rischio maggiore nella perdita<br />

di dati: se una copia di sicurezza viene danneggiata parzialmente, l’effetto di questo danno si<br />

riflette in una quantità di dati maggiore (spesso è compromesso tutto l’archivio).<br />

351.4.1 Compressione prima dell’archiviazione<br />

I programmi di archiviazione compressa maggiormente diffusi negli ambienti Dos utilizzano<br />

la tecnica della compressione prima dell’archiviazione. È questo il caso degli archivi ‘.zip’,<br />

‘.arj’, ‘.lzh’ e di altri ancora. Tale sistema ha il vantaggio di permettere una facile scansione<br />

dell’archivio alla ricerca di file da estrarre (e decomprimere) o un ampliamento dell’archivio in<br />

un momento successivo alla sua creazione. Un altro vantaggio è la minore sensibilità alla perdita<br />

dei dati: se una parte dell’archivio è danneggiato, dovrebbe essere possibile ripristinare almeno il<br />

resto. Lo svantaggio principale è che la compressione fatta in questo modo, a piccoli pezzi, non<br />

è molto efficiente.<br />

351.4.2 Compressione dopo l’archiviazione<br />

La compressione fatta dopo l’archiviazione elimina ogni possibilità di accedere ai dati contenuti<br />

nell’archivio e di poterlo ampliare, se non dopo averlo decompresso. Questo significa anche che<br />

un danneggiamento parziale dell’archivio implica la perdita di tutti i dati da quel punto in poi. 1<br />

Un altro tipo di problema deriva dalla difficoltà di distribuire un archivio compresso suddividendolo<br />

su più unità di memorizzazione. In questo caso però, l’efficienza della compressione è<br />

massima. Negli ambienti Unix, di fatto, è questa la scelta preferita.<br />

351.5 Archiviazione e recupero attraverso tar e gzip<br />

La coppia Tar e Gzip rappresenta lo standard nell’archiviazione dei dati: Tar genera un archivio<br />

non compresso che può comprendere anche collegamenti simbolici e file speciali; Gzip lo<br />

comprime generando un archivio più piccolo.<br />

La coppia funziona così bene che Tar è in grado di utilizzare Gzip direttamente senza dover far<br />

uso di pipeline, purché il risultato dell’archiviazione non debba essere suddiviso su più supporti.<br />

L’origine del nome Tar è Tape archive, ma questo programma permette ugualmente di gestire<br />

qualunque altro tipo di sistema di memorizzazione.<br />

La versione GNU di Tar (quella utilizzata normalmente nelle distribuzioni GNU/Linux), non<br />

memorizza percorsi assoluti.<br />

I programmi Tar e Gzip sono descritti rispettivamente nelle sezioni 74.1.2 e 74.2.1.<br />

1 Ci sono programmi di archiviazione che si comportano così anche se non subiscono compressioni successive.

14 volume VIII Argomenti avanzati e accessori<br />

Negli esempi seguenti si immagina di dover archiviare il contenuto della directory ‘~/<br />

lettere/’, equivalente a ‘/home/tizio/lettere/’, comprese eventuali sottodirectory<br />

discendenti.<br />

Negli esempi si cerca di utilizzare la forma tradizionale per l’indicazione delle opzioni standard<br />

di Tar. Alcune di queste possono fare a meno del trattino iniziale, come nel caso di ‘c’ e ‘x’. Altre<br />

opzioni hanno quel trattino, ma possono essere aggregate in un’unica serie di lettere, come nel<br />

caso di ‘czvf’, dove si ha l’unione di: ‘c’, ‘-z’, ‘-v’ e ‘-f’.<br />

351.5.1 Archiviazione diretta su dispositivi di memorizzazione<br />

L’archiviazione attraverso la registrazione diretta sui dispositivi utilizza completamente il supporto<br />

di memorizzazione destinatario, anche se la quantità di dati da archiviare è molto<br />

piccola.<br />

Quello sotto indicato è un esempio di archiviazione in un nastro magnetico singolo: l’opzione<br />

‘c’ sta per Create; ‘-f’ sta per File e permette di definire la destinazione dell’archiviazione;<br />

‘-z’ attiva la compressione attraverso ‘gzip’. Dal momento che si utilizza la compressione,<br />

l’archiviazione multivolume non è ammissibile.<br />

# tar czf /dev/ftape ~/lettere<br />

I dischetti possono essere utilizzati come i nastri, in modo sequenziale, ma questo lo si fa soltanto<br />

quando l’archivio generato non è contenibile in un solo dischetto: si ha quindi una copia<br />

multivolume e in tal caso non è ammissibile l’uso della compressione.<br />

# tar cf /dev/fd0u1440 -M ~/lettere<br />

In questo caso, l’opzione ‘-M’ sta proprio per Multivolume indicando quindi la possibilità che il<br />

supporto di destinazione non sia in grado di contenere l’intero archivio. In tal modo, Tar si prende<br />

cura di sospendere l’archiviazione ogni volta che viene raggiunta la capienza massima. Tar non<br />

è in grado di determinare da solo questa capacità, per cui, nell’esempio, il file di dispositivo<br />

dell’unità a dischetti è stato indicato in modo da riconoscerne la geometria, ma in alternativa si<br />

poteva utilizzare l’opzione ‘-L’ seguita dalla dimensione:<br />

# tar cf /dev/fd0 -M -L 1440 ~/lettere<br />

Quando si utilizzano in questo modo, i dischetti non contengono un file system e di conseguenza<br />

non possono essere montati. La lettura del loro contenuto avviene nello stesso modo della<br />

scrittura, attraverso il nome del dispositivo.<br />

L’archiviazione su dischetti, attraverso l’indicazione del file di dispositivo, richiede comunque<br />

che questi siano già stati inizializzati (a basso livello) secondo il formato che viene indicato.<br />

Non conta che siano vuoti: è importante che ci siano le tracce e i settori come previsto.

Copie di sicurezza 15<br />

351.5.2 Archiviazione normale su file<br />

Quando l’archiviazione può essere fatta su dischi (con file system ) di dimensione sufficiente<br />

a contenere l’archivio intero, invece di utilizzare l’opzione ‘-f’ per specificare un file di dispositivo,<br />

si può indicare direttamente un normalissimo file al loro interno, come nell’esempio<br />

seguente:<br />

$ tar cf /mnt/mo1/lettere.tar ~/lettere<br />

In pratica, nel caso appena visto, si utilizza un disco montato nella directory ‘/mnt/mo1/’ e si<br />

crea il file ‘lettere.tar’ al suo interno.<br />

L’archiviazione compressa, con l’utilizzo di ‘gzip’, può essere ottenuta semplicemente con<br />

l’opzione ‘-z’, come nell’esempio seguente:<br />

$ tar czf /mnt/mo1/lettere.tar.gz ~/lettere<br />

In tal caso l’estensione standard utilizzata (ma non obbligatoria) è ‘.tar.gz’ che rende esplicito<br />

il fatto che la compressione è stata fatta dopo l’archiviazione. In alternativa si può usare anche<br />

‘.tgz’, diffusa nei sistemi Dos.<br />

351.5.3 Archiviazione e percorsi<br />

Gli esempi seguenti, pur archiviando gli stessi dati, mostrano un modo diverso di registrare i<br />

percorsi all’interno dell’archivio. La directory di lavoro nel momento in cui si avvia il comando,<br />

è ‘/home/tizio/’, corrispondente alla directory personale dell’utente.<br />

/home/tizio$ tar czf /mnt/mo1/lettere.tar.gz ~/lettere<br />

/home/tizio$ tar czf /mnt/mo1/lettere.tar.gz /home/tizio/lettere<br />

/home/tizio$ tar czf /mnt/mo1/lettere.tar.gz lettere<br />

/home/tizio$ tar czf /mnt/mo1/lettere.tar.gz ./lettere<br />

Nei primi due esempi, viene archiviata l’indicazione del percorso precedente, ma pur essendo<br />

stato dato in modo assoluto (‘/home/tizio/lettere’), questo viene reso relativo da Tar, eliminando<br />

la prima barra obliqua che si riferisce alla directory radice. Questo comportamento<br />

riguarda almeno la realizzazione GNU di Tar.<br />

Negli ultimi due esempi, viene archiviata l’indicazione della sola directory ‘lettere/’, sempre<br />

in modo relativo.<br />

351.5.4 Archiviazione di periodi<br />

I file sono forniti di informazioni orarie. In base a queste è possibile eseguire delle copie di sicurezza<br />

riferite a dei periodi. Le copie di sicurezza a più livelli possono essere ottenute in modo<br />

semplificato attraverso l’uso dell’opzione ‘-N’ seguita da una data di partenza: si ottiene l’archiviazione<br />

di quanto variato a partire da una certa data; di solito si utilizza quella dell’ultima archiviazione<br />

completa. Il concetto di variazione, in questo caso, si deve intendere come variazione<br />

del contenuto o degli attributi. Quindi si tratta della data di modifica o della data di «creazione».<br />

$ tar czf /mnt/mo1/lettere.tar.gz -N 20030801 ~/lettere

16 volume VIII Argomenti avanzati e accessori<br />

In questo caso, la data che segue l’opzione ‘-N’ rappresenta la mezzanotte del primo agosto 2003.<br />

$ tar czf /mnt/mo1/lettere.tar.gz -N "20030801 15:30" ~/lettere<br />

Questo ultimo esempio aggiunge alla data l’indicazione di un’ora particolare, 15:30; per evitare<br />

che sia interpretato in maniera errata, il gruppo data-orario viene racchiuso tra virgolette.<br />

351.5.5 Archiviazione limitata a un’unità<br />

Quando si eseguono delle copie di sicurezza, è probabile che si voglia archiviare solo la situazione<br />

di una certa unità di memorizzazione (partizione o directory condivisa in rete). In tal caso si<br />

deve indicare precisamente questo limite con l’opzione ‘-l’ (Limit).<br />

351.5.6 Estrazione dei percorsi<br />

Quando si accede all’archivio per estrarne il contenuto o per compararlo con i dati originali, entra<br />

in gioco il problema dei percorsi. I dati vengono estratti normalmente nella directory corrente,<br />

oppure vengono comparati utilizzando come punto di partenza la directory corrente. Quindi, se<br />

l’archivio contiene la directory degli esempi precedenti, registrata a partire dalla radice (ma come<br />

già spiegato, senza l’indicazione della radice stessa), questi verranno estratti in ‘./home/tizio/<br />

lettere/’, oppure comparati con i dati contenuti a partire da questo percorso.<br />

Se in fase di estrazione o comparazione si vuole fare riferimento a percorsi assoluti, si può utilizzare<br />

l’opzione ‘-P’. In questo modo si afferma esplicitamente che i percorsi indicati nell’archivio<br />

vanno considerati come discendenti dalla directory radice.<br />

Questo particolare della gestione dei percorsi è molto importante quando si fanno le copie di<br />

sicurezza: spesso si hanno dischi montati su punti di innesto provvisori, pertanto non è molto<br />

conveniente memorizzare anche il percorso su cui sono montati.<br />

351.5.7 Recupero<br />

Per poter effettuare un recupero di dati da un archivio è necessario conoscere in particolare il<br />

modo in cui questo era stato creato: normale, compresso, multivolume.<br />

In generale, per recuperare dati da un archivio si utilizza l’opzione ‘x’ (Extract) al posto di ‘c’ e<br />

a essa si devono eventualmente aggiungere ‘-z’ nel caso di estrazione da un archivio compresso<br />

con ‘gzip’ o ‘-M’ nel caso di un archivio multivolume.<br />

Durante il recupero di una copia di sicurezza è importante fare in modo che i dati riprodotti mantengano<br />

gli stessi attributi originali (permessi e proprietà). Per questo si aggiungono le opzioni<br />

‘-p’ (riproduce i permessi) e ‘--same-owner’ (riproduce le proprietà: UID e GID).<br />

L’esempio seguente mostra un recupero da un archivio multivolume su dischetti:<br />

~$ tar x -M -p --same-owner -f /dev/fd0u1440<br />

L’esempio seguente mostra un recupero con percorso assoluto: i percorsi indicati all’interno<br />

dell’archivio vengono aggiunti alla directory radice:<br />

$ tar xz -P -p --same-owner -f /mnt/mo1/lettere.tar.gz

Copie di sicurezza 17<br />

351.5.8 Recupero parziale<br />

Il recupero parziale del contenuto di un archivio Tar può essere fatto per file singoli o per directory,<br />

oppure attraverso l’uso di caratteri jolly. In questo ultimo caso però, occorre fare attenzione<br />

a evitare che la shell esegua l’espansione: è compito di Tar determinare a cosa corrispondano<br />

all’interno dei suoi archivi. Questo è un po’ quello che accade a Find con l’opzione ‘-name’: è<br />

Find stesso ad analizzare i caratteri jolly.<br />

Valgono le regole solite: l’asterisco rappresenta un insieme di caratteri qualunque; il punto interrogativo<br />

rappresenta un carattere qualsiasi; le parentesi quadre rappresentano un carattere a<br />

scelta tra un insieme o tra un intervallo determinato.<br />

Quando si indicano nomi di file o directory, o quando si utilizzano i caratteri jolly, occorre tenere<br />

presente che si sta facendo riferimento ai dati contenuti nell’archivio, con i percorsi memorizzati<br />

originariamente. Inoltre, se con i caratteri jolly si determina la corrispondenza con una directory,<br />

si ottiene l’estrazione del contenuto complessivo di quella.<br />

L’esempio seguente mostra in che modo potrebbero essere recuperate le lettere contenute nella<br />

directory ‘home/tizio/lettere/nuove/’ (l’esempio appare diviso su due righe, a causa della<br />

sua lunghezza):<br />

$ tar xz -P -p --same-owner -f /mnt/mo1/lettere.tar.gz ←↪<br />

↩→home/tizio/lettere/nuove<br />

L’esempio seguente mostra l’estrazione di tutti i file e delle directory corrispondenti a ‘home/<br />

tizio/lettere/ve * ’. Gli apici sono necessari per evitare che intervenga la shell a espandere<br />

l’asterisco, che invece deve essere interpretato da Tar.<br />

$ tar xz -P -p --same-owner -f /mnt/mo1/lettere.tar.gz ←↪<br />

↩→’home/tizio/lettere/ve*’<br />

351.5.9 Elenco e controllo<br />

Per ottenere un elenco del contenuto di un archivio e per compararne il contenuto con i dati<br />

originali, valgono le stesse regole del recupero dei dati. In particolare, al posto dell’opzione ‘x’<br />

si deve utilizzare ‘t’ (List) per gli elenchi e ‘d’ (Diff ) per la comparazione.<br />

351.6 Archiviazione di un file system<br />

L’archiviazione di un file system intero, va fatta considerando le caratteristiche di questo, in particolare<br />

della sua struttura fisica: partizioni e condivisione attraverso la rete. In generale dovrebbe<br />

essere conveniente l’archiviazione separata per ogni partizione e per ogni file system condiviso<br />

in rete.<br />

Oltre a questo occorre evitare di archiviare anche l’archivio che si sta creando: quando la destinazione<br />

dell’archiviazione è un file su disco, questo deve essere montato da qualche parte e per<br />

questo si potrebbe creare un circolo vizioso.<br />

Ci sono directory che, per la loro natura, non conviene o non devono essere archiviate: per<br />

‘/tmp/’ non conviene; con ‘/proc/’ dei sistemi GNU/Linux non si deve. In questi casi si deve<br />

solo ricordare di ricreare queste directory, nel momento in cui fosse necessario il recupero.<br />

Naturalmente non bisogna dimenticare i permessi: ‘/tmp/’ 17778 e ‘/proc/’ 05558.

18 volume VIII Argomenti avanzati e accessori<br />

351.6.1 Strumenti per il recupero<br />

L’archiviazione di copie di sicurezza non è sufficiente a garantirsi contro gli incidenti: in che<br />

modo si può avviare un elaboratore in cui è appena stato sostituito il disco fisso? Evidentemente,<br />

occorre essere più previdenti e predisporre in anticipo gli strumenti necessari per preparare le<br />

partizioni di un nuovo disco fisso e per recuperare i dati archiviati precedentemente.<br />

Questo argomento viene trattato nei prossimi capitoli.<br />

Appunti di informatica libera 2003.06.29 --- Copyright © 2000-2003 Daniele Giacomini -- daniele @ swlibero.org

Dischetti di emergenza con GNU/Linux<br />

Capitolo 352<br />

Nel momento dell’imprevisto si può agire solo se si è stati previdenti, pensando ai tipi di situazioni<br />

che si possono presentare e preparando gli strumenti necessari in anticipo. Le copie di<br />

sicurezza sono la prima cosa da fare per prepararsi ai guai, ma da sole non bastano: occorrono<br />

altri strumenti per rimettere in sesto un sistema prima di poter effettuare un eventuale recupero<br />

dalle copie.<br />

352.1 Dischetti<br />

Di fronte a un problema qualunque di una gravità tale da non permettere l’avvio di un sistema<br />

locale, l’unica possibilità di intervenire è data da strumenti su dischetti (oppure su CD-ROM, ma<br />

non è questo l’argomento del capitolo). Esistono diversi tipi di dischetti che possono essere stati<br />

preparati in precedenza:<br />

• dischetti di avvio;<br />

• dischetti di installazione della distribuzione GNU/Linux;<br />

• dischetti preparati appositamente.<br />

352.1.1 Dischetti di avvio<br />

Un dischetto di avvio può essere utile quando, per qualche motivo, il metodo normale di caricamento<br />

del sistema operativo non funziona più. Esistono almeno tre tipi di dischetti di questo<br />

tipo:<br />

• dischetti con un settore di avvio, ma senza kernel;<br />

• dischetti con un settore di avvio e con il kernel;<br />

• dischetti contenenti solo l’immagine del kernel.<br />

352.1.2 Settore di avvio senza il kernel<br />

La soluzione del dischetto senza kernel non è adatta per avviare un sistema in difficoltà: è solo<br />

un modo per verificare una configurazione di un sistema di avvio come LILO quando non si<br />

vuole interferire con l’MBR del disco fisso. In pratica, nel caso di LILO si ottiene semplicemente<br />

indicando nel file ‘/etc/lilo.conf’ la riga ‘boot=/dev/fd0’, come nell’esempio seguente:<br />

boot=/dev/fd0<br />

prompt<br />

timeout=50<br />

image=/boot/vmlinuz<br />

label=linux<br />

root=/dev/hda2<br />

read-only<br />

Quando viene avviato l’eseguibile ‘lilo’ con questa configurazione, si ottiene la scrittura del<br />

primo settore del primo dischetto (il dischetto deve essere stato inizializzato in precedenza e può<br />

19

20 volume VIII Argomenti avanzati e accessori<br />

anche non contenere alcun file system). Ma in questo modo si intende che i file per il caricamento<br />

del sistema si devono trovare nella directory ‘/boot/’ del momento in cui si esegue ‘lilo’,<br />

ovvero nel file system in funzione in quel momento e non nel dischetto. Inoltre, anche il kernel<br />

‘/boot/vmlinuz’ si intende contenuto in quel file system e non nel dischetto.<br />

Se si utilizza GRUB, il file ‘/boot/grub/menu.lst’ rimane lo stesso, ma si danno dei comandi<br />

differenti per inserire il settore di avvio nel dischetto. Si osservi che il dischetto deve essere<br />

inserito nell’unità prima di avviare l’eseguibile ‘grub’:<br />

# grub [ Invio ]<br />

grub> root (hd0,1) [ Invio ]<br />

Filesystem type is ext2fs, partition type 0x83<br />

grub> setup (fd0) [ Invio ]<br />

Checking if "/boot/grub/stage1" exists... yes<br />

Checking if "/boot/grub/stage2" exists... yes<br />

Checking if "/boot/grub/e2fs_stage1_5" exists... yes<br />

Running "embed /boot/grub/e2fs_stage1_5 (fd0)"... failed (this is not fatal)<br />

Running "embed /boot/grub/e2fs_stage1_5 (hd0,1)"... failed (this is not fatal)<br />

Running "install /boot/grub/stage1 d (fd0) /boot/grub/stage2 p ←↪<br />

↩→/boot/grub/menu.lst"... succeeded<br />

Done.<br />

grub> quit [ Invio ]<br />

Quando si avvia con un dischetto fatto in questo modo, il programma contenuto nel primo settore<br />

va alla ricerca del kernel e degli altri file, necessari per il caricamento del sistema, nel disco fisso<br />

nel momento dell’utilizzo di LILO o di GRUB. Se il sistema non si avvia perché questi file o il<br />

kernel sono stati spostati, a nulla serve un dischetto fatto in questo modo.<br />

352.1.3 Settore di avvio e kernel<br />

Per fare in modo che il dischetto avvii un kernel contenuto al suo interno, è necessario che questo<br />

dischetto contenga un file system e un sistema di avvio.<br />

Nel caso di LILO deve contenere una copia della directory ‘/boot/’ con il suo contenuto, la<br />

directory ‘/etc/’ con il file ‘lilo.conf’ e deve essere riprodotta anche directory ‘/dev/’ con<br />

il file di dispositivo ‘fd0’ (assieme agli altri file di dispositivo necessari a individuare i dischi o<br />

le partizioni a cui si vuole fare riferimento). Quindi è sufficiente eseguire ‘lilo’ con l’opzione<br />

‘-r’, come descritto nella sezione 18.4.<br />

Nel caso di GRUB, il dischetto deve contenere la directory ‘/boot/grub/’ con i file ‘stage1’,<br />

‘stage2’ e ‘menu.lst’. Il file del kernel può trovarsi in qualunque posizione (con qualunque<br />

nome), purché il file ‘menu.lst’ sia stato predisposto di conseguenza. Fatto questo, si rende<br />

avviabile il dischetto nel modo consueto di GRUB:<br />

# grub [ Invio ]<br />

grub> root (fd0) [ Invio ]<br />

grub> setup (fd0) [ Invio ]<br />

grub> quit [ Invio ]

Dischetti di emergenza con GNU/Linux 21<br />

È bene ricordare che esiste anche la possibilità di usare SYSLINUX, che permette di realizzare un<br />

dischetto con le stesse caratteristiche e con meno difficoltà. SYSLINUX è descritto nel capitolo<br />

16.<br />

Rispetto alla prossima tecnica, un dischetto contenente il sistema di avvio e il kernel, come appena<br />

descritto, è uno strumento di avvio più completo perché permette di specificare, sia attraverso<br />

la configurazione del sistema di avvio, sia per mezzo dei comandi che, a seconda del tipo sistema<br />

di avvio, possono essere impartiti prima del caricamento del kernel, alcuni parametri di avvio<br />

particolari del quale il proprio sistema potrebbe avere bisogno.<br />

352.1.4 Immagine del kernel<br />

L’ultima possibilità è la più semplice e, sotto questo aspetto, anche la più sicura: il file del kernel<br />

viene copiato sul dispositivo del dischetto, senza fare uso di alcun file system. Si può utilizzare<br />

uno dei due modi seguenti.<br />

# cp vmlinuz /dev/fd0<br />

# dd if=vmlinuz <strong>of</strong>=/dev/fd0<br />

Evidentemente, il file del kernel è speciale perché riesce ad avviare se stesso. Il kernel da solo,<br />

però, potrebbe non sapere quale dispositivo contiene il file system principale da montare al momento<br />

dell’avvio. È necessario utilizzare il programma ‘rdev’ per inserire questa e altre notizie<br />

nel kernel.<br />

Supponendo che si debba avviare la partizione ‘/dev/hda2’, inizialmente in sola lettura, si<br />

procede come segue per fare queste annotazioni in un kernel copiato in un dispositivo ‘/dev/<br />

fd0’:<br />

# rdev /dev/fd0 /dev/hda2<br />

# rdev -R /dev/fd0 1<br />

352.1.5 Dischetti di una distribuzione<br />

La maggior parte delle distribuzioni GNU/Linux predispone dei dischetti di emergenza che<br />

consentono generalmente di accedere al disco fisso e di fare delle piccole riparazioni.<br />

Tra tutti, i dischetti più rudimentali sono quelli della distribuzione Slackware. La loro semplicità<br />

è da considerare un pregio, dal momento che utilizzandoli ci si trova di fronte un sistema<br />

GNU/Linux più o meno tradizionale, senza ottimizzazioni particolari.<br />

352.1.6 Dischetti realizzati appositamente<br />

Ogni sistema ha le proprie caratteristiche ed esigenze. I dischetti di emergenza preparati da altri,<br />

oppure ottenuti da una distribuzione GNU/Linux, possono adattarsi a un certo insieme di<br />

situazioni, ma non a tutte.<br />

Quando si vuole essere sicuri di avere gli strumenti giusti al momento giusto, occorre che questi<br />

siano stati preparati e collaudati bene, in modo da non sprecare tempo inutilmente. In sostanza,<br />

la realizzazione o la personalizzazione di dischetti di emergenza è una tappa importante per chi<br />

vuole amministrare seriamente il proprio sistema.

22 volume VIII Argomenti avanzati e accessori<br />

352.2 Personalizzazione di dischetti di emergenza<br />

L’utilizzo di dischetti di emergenza preparati da altri è un buon punto di partenza, ma le<br />

particolarità che ogni sistema può avere consigliano almeno una personalizzazione del kernel.<br />

352.2.1 Loopback block device<br />

Per poter costruire o almeno personalizzare dei dischetti di emergenza è particolarmente utile<br />

attivare nel kernel la gestione diretta delle immagini di questi (sezione 29.2.7).<br />

In questo modo, un’immagine non compressa di un dischetto può essere montata con un comando<br />

simile a quello seguente:<br />

mount -o loop -t tipo_di_file_system file_immagine punto_di_innesto<br />

352.2.2 disco RAM<br />

Il file system principale può essere caricato in memoria centrale (RAM) e montato da lì. Si ottiene<br />

un cosiddetto disco RAM. A parte ogni considerazione sui vantaggi che questo può avere nelle<br />

prestazioni del sistema, si tratta di una modalità quasi obbligata per l’utilizzo di dischetti di<br />

emergenza. Infatti, un disco RAM può essere ottenuto a partire da un’immagine compressa: è il<br />

kernel stesso che la espande in memoria all’atto del caricamento. Quindi, si può fare stare in un<br />

dischetto un’immagine di dimensioni superiori alla sua capacità.<br />

Oltre a questo vantaggio, che però richiede la presenza di molta memoria RAM, un dischetto<br />

contenente un file system che è stato trasferito nella RAM, può essere rimosso subito dopo il<br />

suo caricamento, permettendo il riutilizzo dell’unità a dischetti, magari per accedere ad altri<br />

programmi di servizio non inclusi nel disco RAM.<br />

Per la gestione di un disco RAM occorre che il kernel sia configurato appositamente (29.2.7).<br />

352.2.3 Scostamento (<strong>of</strong>fset)<br />

Quando il kernel carica un disco RAM da un’immagine contenuta in un dischetto, deve conoscere<br />

la posizione di inizio di questa immagine. Ciò è importante quando sia il kernel che l’immagine<br />

da caricare risiedono nello stesso dischetto. Quando l’immagine da caricare nel disco RAM è<br />

contenuta in un dischetto separato, questa si troverà normalmente a partire dall’inizio di questo,<br />

cioè da uno scostamento pari a zero.<br />

352.3 Dischetti Slackware<br />

I dischetti della distribuzione Slackware sono i più semplici ed efficaci in situazioni di emergenza.<br />

Per essere avviati necessitano di un dischetto di avvio (boot) contenente il kernel, ma questo può<br />

essere eventualmente predisposto localmente in modo da avere a disposizione la configurazione<br />

più adatta al proprio sistema. Questi dischetti sono reperibili normalmente presso gli indirizzi<br />

seguenti:<br />

<br />

<br />

Il dischetto migliore per la soluzione di problemi è rappresentato dall’immagine compressa<br />

‘rescue.gz’. Se si intende utilizzare anche un dischetto di avvio ottenuto dalla distribuzione,

Dischetti di emergenza con GNU/Linux 23<br />

occorre sceglierlo in base alle indicazioni che si trovano nei file di testo inclusi nelle directory<br />

indicate.<br />

L’immagine ‘rootdsks/rescue.gz’ è compressa e contiene in pratica un disco in formato<br />

Ext2 di qualche mebibyte (simbolo: Mibyte). Questo implica che per poterne fare uso occorre<br />

molta memoria RAM.<br />

Nelle prime versioni della distribuzione Slackware era distribuita un’immagine ‘rescue.gz’<br />

molto più piccola, che poteva essere espansa e collocata comodamente su un dischetto da<br />

1440 Kibyte. Questa immagine è ancora disponibile e si trova nel percorso ‘rootdsks/<br />

obsolete/rescue.gz’. Il fatto di poterla decomprimere su un dischetto da 1440 Kibyte permette<br />

di evitare il caricamento nella RAM. Per elaboratori aventi fino a 8 Mibyte di memoria<br />

RAM, questo è l’unico dischetto di emergenza che possa essere utilizzato ragionevolmente.<br />

Se si intende utilizzare l’immagine ‘rootdsks/obsolete/rescue.gz’, è necessario<br />

avviare con un kernel in grado di gestire i vecchi binari a.out.<br />

352.3.1 Organizzazione dei dischetti Slackware<br />

Come già accennato, la distribuzione Slackware mette a disposizione immagini di dischetti di avvio,<br />

contenenti essenzialmente il kernel, assieme a immagini di dischetti contenenti il file system<br />

principale (root).<br />

Le immagini per l’avvio rappresentano dischetti con un file system normale, contenente un settore<br />

di avvio, la directory ‘/boot/’ e il kernel. Si tratta in pratica di dischetti realizzati in modo<br />

analogo a quanto descritto in precedenza nella sezione 352.1.1, quando si faceva riferimento a<br />

dischetti contenenti questi elementi. Le immagini dei dischetti di avvio, anche se non sono di<br />

dimensioni pari a quelle di un dischetto normale, non dovrebbero essere compresse e si possono<br />

copiare semplicemente sul dispositivo del dischetto di destinazione.<br />

# dd if=net.i <strong>of</strong>=/dev/fd0<br />

Le immagini dei dischetti contenenti il sistema minimo (root), sono invece dischetti di qualche<br />

mebibyte, compressi in modo da poter essere collocati all’interno di un dischetto da 1440 Kibyte,<br />

costringendo però all’uso di un disco RAM.<br />

352.3.2 Utilizzare un kernel personalizzato<br />

Per abbinare un kernel personalizzato a un dischetto contenente il sistema minimo della distribuzione<br />

Slackware, si potrebbe ricostruire un dischetto di avvio seguendo le stesse modalità usate<br />

dalla distribuzione stessa, oppure in maniera più semplice, copiando il kernel in un dischetto<br />

direttamente attraverso il suo dispositivo e poi intervenendo con il programma ‘rdev’. Viene<br />

descritta l’ultima di queste modalità.<br />

# dd if=bzImage <strong>of</strong>=/dev/fd0<br />

La copia di un kernel in un dischetto, attraverso il suo dispositivo, genera il solito dischetto<br />

di avviamento già descritto tante volte. Questo kernel su dischetto deve però essere informato<br />

di dove e come fare il caricamento del sistema. Il file system principale viene caricato da un<br />

dischetto, quindi si scrive questo messaggio nel kernel attraverso ‘rdev’.

24 volume VIII Argomenti avanzati e accessori<br />

# rdev /dev/fd0 /dev/fd0<br />

I dischetti contenenti il sistema minimo della distribuzione Slackware non prevedono il controllo<br />

del file system e il successivo montaggio in lettura e scrittura. In pratica, il file system principale<br />

deve essere montato inizialmente in lettura-scrittura.<br />

# rdev -R /dev/fd0 0<br />

Infine si deve specificare che:<br />

• l’immagine del dischetto contenente il sistema (compressa o meno che sia) si trova in un<br />

dischetto separato e parte dalla posizione iniziale: lo scostamento è pari a zero;<br />

• si vuole, oppure non si vuole, che tale dischetto sia caricato in un disco RAM;<br />

• si vuole un preavviso per sapere quando si può togliere il dischetto del kernel per inserire<br />

il dischetto contenente il sistema.<br />

Per fare questo si agisce su una serie di bit configurabili attraverso ‘rdev’ con l’opzione ‘-r’:<br />

• i primi 11 (dal bit 0 al bit 10) permettono di definire l’indirizzo dello scostamento (in<br />

blocchi di 1024 byte);<br />

• il bit 14 indica che si vuole caricare un disco RAM;<br />

• il bit 15 indica che si vuole avere una pausa per lo scambio dei dischetti.<br />

Se si vuole caricare il file system principale in un disco RAM si deve utilizzare ‘rdev’ nel modo<br />

seguente:<br />

# rdev -r /dev/fd0 49152<br />

infatti, 2 15 + 2 14 + 0 = 49152.<br />

Se invece non si vuole il disco RAM si deve utilizzare ‘rdev’ nel modo seguente:<br />

# rdev -r /dev/fd0 32768<br />

infatti, 2 15 + 0 + 0 = 32768.<br />

352.4 Kernel per dischetti di emergenza<br />

Quando si configura un kernel da utilizzare assieme a dischetti di emergenza, occorre tenere presente<br />

che non è ragionevolmente possibile utilizzare i moduli ed è importante attivare determinate<br />

caratteristiche che di solito non vengono considerate per i sistemi normali.<br />

• Gestione dei binari a.out.<br />

I dischetti di emergenza obsoleti sono nel vecchio formato a.out. Il kernel deve essere stato<br />

predisposto per gestirli:<br />

Kernel support for a.out binaries

Dischetti di emergenza con GNU/Linux 25<br />

• File system Minix.<br />

Il file system più utilizzato in passato per i dischetti di emergenza, specialmente quando<br />

questi dovevano essere di dimensioni minime, è Minix. Anche se adesso i dischetti di<br />

emergenza che si trovano in circolazione sono prevalentemente in formato Ext2, conviene<br />

includere la gestione di questo vecchio tipo di formato:<br />

Minix fs support<br />

• dischi RAM.<br />

Anche se non si intendono utilizzare dischetti caricati in memoria RAM, vale la pena di<br />

preparare un kernel che ne permetta comunque l’utilizzo:<br />

RAM disk support<br />

• Porta parallela PLIP.<br />

Un kernel per un dischetto di emergenza deve permettere la gestione della rete (TCP/IP)<br />

e, in particolare, invece di attivare la gestione della porta parallela per la stampa, conviene<br />

attivare la gestione della connessione PLIP:<br />

PLIP (parallel port) support<br />

352.4.1 Tastiera<br />

Quando si usano dei dischetti di emergenza si hanno già molte limitazioni e a queste si aggiunge<br />

anche la scomodità di una tastiera che non combacia con quella USA.<br />

Si può risolvere il problema direttamente nel kernel senza dover tentare di inserire il programma<br />

‘loadkeys’ in dischetti già troppo piccoli. È sufficiente trovare il file della mappa della tastiera<br />

italiana (di solito si tratta del file ‘it.kmap’ collocato nella directory ‘/usr/share/keymaps/<br />

piattaforma/qwerty/’) e quindi generare il sorgente ‘defkeymap.c’. Si procede come segue,<br />

nel caso si utilizzi la piattaforma i386.<br />

# cd /usr/src/linux/drivers/char<br />

# loadkeys --mktable /usr/share/keymaps/i386/qwerty/it.kmap ←↪<br />

↩→> defkeymap.c<br />

La compilazione successiva di un nuovo kernel utilizzerà la mappa italiana come predefinita e<br />

non ci sarà bisogno di utilizzare ‘loadkeys’.<br />

352.5 Cavi<br />

Quando si ha la disponibilità di più elaboratori, è probabile che il danno presentatosi su uno di<br />

questi non si sia riprodotto in tutti. Una piccola rete locale potrebbe essere di aiuto in situazioni di<br />

emergenza e in sua mancanza potrebbero andare bene anche dei cavi paralleli PLIP. Questo tipo<br />

di cavo viene descritto nella parte lxxxvii. La sua realizzazione non è difficile: basta un piccolo<br />

saldatore, un po’ di stagno, due connettori maschi DB-25 e una piattina multipolare con almeno<br />

13 fili. La schermatura non è necessaria.<br />

Con i dischetti della distribuzione Slackware, preferibilmente con l’immagine ‘resque.gz’, è<br />

possibile stabilire una semplice connessione con un servente NFS.

26 volume VIII Argomenti avanzati e accessori<br />

352.5.1 Ethernet<br />

Attraverso una connessione Ethernet, con un’interfaccia riconosciuta come ‘eth0’, si può agire<br />

come nell’esempio seguente. Si suppone in particolare che l’indirizzo di rete sia 192.168.1.0,<br />

che la maschera di rete sia 255.255.255.0 e di poter utilizzare l’indirizzo IP 192.168.1.17 per<br />

l’elaboratore avviato con i dischetti di emergenza.<br />

# ifconfig eth0 192.168.1.17 netmask 255.255.255.0<br />

# route add -net 192.168.1.0 netmask 255.255.255.0 dev eth0<br />

Per verificare la connessione si può fare un ‘ping’ verso l’elaboratore da raggiungere: potrebbe<br />

trattarsi dell’indirizzo 192.168.1.1.<br />

# ping 192.168.1.1<br />

Se tutto è andato bene si può procedere. Si suppone che l’elaboratore 192.168.1.1 metta a<br />

disposizione il suo file system a partire dalla directory radice.<br />

# mount -t nfs 192.168.1.1:/ /mnt<br />

352.5.2 PLIP<br />

Nel caso di una connessione PLIP, la procedura è un po’ differente. In particolare bisogna ricordare<br />

che l’elaboratore dal quale si vogliono attingere i dati attraverso il protocollo NFS, deve<br />

avere un kernel compilato in modo da gestire questo tipo di connessione.<br />

Si fa riferimento allo stesso esempio riportato nella sezione precedente. L’unica differenza sta<br />

nell’interfaccia usata per la comunicazione: si suppone che sia stata riconosciuta la ‘plip1’ da<br />

entrambi i lati.<br />

Il procedimento di connessione va fatto da entrambi i capi, infatti, raramente un elaboratore<br />

ha una connessione PLIP stabile, per cui non si trova ad avere un indirizzo e una tabella di<br />

instradamento già pronti.<br />

Dal lato dell’elaboratore avviato con i dischetti si procede come segue:<br />

rescue# ifconfig plip1 192.168.1.17 pointopoint 192.168.1.1<br />

rescue# route add -host 192.168.1.17 dev plip1<br />

rescue# route add -host 192.168.1.1 dev plip1<br />

Dal lato dell’elaboratore servente si effettua l’operazione inversa:<br />

server# ifconfig plip1 192.168.1.1 pointopoint 192.168.1.17<br />

server# route add -host 192.168.1.1 dev plip1<br />

server# route add -host 192.168.1.17 dev plip1<br />

Per verificare la connessione si può provare con una richiesta di eco:<br />

rescue# ping 192.168.1.1<br />

Se tutto è andato bene si può procedere montando il file system di rete:

Dischetti di emergenza con GNU/Linux 27<br />

rescue# mount -t nfs 192.168.1.1:/ /mnt<br />

352.5.3 Considerazioni accessorie<br />

Il dischetto di emergenza ha bisogno di un altro punto di innesto per accedere a un disco fisso<br />

locale. È sufficiente creare un’altra directory.<br />

Quando si accede a un servente NFS e non è possibile farlo mantenendo i privilegi dell’utente<br />

‘root’, una semplice copia attraverso ‘cp -dpR’ non dà un risultato garantito: alcuni file potrebbero<br />

risultare inaccessibili in lettura. La cosa si risolve facilmente impacchettando quello che<br />

serve nell’elaboratore di origine e dando a questo archivio tutti i permessi necessari.<br />

352.6 Utenti e gruppi<br />

Quando si utilizza un sistema operativo minimo, avviato attraverso dischetti di emergenza, per<br />

recuperare i dati da uno o più archivi, occorre fare mente locale al problema dell’abbinamento<br />

utenti/gruppi, UID/GID.<br />

Trattandosi di un sistema minimo, conterrà alcuni nomi di utenti e di gruppi, presumibilmente<br />

non «umani», ma comunque esistenti. Solitamente, questi nomi di utenti e di gruppi sono standardizzati,<br />

tuttavia il loro abbinamento con numeri UID/GID non è sempre uniforme. A questo<br />

punto, se si recuperano i dati di un sistema in cui questi nomi non corrispondono esattamente,<br />

si rischia di riprodurre una copia differente, che non sarà valida quando il sistema normale sarà<br />

ripristinato.<br />

Se non ci sono alternative, si può accettare l’inconveniente, riavviare il sistema rigenerato e<br />

ripetere il recupero. In questo modo, i file verranno sovrascritti e le proprietà saranno abbinate in<br />

base ai nuovi file ‘/etc/passwd’ e ‘/etc/group’.<br />

In generale, proprio per questo problema, sarebbe opportuno che il dischetto di emergenza<br />

contenesse esclusivamente l’indicazione dell’utente e del gruppo ‘root’, eliminando<br />

qualunque altro tipo di utente di sistema.<br />

352.7 Riferimenti<br />

• Small Linux<br />

<br />

• LOAF: Linux on a floppy<br />

<br />

• Tomsrtbt: the most GNU/Linux on one floppy<br />

<br />

• Trinux<br />

<br />

Appunti di informatica libera 2003.06.29 --- Copyright © 2000-2003 Daniele Giacomini -- daniele @ swlibero.org

28 volume VIII Argomenti avanzati e accessori

Parte lxx<br />

Informatica gestionale<br />

353 Codici a barre . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 30<br />

353.1 Codice di controllo «modulo n» . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 30<br />

353.2 UPC-E e UPC-A . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 31<br />

353.3 EAN-8 e EAN-13 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 31<br />

353.4 Code 39 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 37<br />

353.5 Code 128 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .39<br />

353.6 ITF, ovvero i25 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 43<br />

353.7 Sistemi bidimensionali . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 44<br />

353.8 Riferimenti . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 44<br />

354 Barcode . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 46<br />

354.1 Utilizzo del programma . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .46<br />

354.2 Codifica . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .47<br />

355 Trasformazione in lettere . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 49<br />

355.1 Da numero a sequenza alfabetica pura . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 49<br />

355.2 Da numero a numero romano . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .50<br />

355.3 Da numero a lettere, nel senso verbale . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .53<br />

29

Codici a barre<br />

Capitolo 353<br />

I codici a barre sono dati memorizzati in forma ottica, attraverso l’uso di barre verticali che<br />

possono essere lette e interpretate facilmente con strumenti non troppo complessi. La tecnica dei<br />

codici a barre nasce negli anni 1960 e si diffonde negli anni 1970, con lo scopo di identificare<br />

rapidamente imballaggi e merci.<br />

Gli standard sui codici a barre sono molti e il problema più importante da risolvere quando<br />

si vogliono usare è il decidere quale sia quello più conveniente per i propri fini. Si parla di<br />

simbologia per fare riferimento al tipo di codice a barre, ovvero allo standard di rappresentazione<br />

dei dati; la simbologia definisce implicitamente il tipo di dati che possono essere memorizzati.<br />

Per fare un esempio abbastanza comune, i codici ISBN dei libri sono scritti usando codici a<br />

barre di tipo EAN-13, che si compongono di 13 cifre numeriche; in questo caso, la simbologia è<br />

EAN-13, con la quale si vanno a rappresentare in pratica i codici ISBN.<br />

Le rappresentazioni normali di un codice a barre sono a una sola dimensione, ovvero, è prevista<br />

una lettura orizzontale unica. Nella lettura vengono attraversate barre verticali nere e spazi bianchi;<br />

queste barre di larghezze differenti e gli spazi di ampiezze diverse sono gli elementi della<br />

simbologia; ogni simbologia usa un proprio numero di elementi differenti. Nel capitolo vengono<br />

descritte brevemente alcune simbologie standard.<br />

353.1 Codice di controllo «modulo n»<br />

Alcuni tipi di codici numerici utilizzano un numero di controllo (o codice di controllo) per permettere<br />

una verifica facile dell’integrità del dato rappresentato. Esiste un genere comune di algoritmi<br />

per il calcolo di tali numeri di controllo, a cui si fa spesso riferimento con la definizione<br />

modulo n, dove n è un numero intero maggiore di uno.<br />

In questo modo si fa riferimento a una somma di valori, ottenuta moltiplicando ogni cifra del<br />

numero di partenza, compreso il numero di controllo, per un certo peso (un altro numero intero<br />

positivo), che deve essere un multiplo del numero n stabilito. Si osservi l’esempio seguente, in<br />

cui il numero di controllo finale è calcolato con i pesi dati, dividendo per il modulo 5:<br />

5 + 12 + 15 + 14 + 4 = 50<br />

Valore 1 3 5 7 4<br />

Peso 5 4 3 2 1<br />

Peso*Valore 5 12 15 14 4<br />

50 è divisibile perfettamente per cinque, senza lasciare resti, garantendo l’integrità del valore.<br />

In pratica, il peso che si dà al valore da usare come numero di controllo è solitamente uno, per<br />

cui diventa facile il calcolo di questa cifra:<br />

5 + 12 + 15 + 14 = 46;<br />

46 / 5 = 9, con il resto di 1;<br />

5 - 1 = 4, ovvero il valore cercato come numero di controllo.<br />

30

Codici a barre 31<br />

353.2 UPC-E e UPC-A<br />

UPC è un insieme di simbologie standard utilizzato in particolare negli Stati Uniti e nel Canada.<br />

Con UPC-E e UPC-A si possono rappresentare solo cifre numeriche: UPC-A consente di rappresentare<br />

11 cifre più una di controllo; UPC-E consente di rappresentare sei cifre, senza codice di<br />

controllo (il controllo di integrità avviene in forma differente).<br />

La figura 353.1 mostra rispettivamente l’esempio di 123456 con UPC-E e di 12345678901 con<br />

UPC-A.<br />

Figura 353.1. Esempi di codici a barre con simbologia UPC-E e UPC-A.<br />

0 123456 5 1 23456 78901 2<br />

Gli elementi utilizzati nella simbologia UPC sono otto, composti da quattro tipi di barre nere e<br />

quattro tipi di spazi.<br />

Il codice di controllo di UPC-A si calcola moltiplicando in modo alterno le cifre che compongono<br />

il numero, per tre, o per uno, sommando alla fine i risultati. Ciò che si ottiene si divide per 10 e<br />

si tiene il resto; infine, 10 meno il resto ottenuto dà il codice di controllo cercato (modulo 10).<br />

Per esempio, nel caso di 12345678901 si ottiene il codice di controllo due, in base al calcolo<br />

seguente:<br />

Valore 1 2 3 4 5 6 7 8 9 0 1<br />

Peso 3 1 3 1 3 1 3 1 3 1 3<br />

Peso*Valore 3 2 9 4 15 6 21 8 27 0 3<br />

Il totale che si ottiene è 98; pertanto: 98/10 = 9 con un resto di 8; 10-8 = 2.<br />

353.3 EAN-8 e EAN-13<br />

EAN (European article number) è un insieme di simbologie standard di origine europea,<br />

utilizzato anche in altri paesi, nato come estensione delle simbologie UPC.<br />

EAN-8 e EAN-13 permettono di rappresentare solo cifre numeriche: EAN-8 consente di rappresentare<br />

sette cifre più una di controllo, mentre EAN-13 consente di rappresentare 12 cifre<br />

numeriche più una di controllo.<br />

La figura 353.2 mostra rispettivamente l’esempio di 1234567 con EAN-8 e di 123456789012<br />

con EAN-13.<br />

Figura 353.2. Esempi di codici a barre con simbologia EAN-8 e EAN-13.<br />

1234 5670 1 234567 890128

32 volume VIII Argomenti avanzati e accessori<br />