Sikkerhetnr4web

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

Sikkerhetskonferansen 2011<br />

«Sociale» utfordringer<br />

Hvordan kan en angriper spasere rett inn på serverrommet uten å bli lagt merke til?<br />

Av: Christian Jacobsen,<br />

konsulent Secode Norge AS<br />

Social engineering er en hel verktøykasse<br />

av metoder for å få tilgang<br />

til informasjon eller områder, hvor<br />

det menneskelige aspektet av sikkerheten<br />

ligger i fokus. Gjennom flere<br />

års arbeid med social engineering,<br />

har Secode bygget seg opp en unik<br />

kompetanse og erfaring på hvordan<br />

angripere tenker, hvordan brukere<br />

lar seg lure og hvordan bedrifter<br />

best kan beskytte seg.<br />

Social engineering utfordrer flere<br />

sider av vår vanlige måte å ta avgjørelser<br />

på, hvor angriperens hovedfokus<br />

er å skape tillit og trygghet, for<br />

deretter å utnytte situasjonen for å<br />

få tilgang til data eller lokasjoner.<br />

Phishing, og spear phishing i særdeleshet,<br />

er eksempler på hvordan social<br />

engineering benyttes i målrettede<br />

angrep.<br />

Terrorbilder på Facebook<br />

Rundt 90 prosent av alle falske antivirusangrep<br />

involverer metoder<br />

fra social engineering. Også i Norge<br />

dukker det opp angrep som benyttes<br />

seg av social engineering, nå sist i<br />

form av et omfattende «likejacking»-<br />

angrep i kjølvannet av terrorhandlingene<br />

i Oslo og på Utøya. Facebook-brukere<br />

ble lurt til å klikke på<br />

linker, som få timer etter arrestasjonen<br />

av gjerningsmannen, kunne love<br />

videoer fra åstedene. Det sier seg<br />

selv at folks nysgjerrighet og behov<br />

for informasjon vinner over kritisk<br />

sans, og linkene ble spredd som ild i<br />

tørt gress.<br />

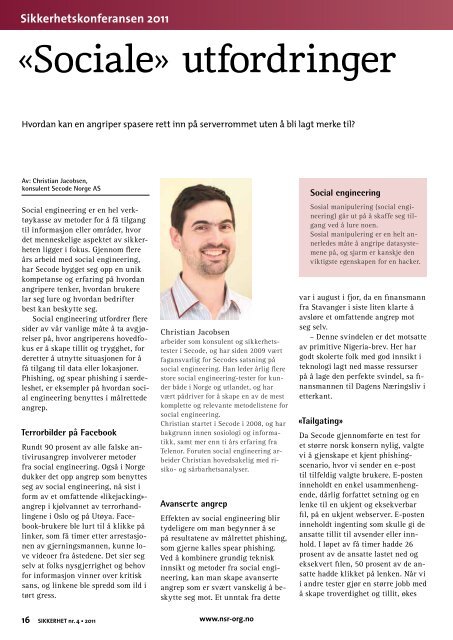

Christian Jacobsen<br />

arbeider som konsulent og sikkerhetstester<br />

i Secode, og har siden 2009 vært<br />

fagansvarlig for Secodes satsning på<br />

social engineering. Han leder årlig flere<br />

store social engineering-tester for kunder<br />

både i Norge og utlandet, og har<br />

vært pådriver for å skape en av de mest<br />

komplette og relevante metodelistene for<br />

social engineering.<br />

Christian startet i Secode i 2008, og har<br />

bakgrunn innen sosiologi og informatikk,<br />

samt mer enn ti års erfaring fra<br />

Telenor. Foruten social engineering arbeider<br />

Christian hovedsakelig med risiko-<br />

og sårbarhetsanalyser.<br />

Avanserte angrep<br />

Effekten av social engineering blir<br />

tydeligere om man begynner å se<br />

på resultatene av målrettet phishing,<br />

som gjerne kalles spear phishing.<br />

Ved å kombinere grundig teknisk<br />

innsikt og metoder fra social engineering,<br />

kan man skape avanserte<br />

angrep som er svært vanskelig å beskytte<br />

seg mot. Et unntak fra dette<br />

Social engineering<br />

Sosial manipulering (social engineering)<br />

går ut på å skaffe seg tilgang<br />

ved å lure noen.<br />

Sosial manipulering er en helt annerledes<br />

måte å angripe datasystemene<br />

på, og sjarm er kanskje den<br />

viktigste egenskapen for en hacker.<br />

var i august i fjor, da en finansmann<br />

fra Stavanger i siste liten klarte å<br />

avsløre et omfattende angrep mot<br />

seg selv.<br />

– Denne svindelen er det motsatte<br />

av primitive Nigeria-brev. Her har<br />

godt skolerte folk med god innsikt i<br />

teknologi lagt ned masse ressurser<br />

på å lage den perfekte svindel, sa finansmannen<br />

til Dagens Næringsliv i<br />

etterkant.<br />

«Tailgating»<br />

Da Secode gjennomførte en test for<br />

et større norsk konsern nylig, valgte<br />

vi å gjenskape et kjent phishingscenario,<br />

hvor vi sender en e-post<br />

til tilfeldig valgte brukere. E-posten<br />

inneholdt en enkel usammenhengende,<br />

dårlig forfattet setning og en<br />

lenke til en ukjent og eksekverbar<br />

fil, på en ukjent webserver. E-posten<br />

inneholdt ingenting som skulle gi de<br />

ansatte tillit til avsender eller innhold.<br />

I løpet av få timer hadde 26<br />

prosent av de ansatte lastet ned og<br />

eksekvert filen, 50 prosent av de ansatte<br />

hadde klikket på lenken. Når vi<br />

i andre tester gjør en større jobb med<br />

å skape troverdighet og tillit, økes<br />

16 SIKKERHET nr. 4 • 2011 www.nsr-org.no