"Sieci neuronowe we wspomaganiu rozwiÄ zywania ... - IPPT PAN

"Sieci neuronowe we wspomaganiu rozwiÄ zywania ... - IPPT PAN

"Sieci neuronowe we wspomaganiu rozwiÄ zywania ... - IPPT PAN

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

( a i<br />

) . Ponieważ i-ty bit klucza jest losowy, tak więc i i-ty bit kryptogramu będzie<br />

losowy i niezależny ponieważ kolejne bity klucza generowane są niezależnie,<br />

- na podstawie analizy szyfrogramu bez znajomości klucza, nie można uzyskać<br />

żadnych informacji na temat tekstu jawnego. W metodzie „One-time pad” spełniony<br />

musi być warunek:<br />

C = D ⊕ K , K = C ⊕ D .<br />

Ponieważ ciąg bitów C odpowiada z takim samym prawdopodobieńst<strong>we</strong>m dowolnemu<br />

ciągowi bitów M , więc wyciągnięcie jakichkolwiek wniosków na temat tekstu jawnego na<br />

podstawie szyfrogramu jest niemożli<strong>we</strong>.<br />

Szyfr ten ma jednak mocno ograniczone zastosowania. Z kilku względów:<br />

- problem generowania ciągów losowych,<br />

- długość klucza musi być taka sama jak długość wiadomości,<br />

- klucz musi być uzgodniony przez osoby biorące udział w wymianie informacji.<br />

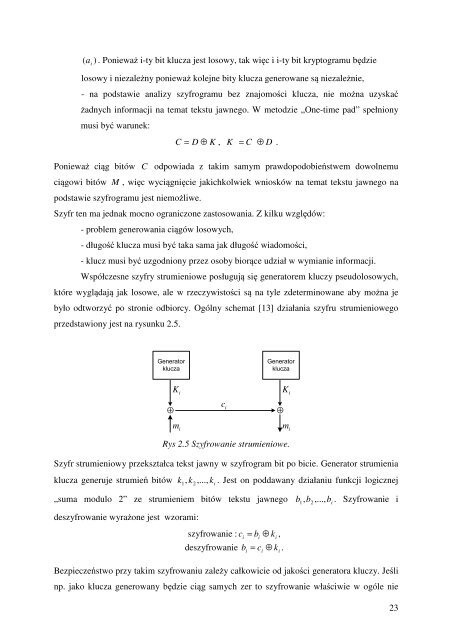

Współczesne szyfry strumienio<strong>we</strong> posługują się generatorem kluczy pseudolosowych,<br />

które wyglądają jak loso<strong>we</strong>, ale w rzeczywistości są na tyle zdeterminowane aby można je<br />

było odtworzyć po stronie odbiorcy. Ogólny schemat [13] działania szyfru strumienio<strong>we</strong>go<br />

przedstawiony jest na rysunku 2.5.<br />

Generator<br />

klucza<br />

Generator<br />

klucza<br />

K i<br />

K i<br />

⊕<br />

c i<br />

⊕<br />

m i<br />

m i<br />

Rys 2.5 Szyfrowanie strumienio<strong>we</strong>.<br />

Szyfr strumieniowy przekształca tekst jawny w szyfrogram bit po bicie. Generator strumienia<br />

klucza generuje strumień bitów<br />

1<br />

, k2<br />

ki<br />

. Jest on poddawany działaniu funkcji logicznej<br />

k ,...,<br />

„suma modulo 2” ze strumieniem bitów tekstu jawnego<br />

deszyfrowanie wyrażone jest wzorami:<br />

szyfrowanie : c<br />

deszyfrowanie<br />

i<br />

= b ⊕ k ,<br />

i<br />

b = c ⊕ k .<br />

i<br />

i<br />

i<br />

i<br />

1<br />

, b2<br />

bi<br />

. Szyfrowanie i<br />

b ,...,<br />

Bezpieczeństwo przy takim szyfrowaniu zależy całkowicie od jakości generatora kluczy. Jeśli<br />

np. jako klucza generowany będzie ciąg samych zer to szyfrowanie właściwie w ogóle nie<br />

23