ÃÂÕáÛãçÃÂÙÃÂÞ CUDA ØÔÕÃÂœ? phpMyAdmin - Xakep Online

ÃÂÕáÛãçÃÂÙÃÂÞ CUDA ØÔÕÃÂœ? phpMyAdmin - Xakep Online

ÃÂÕáÛãçÃÂÙÃÂÞ CUDA ØÔÕÃÂœ? phpMyAdmin - Xakep Online

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

взлом<br />

LOG EXPLOIT: XMB 1.9.11 RANDOM PASSWORD RESET VULNERABILITY<br />

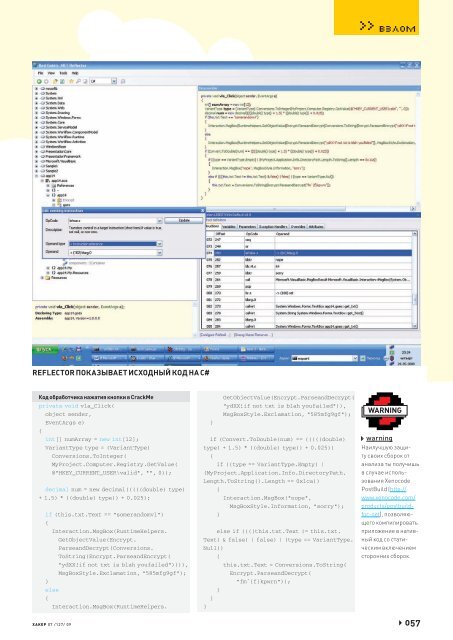

REFLECTOR ПОКАЗЫВАЕТ ИСХОДНЫЙ КОД НА C#<br />

Код обработчика нажатия кнопки в CrackMe<br />

private void vla_Click(<br />

object sender,<br />

EventArgs e)<br />

{<br />

int[] numArray = new int[12];<br />

VariantType type = (VariantType)<br />

Conversions.ToInteger(<br />

MyProject.Computer.Registry.GetValue(<br />

@"HKEY_CURRENT_USER\valid", "", 0));<br />

decimal num = new decimal(((((double) type)<br />

+ 1.5) * ((double) type)) + 0.025);<br />

if (this.txt.Text == "somerandomvl")<br />

{<br />

Interaction.MsgBox(RuntimeHelpers.<br />

GetObjectValue(Encrypt.<br />

ParseandDecrypt(Conversions.<br />

ToString(Encrypt.ParseandEncrypt(<br />

"ydXX!if not txt is blah youfailed")))),<br />

MsgBoxStyle.Exclamation, "585mfg9gf");<br />

}<br />

else<br />

{<br />

Interaction.MsgBox(RuntimeHelpers.<br />

XÀÊÅÐ 07 /127/ 09<br />

GetObjectValue(Encrypt.ParseandDecrypt(<br />

"ydXX!if not txt is blah youfailed")),<br />

MsgBoxStyle.Exclamation, "585mfg9gf");<br />

}<br />

if (Convert.ToDouble(num) == (((((double)<br />

type) + 1.5) * ((double) type)) + 0.025))<br />

{<br />

if ((type == VariantType.Empty) |<br />

(MyProject.Application.Info.DirectoryPath.<br />

Length.ToString().Length == 0x1ca))<br />

{<br />

Interaction.MsgBox("nope",<br />

MsgBoxStyle.Information, "sorry");<br />

}<br />

else if ((((this.txt.Text != this.txt.<br />

Text) & false) | false) | (type == VariantType.<br />

Null))<br />

{<br />

this.txt.Text = Conversions.ToString(<br />

Encrypt.ParseandDecrypt(<br />

"fm`{f}kpwrn"));<br />

}<br />

}<br />

}<br />

WARNING<br />

warning<br />

Наилучшую защиту<br />

своих сборок от<br />

анализа ты получишь<br />

в случае использования<br />

Xenocode<br />

PostBuild (http://<br />

www.xenocode.com/<br />

products/postbuildfor-net),<br />

позволяющего<br />

компилировать<br />

приложение в нативный<br />

код со статическим<br />

включением<br />

сторонних сборок.<br />

057