(IT)-Sicherheitshandlungsleitlinien für Systembetreiber und ... - Audi

(IT)-Sicherheitshandlungsleitlinien für Systembetreiber und ... - Audi

(IT)-Sicherheitshandlungsleitlinien für Systembetreiber und ... - Audi

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

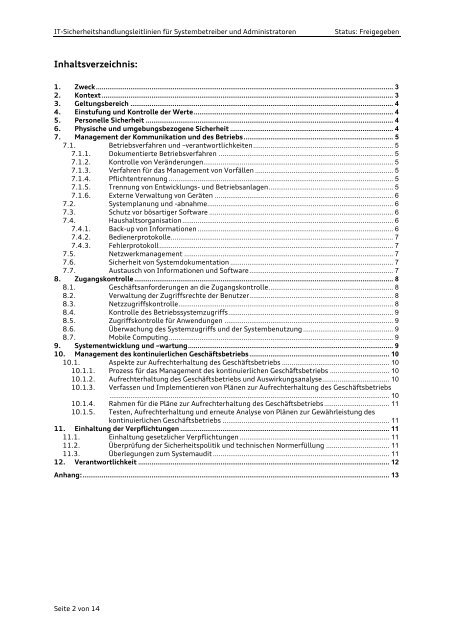

<strong>IT</strong>-<strong>Sicherheitshandlungsleitlinien</strong> <strong>für</strong> <strong>Systembetreiber</strong> <strong>und</strong> Administratoren Status: Freigegeben<br />

Inhaltsverzeichnis:<br />

1. Zweck ........................................................................................................................................................... 3<br />

2. Kontext ........................................................................................................................................................ 3<br />

3. Geltungsbereich ......................................................................................................................................... 4<br />

4. Einstufung <strong>und</strong> Kontrolle der Werte ........................................................................................................ 4<br />

5. Personelle Sicherheit ................................................................................................................................. 4<br />

6. Physische <strong>und</strong> umgebungsbezogene Sicherheit ..................................................................................... 4<br />

7. Management der Kommunikation <strong>und</strong> des Betriebs .............................................................................. 5<br />

7.1. Betriebsverfahren <strong>und</strong> –verantwortlichkeiten ......................................................................... 5<br />

7.1.1. Dokumentierte Betriebsverfahren ........................................................................................... 5<br />

7.1.2. Kontrolle von Veränderungen................................................................................................... 5<br />

7.1.3. Verfahren <strong>für</strong> das Management von Vorfällen ........................................................................ 5<br />

7.1.4. Pflichtentrennung ..................................................................................................................... 5<br />

7.1.5. Trennung von Entwicklungs- <strong>und</strong> Betriebsanlagen ................................................................. 5<br />

7.1.6. Externe Verwaltung von Geräten ............................................................................................. 6<br />

7.2. Systemplanung <strong>und</strong> -abnahme................................................................................................. 6<br />

7.3. Schutz vor bösartiger Software ................................................................................................ 6<br />

7.4. Haushaltsorganisation .............................................................................................................. 6<br />

7.4.1. Back-up von Informationen ...................................................................................................... 6<br />

7.4.2. Bedienerprotokolle .................................................................................................................... 7<br />

7.4.3. Fehlerprotokoll .......................................................................................................................... 7<br />

7.5. Netzwerkmanagement ............................................................................................................. 7<br />

7.6. Sicherheit von Systemdokumentation ..................................................................................... 7<br />

7.7. Austausch von Informationen <strong>und</strong> Software ........................................................................... 7<br />

8. Zugangskontrolle ....................................................................................................................................... 8<br />

8.1. Geschäftsanforderungen an die Zugangskontrolle ................................................................. 8<br />

8.2. Verwaltung der Zugriffsrechte der Benutzer ........................................................................... 8<br />

8.3. Netzzugriffskontrolle ................................................................................................................ 8<br />

8.4. Kontrolle des Betriebssystemzugriffs ...................................................................................... 9<br />

8.5. Zugriffskontrolle <strong>für</strong> Anwendungen ........................................................................................ 9<br />

8.6. Überwachung des Systemzugriffs <strong>und</strong> der Systembenutzung ............................................... 9<br />

8.7. Mobile Computing ..................................................................................................................... 9<br />

9. Systementwicklung <strong>und</strong> –wartung ........................................................................................................... 9<br />

10. Management des kontinuierlichen Geschäftsbetriebs ......................................................................... 10<br />

10.1. Aspekte zur Aufrechterhaltung des Geschäftsbetriebs ........................................................ 10<br />

10.1.1. Prozess <strong>für</strong> das Management des kontinuierlichen Geschäftsbetriebs ............................... 10<br />

10.1.2. Aufrechterhaltung des Geschäftsbetriebs <strong>und</strong> Auswirkungsanalyse ................................... 10<br />

10.1.3. Verfassen <strong>und</strong> Implementieren von Plänen zur Aufrechterhaltung des Geschäftsbetriebs<br />

.................................................................................................................................................. 10<br />

10.1.4. Rahmen <strong>für</strong> die Pläne zur Aufrechterhaltung des Geschäftsbetriebs .................................. 11<br />

10.1.5. Testen, Aufrechterhaltung <strong>und</strong> erneute Analyse von Plänen zur Gewährleistung des<br />

kontinuierlichen Geschäftsbetriebs ....................................................................................... 11<br />

11. Einhaltung der Verpflichtungen ............................................................................................................. 11<br />

11.1. Einhaltung gesetzlicher Verpflichtungen .............................................................................. 11<br />

11.2. Überprüfung der Sicherheitspolitik <strong>und</strong> technischen Normerfüllung ................................. 11<br />

11.3. Überlegungen zum Systemaudit ............................................................................................ 11<br />

12. Verantwortlichkeit ................................................................................................................................... 12<br />

Anhang: ................................................................................................................................................................ 13<br />

Seite 2 von 14