Überblick über die Vorlesung 4 Symmetrische Verfahren ...

Überblick über die Vorlesung 4 Symmetrische Verfahren ...

Überblick über die Vorlesung 4 Symmetrische Verfahren ...

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

4 <strong>Symmetrische</strong> <strong>Verfahren</strong> – DES<br />

• Fehlerauswirkungen<br />

– Fehler während der Übertragung<br />

• additive Fehler: Fehlerfortpflanzung in den Folgeblock<br />

• Synchronisationsfehler bzgl. ganzer Blöcke: 2 Blöcke<br />

betroffen<br />

• Synchronisationsfehler bzgl. Bits: Entschlüsselung fehlerhaft,<br />

bis Blockgrenzen erneut festgelegt<br />

– Fehler während der Verschlüsselung<br />

• ab Fehlerstelle wird ein anderer Schlüsseltext erzeugt<br />

• Entschlüsselung: nur ein Klartextblock betroffen<br />

<strong>Verfahren</strong> eignet sich zur Authentikation: Manipulationen,<br />

Einfügen und Entfernen von Blöcken erkennbar<br />

Kryptographie und Kryptoanalyse 133<br />

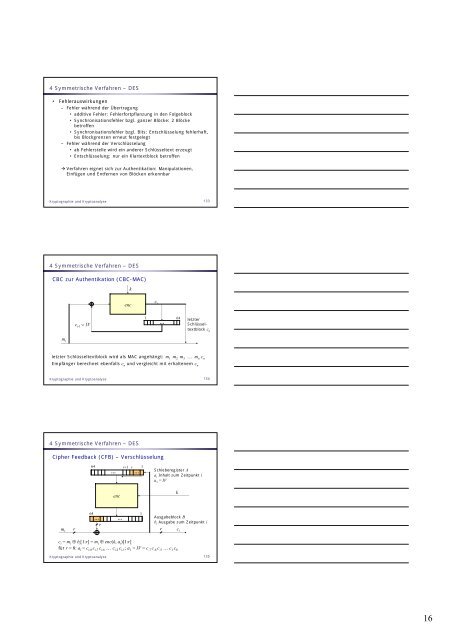

4 <strong>Symmetrische</strong> <strong>Verfahren</strong> – DES<br />

CBC zur Authentikation (CBC-MAC)<br />

k<br />

enc<br />

c i<br />

c i-1 ∨ IV<br />

1 64<br />

…<br />

letzter<br />

Schlüsseltextblock<br />

c n<br />

m i<br />

letzter Schlüsseltextblock wird als MAC angehängt: m 1 m 2 m 3 … m n c n<br />

Empfänger berechnet ebenfalls c n und vergleicht mit erhaltenem c n<br />

Kryptographie und Kryptoanalyse 134<br />

4 <strong>Symmetrische</strong> <strong>Verfahren</strong> – DES<br />

Cipher Feedback (CFB) – Verschlüsselung<br />

64 r+1 r 1<br />

… …<br />

enc<br />

64 1<br />

… …<br />

r<br />

m i<br />

r<br />

Schieberegister A<br />

a i Inhalt zum Zeitpunkt i<br />

a 1 = IV<br />

k<br />

Ausgabeblock B<br />

b i Ausgabe zum Zeitpunkt i<br />

r<br />

c i<br />

c i = m i ⊕ b i [1:r] = m i ⊕ enc(k, a i )[1:r]<br />

für r = 8: a i = c i-8 c i-7 c i-6 … c i-2 c i-1 ; a 1 = IV = c -7 c -6 c -5 … c 1 c 0<br />

Kryptographie und Kryptoanalyse 135<br />

16