Vorlesung: Informationsmanagement LE 7: IKT-Management

Vorlesung: Informationsmanagement LE 7: IKT-Management

Vorlesung: Informationsmanagement LE 7: IKT-Management

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

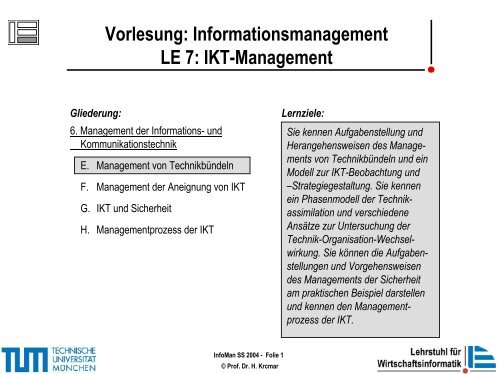

<strong>Vorlesung</strong>: <strong>Informationsmanagement</strong><br />

<strong>LE</strong> 7: <strong>IKT</strong>-<strong>Management</strong><br />

Gliederung:<br />

6. <strong>Management</strong> der Informations- und<br />

Kommunikationstechnik<br />

E. <strong>Management</strong> von Technikbündeln<br />

F. <strong>Management</strong> der Aneignung von <strong>IKT</strong><br />

G. <strong>IKT</strong> und Sicherheit<br />

H. <strong>Management</strong>prozess der <strong>IKT</strong><br />

Lernziele:<br />

Sie kennen Aufgabenstellung und<br />

Herangehensweisen des <strong>Management</strong>s<br />

von Technikbündeln und ein<br />

Modell zur <strong>IKT</strong>-Beobachtung und<br />

–Strategiegestaltung. Sie kennen<br />

ein Phasenmodell der Technikassimilation<br />

und verschiedene<br />

Ansätze zur Untersuchung der<br />

Technik-Organisation-Wechselwirkung.<br />

Sie können die Aufgabenstellungen<br />

und Vorgehensweisen<br />

des <strong>Management</strong>s der Sicherheit<br />

am praktischen Beispiel darstellen<br />

und kennen den <strong>Management</strong>prozess<br />

der <strong>IKT</strong>.<br />

InfoMan SS 2004 - Folie 1<br />

© Prof. Dr. H. Krcmar

<strong>IKT</strong> am Beispiel der Technikbündel<br />

CSA und Multimedia<br />

Anwendungsdomäne<br />

Büro Führung Fabrik<br />

...<br />

Wirtschaftsinformatik<br />

Ebene 3:<br />

Applikationen,<br />

Softwareanwendungen<br />

Ebene 2:<br />

Technikbündel<br />

Telearbeit MM-EIS E-Mail ERP-System<br />

Client-<br />

Multimedia<br />

Server-Architektur<br />

Software<br />

Klassische Informatik<br />

Ebene 1:<br />

Basistechnik<br />

Videokomm.<br />

Datennetze<br />

Komm.-<br />

protokolle<br />

Betriebssysteme<br />

(verteilte)<br />

Datenbank<br />

Speichertechnik<br />

Hardware<br />

Prozessoren<br />

Basisfunktionalitäten Kommunikation Verarbeitung<br />

Speicherung<br />

Quelle: Krcmar, <strong>Informationsmanagement</strong>, 2003, S. 177<br />

InfoMan SS 2004 - Folie 2<br />

© Prof. Dr. H. Krcmar

Dimensionen der <strong>IKT</strong>-Ebenen<br />

nach Nähe zur Basistechnik<br />

Unternehmerische<br />

Erf olgsf aktoren<br />

Geschäft<br />

Geschäftsfunktionen<br />

Geschäftsobjekte<br />

Organisation<br />

Applikationstypen<br />

Office Führung Entw urf<br />

Administration<br />

Knowhow<br />

Prozesssteuerung<br />

Applikation<br />

Applikationsschnittstelle<br />

Informationsverwaltung<br />

Informationsverarbeitung<br />

Benutzerschnittstelle<br />

Informationstechnik<br />

Informationstechnik<br />

Quelle: Krcmar, <strong>Informationsmanagement</strong>, 2003, S. 211<br />

InfoMan SS 2004 - Folie 3<br />

© Prof. Dr. H. Krcmar

Dimensionen der <strong>IKT</strong>-Ebenen<br />

nach Produktnähe<br />

Applikation<br />

Systemhaus<br />

Technikbündel<br />

Systemintegrator<br />

Basistechnik<br />

Hardware- und Software-<br />

Hersteller<br />

Ebene<br />

Konzepte<br />

Produkte<br />

Marktpartner<br />

Quelle: Krcmar: <strong>Informationsmanagement</strong>, 2003, S. 213<br />

InfoMan SS 2004 - Folie 4<br />

© Prof. Dr. H. Krcmar

Total Cost of Ownership (TCO)<br />

Problemstellung<br />

Die Gesamtkosten einer DV gehen über die budgetierten Kosten<br />

hinaus. Der Anteil nicht-budgetierter Kosten beträgt nach<br />

Schätzungen zwischen 23% und 46% der Gesamtkosten<br />

Ziel TCO<br />

Methode (Gartner Group) zur Ermittlung der tatsächlichen aus einer<br />

DV Investition resultierenden Belastungen durch die Identifikation<br />

nicht-budgetierter Kosten<br />

Methode<br />

-Ganzheitliche Betrachtung von Investitionsentscheidungen<br />

über den gesamten Lebenszyklus einer DV Investition<br />

-Cost - Assessment<br />

InfoMan SS 2004 - Folie 5<br />

© Prof. Dr. H. Krcmar

<strong>IKT</strong>-Kostenarten<br />

Budgetierte Kosten<br />

Software-Entwicklung<br />

Entwicklung/ Anpassung; Personal-/Sach-<br />

/Gemeinkosten; Analyse/ Design/ Implementierung<br />

Kommunikation<br />

LAN/WAN; Personal-/Sach-/Gemeinkosten;<br />

passive/ aktive Komponenten<br />

Hard- und Software<br />

Abschreibung/ Leasing; Entsorgung; Client/ Server;<br />

Administration/ Entwicklung/ Betrieb<br />

Support<br />

Help Desk; Personal-/ Sach-/ Gemeinkosten;<br />

intern/ extern; Adimistration/ Einkauf; Schulung<br />

Systembetrieb und –management<br />

System-/Ressourcenverwaltung; Installation;<br />

Optimierung; Instandhaltung<br />

Quelle: Krcmar: <strong>Informationsmanagement</strong>, 2003, S. 214<br />

InfoMan SS 2004 - Folie 6<br />

© Prof. Dr. H. Krcmar<br />

Nicht-budgetierte Kosten<br />

Negative Produktivitätseffekte durch<br />

Antwortzeiten; Bearbeitungszeiten; Rüstzeiten;<br />

Motivation; Ergonomie<br />

Ausfall<br />

geplante Unterbrechungen während Arbeitszeit;<br />

ungeplante Unterbrechungen; verzögerte<br />

Problembehandlung<br />

Endbenutzer<br />

Peer-Support; unproduktives Konfigurieren; dezentrale<br />

Entwicklung/ Anpassung; Qualifizierung

<strong>Vorlesung</strong>: <strong>Informationsmanagement</strong><br />

<strong>LE</strong> 7: <strong>IKT</strong>-<strong>Management</strong><br />

Gliederung:<br />

6. <strong>Management</strong> der Informations- und<br />

Kommunikationstechnik<br />

E. <strong>Management</strong> von Technikbündeln<br />

F. <strong>Management</strong> der Aneignung von <strong>IKT</strong><br />

G. <strong>IKT</strong> und Sicherheit<br />

H. <strong>Management</strong>prozess der <strong>IKT</strong><br />

Lernziele:<br />

Sie kennen Aufgabenstellung und<br />

Herangehensweisen des <strong>Management</strong>s<br />

von Technikbündeln und ein<br />

Modell zur <strong>IKT</strong>-Beobachtung und<br />

–Strategiegestaltung. Sie kennen<br />

ein Phasenmodell der Technikassimilation<br />

und verschiedene<br />

Ansätze zur Untersuchung der<br />

Technik-Organisation-Wechselwirkung.<br />

Sie können die Aufgabenstellungen<br />

und Vorgehensweisen<br />

des <strong>Management</strong>s der Sicherheit<br />

am praktischen Beispiel darstellen<br />

und kennen den <strong>Management</strong>prozess<br />

der <strong>IKT</strong>.<br />

InfoMan SS 2004 - Folie 7<br />

© Prof. Dr. H. Krcmar

Ein Modell der Technikauswirkungen<br />

Technische<br />

Entwicklungen<br />

der Software<br />

Technische<br />

Entwicklungen<br />

der Hardware<br />

Funktionen der <strong>IKT</strong><br />

Speicherung Verarbeitung<br />

Kommunikation<br />

Trends für <strong>IKT</strong> Anwendungen<br />

L<br />

e<br />

i<br />

s<br />

t<br />

u<br />

n<br />

g<br />

Kapazität<br />

Qualität<br />

Stückkosten<br />

Umfang<br />

Umfang der<br />

der<br />

System-<br />

Datenbasis<br />

Funktionen<br />

Benutzer-<br />

Angemessenfreundlichheit<br />

der Daten<br />

keit<br />

Kosten der<br />

Kosten per<br />

Daten-<br />

-Nutzer<br />

verwaltung<br />

-Transaktion<br />

Größe des<br />

Netzwerks,<br />

Population<br />

Angemessenheit<br />

der<br />

Medien<br />

Kosten per<br />

-Nachricht<br />

-Nutzer<br />

Quelle: Krcmar: <strong>Informationsmanagement</strong>, 2003, S. 217<br />

InfoMan SS 2004 - Folie 8<br />

© Prof. Dr. H. Krcmar

Technikassimilation: Stage Theory<br />

Growth processes<br />

Applications<br />

Portfolio<br />

DP Organization<br />

Functional<br />

cost reduction<br />

applications<br />

Specialization<br />

for technological<br />

learning<br />

Proliferation<br />

User-oriented<br />

programmers<br />

Upgrade documentation<br />

and re-<br />

applications using<br />

Retrofitting existing<br />

structuring of existing<br />

applications<br />

data base<br />

technology<br />

Middle<br />

management<br />

Establish computer<br />

utility and user<br />

account teams<br />

Organization<br />

Integration of<br />

applications<br />

Data<br />

administration<br />

Application integration<br />

"mirroring"<br />

information flows<br />

Data resource<br />

<strong>Management</strong><br />

DP planning<br />

and control<br />

Lax<br />

More lax<br />

Formalized<br />

planning<br />

and control<br />

Tailored planning<br />

and control<br />

systems<br />

Shared data<br />

and common<br />

systems<br />

Data resource<br />

strategic planning<br />

User awareness<br />

"Hands off"<br />

Superficially<br />

enthusiastic<br />

Arbitrarily held<br />

accountable<br />

Effectively<br />

accountable<br />

Accountability<br />

learning<br />

Acceptance of joint<br />

user and data processing<br />

accountability<br />

Level of<br />

DP expenditures<br />

Stage I<br />

Initiation<br />

Stage II<br />

Contagion<br />

Stage III<br />

Control<br />

Stage IV<br />

Integration<br />

• Wird heute eher als Theorie der Technikassimilation interpretiert<br />

• Computerära (1-3) und Ära der Daten (4-6)<br />

• Vorhersagekraft begrenzt, Analyse trägt allerdings zum Verständnis bei<br />

Quelle: Nolan, 1979, S. 117; Cash, 1992, S. 116,<br />

in: Krcmar: <strong>Informationsmanagement</strong>, 2003, S. 220<br />

InfoMan SS 2004 - Folie 9<br />

© Prof. Dr. H. Krcmar<br />

Stage V<br />

Data<br />

administration<br />

Stage VI<br />

Maturity

Wirkungszusammenhang<br />

Technik - Organisation<br />

Fragestellung: Beeinflusst Technik die Organisation oder die<br />

Organisation die Technik oder gibt es eine gegenseitige<br />

Beeinflussung?<br />

• Diffusionstheorie (Rogers)<br />

Gegenstand: Verbreitungsprozess von Neuerungen; Diffusionsprozess als<br />

Marktphänomen<br />

• Strukturationstheorie (Giddens)<br />

Veränderung sozialer Systeme durch Entscheidungsprozesse; Regeln und<br />

Ressourcen als Strukturen; Orlikowski: Organisation als relevante soziale Entität;<br />

Informationstechnik, institutionelle Ressourcen und Regeln als<br />

Untersuchungsobjekte (Schwabe)<br />

• Kontigenzansätze (Galbraith, Kieser/Kubicek)<br />

Technik wird für eine Organisation als starr und unveränderbar angesehen<br />

Quelle: Krcmar: <strong>Informationsmanagement</strong>, 2003, S. 221f<br />

InfoMan SS 2004 - Folie 10<br />

© Prof. Dr. H. Krcmar

<strong>Vorlesung</strong>: <strong>Informationsmanagement</strong><br />

<strong>LE</strong> 7: <strong>IKT</strong>-<strong>Management</strong><br />

Gliederung:<br />

7. <strong>Management</strong> der Informations- und<br />

Kommunikationstechnik<br />

E. <strong>Management</strong> von Technikbündeln<br />

F. <strong>Management</strong> der Aneignung von <strong>IKT</strong><br />

G. <strong>IKT</strong> und Sicherheit<br />

H. <strong>Management</strong>prozess der <strong>IKT</strong><br />

Lernziele:<br />

Sie kennen Aufgabenstellung und<br />

Herangehensweisen des <strong>Management</strong>s<br />

von Technikbündeln und ein<br />

Modell zur <strong>IKT</strong>-Beobachtung und<br />

–Strategiegestaltung. Sie kennen<br />

ein Phasenmodell der Technikassimilation<br />

und verschiedene<br />

Ansätze zur Untersuchung der<br />

Technik-Organisation-Wechselwirkung.<br />

Sie können die Aufgabenstellungen<br />

und Vorgehensweisen<br />

des <strong>Management</strong>s der Sicherheit<br />

am praktischen Beispiel darstellen<br />

und kennen den <strong>Management</strong>prozess<br />

der <strong>IKT</strong>.<br />

InfoMan SS 2004 - Folie 11<br />

© Prof. Dr. H. Krcmar

<strong>IKT</strong> und Sicherheit<br />

• „Informationssicherheit umfasst den Schutz sämtlicher Informationen<br />

– unabhängig vom Informationsträger – bei Verarbeitung,<br />

Speicherung und Transport sowie den Schutz aller technischen und<br />

organisatorischen Methoden und Hilfsmittel, welche dazu eingesetzt<br />

werden.“ (Pongratz 1998, in: Krcmar, 2003, <strong>Informationsmanagement</strong>, S. 225)<br />

• mögliche Formen der Beeinträchtigung:<br />

• technische Unzulänglichkeiten<br />

• bewusstes oder unbewusstes menschliches Fehlverhalten<br />

• höhere Gewalt<br />

• Havarien<br />

Quelle: Krcmar: <strong>Informationsmanagement</strong>, 2003, S. 225<br />

InfoMan SS 2004 - Folie 12<br />

© Prof. Dr. H. Krcmar

Sicherheitszielsetzungen<br />

• Vertraulichkeit gegenüber unbefugter Einsichtnahme und<br />

Manipulation<br />

• Unveränderbarkeit der übertragenen Daten<br />

• Authentizität des Senders und Empfängers<br />

• Verbindlichkeit bzw. Beweisbarkeit einer Kommunikation<br />

Quelle: Krcmar: <strong>Informationsmanagement</strong>, 2003, S. 226<br />

InfoMan SS 2004 - Folie 13<br />

© Prof. Dr. H. Krcmar

Sicherheitsprotokolle<br />

Internet Schicht OSI Schicht Sicherheitsprotokoll<br />

Anwendung Anwendung SET, S-HTTP, Digitale Signatur, Pretty<br />

Good Privacy (PGP), HTTPS, PEM,<br />

S/MIME, HBCI, SSH<br />

Darstellung<br />

Sitzung<br />

Transport Transport SSL, TLS, WTLS<br />

Netz Netz IPsec, IPv6, IKE<br />

Subnetz Sicherung CHAP, ECP, EAP<br />

Bitübertragung<br />

Quelle: Krcmar: <strong>Informationsmanagement</strong>, 2003, S. 226<br />

InfoMan SS 2004 - Folie 14<br />

© Prof. Dr. H. Krcmar

Kryptographische Verfahren<br />

• Stärke des Verfahrens<br />

• starke Verfahren: komplexer Schlüssel, kann von Dritten nur mit<br />

unvertretbar hohem Aufwand rückübersetzt werden<br />

• schwache Verfahren: geringes Schlüsselniveau, kann von Dritten<br />

mit rel. niedrigem Aufwand rückübersetzt werden<br />

• Symmetrie des Verschlüsselungsverfahrens<br />

• symmetrische Verschlüsselung: Schlüssel zum Ver- und<br />

Entschlüsseln sind identisch<br />

• asymmetrische Verschlüsselung: unterschiedliche private und<br />

öffentliche Schlüssel<br />

• elektronische Signatur<br />

Quelle: Krcmar: <strong>Informationsmanagement</strong>, 2003, S. 226f<br />

InfoMan SS 2004 - Folie 15<br />

© Prof. Dr. H. Krcmar

elektronische Signatur<br />

Quelle: Krcmar: <strong>Informationsmanagement</strong>, 2003, S. 227<br />

InfoMan SS 2004 - Folie 16<br />

© Prof. Dr. H. Krcmar

<strong>Management</strong> der Sicherheit<br />

• Strukturierung durch Rahmenarchitekturen wie bspw. IT-<br />

Grundschutzhandbuch (BSI), Common Criteria (ISO<br />

15408)<br />

• Bezugsobjekte sind:<br />

• die ganze Organisation im Fall der Empfehlungen für die<br />

Grundsicherheit für Organisationen des<br />

Grundschutzhandbuchs<br />

• IT-Produkte oder Systeme im Fall der Common Criteria<br />

Quelle: Krcmar: <strong>Informationsmanagement</strong>, 2003, S. 229<br />

InfoMan SS 2004 - Folie 17<br />

© Prof. Dr. H. Krcmar

IT-Sicherheitsprozess nach<br />

Grundschutzhandbuch<br />

Initiierung des IT-Sicherheitsprozesses:<br />

- Erstellung einer IT-Sicherheitsleitlinie<br />

- Einrichtung des IT-Sicherheitsmanagements<br />

Erstellung eines IT-Sicherheitskonzepts<br />

Umsetzung:<br />

Realisierung fehlender Maßnahmen in den<br />

Bereichen Infrastruktur, Organisation, Personal,<br />

Technik, Kommunikation und Notfallvorsorge,<br />

insbesondere<br />

- Sensibilisierung für IT-Sicherheit<br />

- Schulung zur IT-Sicherheit<br />

Aufrechterhaltung im laufenden Betrieb<br />

Quelle: Krcmar: <strong>Informationsmanagement</strong>, 2003, S. 230<br />

InfoMan SS 2004 - Folie 18<br />

© Prof. Dr. H. Krcmar

Evaluationsverfahren nach den<br />

Common Criteria<br />

EVG<br />

entwickeln<br />

entwicklen<br />

Sicherheits-<br />

-<br />

-<br />

anforderungen<br />

Evaluations-<br />

-<br />

--<br />

methodologie<br />

ogi<br />

e<br />

Evaluations-<br />

-<br />

--<br />

schema<br />

a<br />

Evaluations-<br />

-<br />

--<br />

kriterien<br />

n<br />

EVG und<br />

Evaluations-<br />

-<br />

--<br />

nachwei isisisis<br />

se<br />

e<br />

EVG<br />

evaluieren<br />

evaluieren<br />

Evaluations-<br />

-<br />

ergebnisse<br />

Rückmeldung<br />

Betrieb<br />

des<br />

EVG<br />

Quelle: Krcmar:<br />

<strong>Informationsmanagement</strong>,<br />

2003, S. 232<br />

InfoMan SS 2004 - Folie 19<br />

© Prof. Dr. H. Krcmar

<strong>Vorlesung</strong>: <strong>Informationsmanagement</strong><br />

<strong>LE</strong> 7: <strong>IKT</strong>-<strong>Management</strong><br />

Gliederung:<br />

7. <strong>Management</strong> der Informations- und<br />

Kommunikationstechnik<br />

E. <strong>Management</strong> von Technikbündeln<br />

F. <strong>Management</strong> der Aneignung von <strong>IKT</strong><br />

G. <strong>IKT</strong> und Sicherheit<br />

H. <strong>Management</strong>prozess der <strong>IKT</strong><br />

Lernziele:<br />

Sie kennen Aufgabenstellung und<br />

Herangehensweisen des <strong>Management</strong>s<br />

von Technikbündeln und ein<br />

Modell zur <strong>IKT</strong>-Beobachtung und<br />

–Strategiegestaltung. Sie kennen<br />

ein Phasenmodell der Technikassimilation<br />

und verschiedene<br />

Ansätze zur Untersuchung der<br />

Technik-Organisation-Wechselwirkung.<br />

Sie können die Aufgabenstellungen<br />

und Vorgehensweisen<br />

des <strong>Management</strong>s der Sicherheit<br />

am praktischen Beispiel darstellen<br />

und kennen den <strong>Management</strong>prozess<br />

der <strong>IKT</strong>.<br />

InfoMan SS 2004 - Folie 20<br />

© Prof. Dr. H. Krcmar

Prozess des <strong>IKT</strong>-<strong>Management</strong>s I<br />

<strong>IKT</strong>-Beobachtung<br />

Wahrnehmung<br />

erfolgskritischer<br />

Technik<br />

Schwachstelle<br />

der <strong>IKT</strong>-Infrastruktur<br />

identifiziert<br />

V<br />

Änderung der<br />

Unternehmensstrategie<br />

<strong>IKT</strong>-<br />

Beobachtung<br />

Trends<br />

erfasst<br />

Folgen interner<br />

<strong>IKT</strong>-Nutzung sind<br />

abgeschätzt<br />

V<br />

V<br />

Quelle: Krcmar: <strong>Informationsmanagement</strong>, InfoMan SS 2004 - Folie 21 2003, S. 234<br />

© Prof. Dr. H. Krcmar

Prozess des <strong>IKT</strong>-<strong>Management</strong>s II<br />

<strong>IKT</strong>-Strategie-Gestaltung<br />

V<br />

<strong>IKT</strong>-<br />

Strategie-<br />

Gestaltung<br />

V<br />

<strong>IKT</strong>-<br />

Planung<br />

liegt vor<br />

Infrastruktur-<br />

Planung<br />

abgeschlossen<br />

V<br />

Quelle: Krcmar: <strong>Informationsmanagement</strong>, InfoMan SS 2004 - Folie 22 2003, S. 234<br />

© Prof. Dr. H. Krcmar

Prozess des <strong>IKT</strong>-<strong>Management</strong>s III<br />

<strong>IKT</strong>-Aneignung und <strong>IKT</strong>-Einsatz<br />

<strong>IKT</strong>-<br />

Aneignung<br />

und Einsatz<br />

V<br />

eigene<br />

<strong>IKT</strong>-Lösung<br />

entwickelt<br />

<strong>IKT</strong>-<br />

Beschaffung<br />

abgeschlossen<br />

V<br />

<strong>IKT</strong>- Betrieb<br />

Quelle: Krcmar: <strong>Informationsmanagement</strong>, InfoMan SS 2004 - Folie 23 2003, S. 234<br />

© Prof. Dr. H. Krcmar

Prozess des <strong>IKT</strong>-<strong>Management</strong>s IV<br />

<strong>IKT</strong>-Kontrolle<br />

Änderung der<br />

<strong>IKT</strong>-Nutzung nicht<br />

erforderlich<br />

Inventurdaten von<br />

Bestandsaufnahme<br />

liegen vor<br />

<strong>IKT</strong>-<br />

Nutzungsdaten<br />

ermittelt<br />

V<br />

<strong>IKT</strong>- Kontrolle<br />

V<br />

Quelle: Krcmar: <strong>Informationsmanagement</strong>, InfoMan SS 2004 - Folie 24 2003, S. 234<br />

© Prof. Dr. H. Krcmar

Begriffe zu <strong>LE</strong> 7<br />

1. Technikbündel<br />

2. Technikauswirkungen<br />

3. Phasenmodelle der <strong>IKT</strong>-Assimilation<br />

4. <strong>IKT</strong>-Sicherheit<br />

5. Grundschutzhandbuch<br />

6. asymmetrische Verschlüsselung<br />

InfoMan SS 2004 - Folie 25<br />

© Prof. Dr. H. Krcmar

Literatur<br />

Kernliteratur<br />

Krcmar, H.:<br />

<strong>Informationsmanagement</strong> (2003), S. 209-236<br />

Vertiefungsliteratur<br />

Steinbock, H.-J. (1994): Potentiale der<br />

Informationstechnik: State-of-the-Art und<br />

Trends aus Anwendersicht. Teubner.<br />

InfoMan SS 2004 - Folie 26<br />

© Prof. Dr. H. Krcmar