Vorlesung: Informationsmanagement LE 7: IKT-Management

Vorlesung: Informationsmanagement LE 7: IKT-Management

Vorlesung: Informationsmanagement LE 7: IKT-Management

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

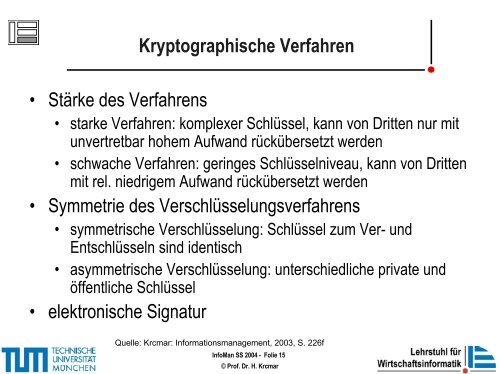

Kryptographische Verfahren<br />

• Stärke des Verfahrens<br />

• starke Verfahren: komplexer Schlüssel, kann von Dritten nur mit<br />

unvertretbar hohem Aufwand rückübersetzt werden<br />

• schwache Verfahren: geringes Schlüsselniveau, kann von Dritten<br />

mit rel. niedrigem Aufwand rückübersetzt werden<br />

• Symmetrie des Verschlüsselungsverfahrens<br />

• symmetrische Verschlüsselung: Schlüssel zum Ver- und<br />

Entschlüsseln sind identisch<br />

• asymmetrische Verschlüsselung: unterschiedliche private und<br />

öffentliche Schlüssel<br />

• elektronische Signatur<br />

Quelle: Krcmar: <strong>Informationsmanagement</strong>, 2003, S. 226f<br />

InfoMan SS 2004 - Folie 15<br />

© Prof. Dr. H. Krcmar