- Seite 1 und 2:

Grundlagen der Sicherheit in Netzen

- Seite 3 und 4:

Überblick Einführung und historis

- Seite 5 und 6:

Historie Crytpologie benötigt nich

- Seite 7 und 8:

Prinzipien der Verschlüsselung sym

- Seite 9 und 10:

Steganographie Idee: Nachrichten in

- Seite 11 und 12:

Moderne Steganographie Moderne Verf

- Seite 13 und 14:

Cryptographische Systeme (Wätjen)

- Seite 15 und 16:

Anforderungen bei Geheimhaltung bzw

- Seite 17 und 18:

Perfekte Geheimhaltung Vereinbarung

- Seite 19 und 20:

Perfekte Geheimhaltung (3): Caesar

- Seite 21 und 22:

Transposition, Beispiele (2) Beispi

- Seite 23 und 24:

Erkennen einer Transpositionschiffr

- Seite 25 und 26:

Einfache Substitution Sind A das Kl

- Seite 27 und 28:

Probleme bei einfacher Substitution

- Seite 29 und 30:

Homophone Substitution (2) Beispiel

- Seite 31 und 32:

Kapitel 3 Zahlentheoretische Grundl

- Seite 33 und 34:

Gauß über Zahlentheorie. . . Carl

- Seite 35 und 36:

Zahlenmengen N Menge der natürlich

- Seite 37 und 38:

Primzahlen Definition Eine Zahl p

- Seite 39 und 40:

Teilbarkeit und Kongruenz Definitio

- Seite 41 und 42:

Restklassenrechnung (2) Definition

- Seite 43 und 44:

Schnelle Exponentiation Die naive B

- Seite 45 und 46:

Schnelle Exponentiation in Pseudoco

- Seite 47 und 48:

Existenz multiplikativer Inverser S

- Seite 49 und 50:

Euler’sche ϕ -Funktion Definitio

- Seite 51 und 52:

Folgerungen aus dem Satz von Euler

- Seite 53 und 54:

Schnellere Inversenberechnung: Eukl

- Seite 55 und 56:

Erweiterung zur Berechnung des Inve

- Seite 57 und 58:

Der Fall ggT(a, n) ≠ 1 Veranschau

- Seite 59 und 60:

Kapitel 4 Moderne symmetrische Verf

- Seite 61 und 62:

Überblick Prinzipien in modernen s

- Seite 63 und 64:

Bitweise Verschlüsselung Bisherige

- Seite 65 und 66:

Strom- vs. Blockchiffrierung Stromc

- Seite 67 und 68:

Feistel-Netzwerke . . . bilden die

- Seite 69 und 70:

Geschichte von DES DES: Data Encryp

- Seite 71 und 72: Erzeugung der Rundenschlüssel: Üb

- Seite 73 und 74: Das Ergebnis nach Iterationsschritt

- Seite 75 und 76: Die initiale Permutation und ihr In

- Seite 77 und 78: Die Funktion f , Details B 1 B 2 ·

- Seite 79 und 80: S-Boxen Eingabe: 6-Bit Block B = b

- Seite 81 und 82: Anmerkungen zum Design des DES-Verf

- Seite 83 und 84: Die DES Dechiffrierung. . . T IP L

- Seite 85 und 86: Größte Schwäche von DES. . . . .

- Seite 87 und 88: Überblick Prinzipien in modernen s

- Seite 89 und 90: Modus: Electronic Code Book (ECB) K

- Seite 91 und 92: Modus: Cipher Block Chaining (CBC)

- Seite 93 und 94: Eigenschaften von CBC Korrektheit i

- Seite 95 und 96: Modus: Counter (CTR) Idee: n-Bit Z

- Seite 97 und 98: Advanced Encryption Standard (AES)

- Seite 99 und 100: Verlauf der Auswahl 1998/1999: 15 V

- Seite 101 und 102: Einsatzgebiete von AES IEEE 802.11i

- Seite 103 und 104: Rechenoperationen in GF(2 8 ) Addit

- Seite 105 und 106: AES: Ablauf S. Ransom + J. Koslowsk

- Seite 107 und 108: AES: Weitere Bemerkungen Shift Rows

- Seite 109 und 110: Details: Substitute Bytes S-Box, Su

- Seite 111 und 112: Details: SubBytes - Inverse S-Box I

- Seite 113 und 114: Details: MixColumn Operiert separat

- Seite 115 und 116: Details: AddRoundKey Bitweises XOR

- Seite 117 und 118: Literatur Dietmar Wätjen: Kryptogr

- Seite 119 und 120: Verteilung geheimer Schlüssel Prob

- Seite 121: Schlüsselverteilzentren Populäre

- Seite 125 und 126: Protokoll für digitale Verschlüss

- Seite 127 und 128: Kombination: Geheimhaltung + Authen

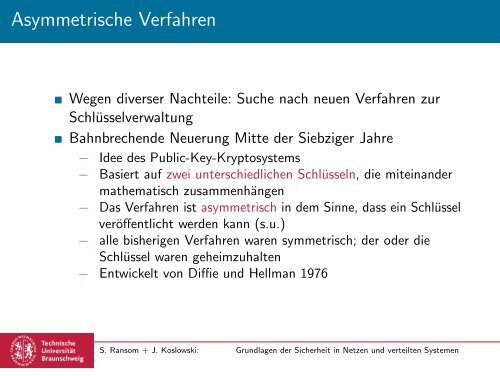

- Seite 129 und 130: Anforderungen an einen Algorithmus

- Seite 131 und 132: One-Way Functions Diese Anforderung

- Seite 133 und 134: RSA 1977 wurde der erste Algorithmu

- Seite 135 und 136: Schlüsselerzeugung für RSA Zusamm

- Seite 137 und 138: RSA-Signaturverfahren Zusammenfassu

- Seite 139 und 140: Warum funktionert das RSA-Verfahren

- Seite 141 und 142: Geheimhaltung + Authentizität bei

- Seite 143 und 144: Faktorisierung und Sicherheit von R

- Seite 145 und 146: Fortschritte bei Faktorisierung 197

- Seite 147 und 148: Primzahltests - Sieb des Erathosthe

- Seite 149 und 150: Verbesserung von Rabin-Miller (1976

- Seite 151 und 152: Analyse Satz (5.4) Der obige Algori

- Seite 153 und 154: Literatur Dietmar Wätjen: Kryptogr

- Seite 155 und 156: Überblick Motivation Authentifizie

- Seite 157 und 158: Motivation (2) Unter Authentifizier

- Seite 159 und 160: Symmetrische Nachrichtenverschlüss

- Seite 161 und 162: Asymmetrische Nachrichtenverschlüs

- Seite 163 und 164: Gängige Anwendungsvarianten (1) a

- Seite 165 und 166: Gängige Anwendungen (2) d e f Nach

- Seite 167 und 168: Auswahl des Verfahrens Wenn Vertrau

- Seite 169 und 170: Anforderungen an Hash-Funktionen (2

- Seite 171 und 172: MD5 Entwickelt von Ronald Rivest un

- Seite 173 und 174:

SHA-512 Überblick Verarbeitet 1024

- Seite 175 und 176:

SHA-512 Kompressionsfunktion F Bild

- Seite 177 und 178:

SHA-512: Message Schedule und Konst

- Seite 179 und 180:

Message Authentication Codes (MACs)

- Seite 181 und 182:

Anforderungen an MAC-Funktionen Ein

- Seite 183 und 184:

Warum MAC? Wenn MAC ähnlich funkti

- Seite 185 und 186:

Konkrete MACs (2) MACs aus Hashfunk

- Seite 187 und 188:

Gewünschte Eigenschaften Der Autor

- Seite 189 und 190:

Direct Digital Signature Nur zwisch

- Seite 191 und 192:

Digital Signature Standard FIPS-186

- Seite 193 und 194:

DSA - Mathematische Grundlagen Defi

- Seite 195 und 196:

Gegenüberstellung: RSA vs DSS priv

- Seite 197 und 198:

Kapitel 7 Schlüsselaustausch und Z

- Seite 199 und 200:

Problemstellung Soll man den symmet

- Seite 201 und 202:

Diffie-Hellman: Mathematische Grund

- Seite 203 und 204:

Algorithmus von Shanks für k mit g

- Seite 205 und 206:

Das Diffie-Hellman-Verfahren Protok

- Seite 207 und 208:

Abhilfe gegen Man-in-the-Middle Ali

- Seite 209 und 210:

Protokoll 8.7 (Station-to-Station)

- Seite 211 und 212:

Anwendung von DH: Das ElGamal Verfa

- Seite 213 und 214:

Anwendung von DH: Das ElGamal Verfa