German (PDF) - Center for Security Studies (CSS) - ETH Zürich

German (PDF) - Center for Security Studies (CSS) - ETH Zürich

German (PDF) - Center for Security Studies (CSS) - ETH Zürich

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

Die starke Zentralisierung aller Aufgaben im Bereich der In<strong>for</strong>mationssicherung bringt einige Vorteile.<br />

Die Verantwortung für alle Aufgaben im Bereich der In<strong>for</strong>mationssicherung liegt bei einer Behörde, was<br />

eine klare Rechenschaftszuordnung ermöglicht. Dies kann insbesondere die Öffentlichkeitsarbeit erleichtern,<br />

weil stets klar ist, wer für Fragen der In<strong>for</strong>mationssicherung zuständig ist. Zudem garantiert die<br />

Schaffung einer IT-Sicherheitsbehörde eine gewisse Kontinuität und Stabilität der Strukturen und verhindert<br />

Doppelspurigkeit.<br />

Die grosse Schwäche dieses Modells ist der hohe Aufwand, der auf staatlicher Seite betrieben werden<br />

muss. Weil In<strong>for</strong>mationssicherung viele verschiedene Aufgaben umfasst, müssen zahlreiche Abteilungen<br />

geschaffen werden, was ein grosser Bedarf an Personal bedeutet. Das Modell der IT-Sicherheitsbehörde ist<br />

daher sehr ressourcenintensiv. Eine weitere Schwäche besteht darin, dass die Zusammenarbeit mit dem<br />

privaten Sektor in diesem Modell nur eine marginale Rolle spielt und wenn überhaupt, dann nur auf untergeordneter<br />

Stufe stattfindet. Diese fehlende Institutionalisierung der Zusammenarbeit erschwert den<br />

Zugang der einzelnen Abteilungen zu potentiell wertvollen In<strong>for</strong>mationen aus dem Privatsektor. Angesichts<br />

einer starken, zentralen Behörde für In<strong>for</strong>mationssicherung besteht auch die Gefahr, dass der Privatsektor<br />

die Verantwortung für die Aufgaben in diesem Bereich an den Staat auszulagern versucht.<br />

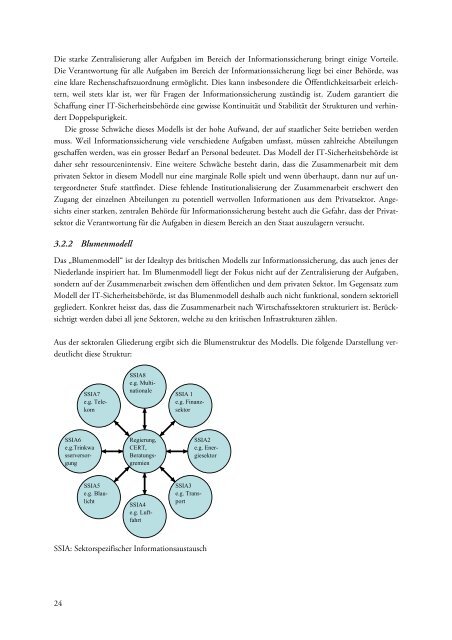

3.2.2 Blumenmodell<br />

Das „Blumenmodell“ ist der Idealtyp des britischen Modells zur In<strong>for</strong>mationssicherung, das auch jenes der<br />

Niederlande inspiriert hat. Im Blumenmodell liegt der Fokus nicht auf der Zentralisierung der Aufgaben,<br />

sondern auf der Zusammenarbeit zwischen dem öffentlichen und dem privaten Sektor. Im Gegensatz zum<br />

Modell der IT-Sicherheitsbehörde, ist das Blumenmodell deshalb auch nicht funktional, sondern sektoriell<br />

gegliedert. Konkret heisst das, dass die Zusammenarbeit nach Wirtschaftssektoren strukturiert ist. Berücksichtigt<br />

werden dabei all jene Sektoren, welche zu den kritischen Infrastrukturen zählen.<br />

Aus der sektoralen Gliederung ergibt sich die Blumenstruktur des Modells. Die folgende Darstellung verdeutlicht<br />

diese Struktur:<br />

SSIA7<br />

e.g. Telekom<br />

SSIA8<br />

e.g. Multinationale<br />

SSIA 1<br />

e.g. Finanzsektor<br />

SSIA6<br />

e.g.Trinkwa<br />

sserversorgung<br />

Regierung,<br />

CERT,<br />

Beratungsgremien<br />

SSIA2<br />

e.g. Energiesektor<br />

SSIA5<br />

e.g. Blaulicht<br />

SSIA4<br />

e.g. Luftfahrt<br />

SSIA3<br />

e.g. Transport<br />

SSIA: Sektorspezifischer In<strong>for</strong>mationsaustausch<br />

24