German (PDF) - Center for Security Studies (CSS) - ETH Zürich

German (PDF) - Center for Security Studies (CSS) - ETH Zürich

German (PDF) - Center for Security Studies (CSS) - ETH Zürich

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

von Nutzen sein können. Deshalb wird der Kundenkreis des GovCERTs auf diese Betreiber kritischer<br />

Infrastrukturen ausgeweitet.<br />

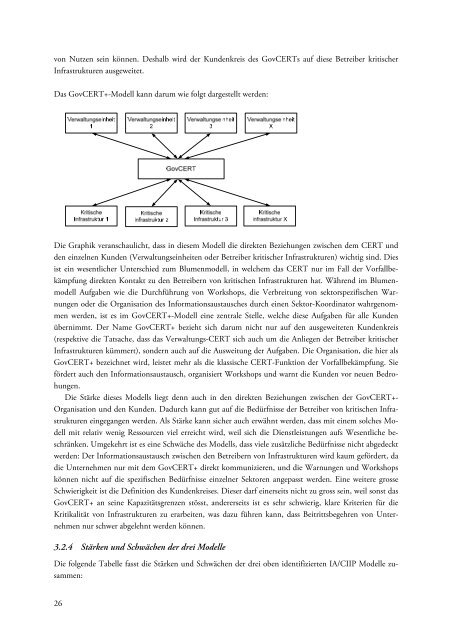

Das GovCERT+-Modell kann darum wie folgt dargestellt werden:<br />

Die Graphik veranschaulicht, dass in diesem Modell die direkten Beziehungen zwischen dem CERT und<br />

den einzelnen Kunden (Verwaltungseinheiten oder Betreiber kritischer Infrastrukturen) wichtig sind. Dies<br />

ist ein wesentlicher Unterschied zum Blumenmodell, in welchem das CERT nur im Fall der Vorfallbekämpfung<br />

direkten Kontakt zu den Betreibern von kritischen Infrastrukturen hat. Während im Blumenmodell<br />

Aufgaben wie die Durchführung von Workshops, die Verbreitung von sektorspezifischen Warnungen<br />

oder die Organisation des In<strong>for</strong>mationsaustausches durch einen Sektor-Koordinator wahrgenommen<br />

werden, ist es im GovCERT+-Modell eine zentrale Stelle, welche diese Aufgaben für alle Kunden<br />

übernimmt. Der Name GovCERT+ bezieht sich darum nicht nur auf den ausgeweiteten Kundenkreis<br />

(respektive die Tatsache, dass das Verwaltungs-CERT sich auch um die Anliegen der Betreiber kritischer<br />

Infrastrukturen kümmert), sondern auch auf die Ausweitung der Aufgaben. Die Organisation, die hier als<br />

GovCERT+ bezeichnet wird, leistet mehr als die klassische CERT-Funktion der Vorfallbekämpfung. Sie<br />

fördert auch den In<strong>for</strong>mationsaustausch, organisiert Workshops und warnt die Kunden vor neuen Bedrohungen.<br />

Die Stärke dieses Modells liegt denn auch in den direkten Beziehungen zwischen der GovCERT+-<br />

Organisation und den Kunden. Dadurch kann gut auf die Bedürfnisse der Betreiber von kritischen Infrastrukturen<br />

eingegangen werden. Als Stärke kann sicher auch erwähnt werden, dass mit einem solches Modell<br />

mit relativ wenig Ressourcen viel erreicht wird, weil sich die Dienstleistungen aufs Wesentliche beschränken.<br />

Umgekehrt ist es eine Schwäche des Modells, dass viele zusätzliche Bedürfnisse nicht abgedeckt<br />

werden: Der In<strong>for</strong>mationsaustausch zwischen den Betreibern von Infrastrukturen wird kaum gefördert, da<br />

die Unternehmen nur mit dem GovCERT+ direkt kommunizieren, und die Warnungen und Workshops<br />

können nicht auf die spezifischen Bedürfnisse einzelner Sektoren angepasst werden. Eine weitere grosse<br />

Schwierigkeit ist die Definition des Kundenkreises. Dieser darf einerseits nicht zu gross sein, weil sonst das<br />

GovCERT+ an seine Kapazitätsgrenzen stösst, andererseits ist es sehr schwierig, klare Kriterien für die<br />

Kritikalität von Infrastrukturen zu erarbeiten, was dazu führen kann, dass Beitrittsbegehren von Unternehmen<br />

nur schwer abgelehnt werden können.<br />

3.2.4 Stärken und Schwächen der drei Modelle<br />

Die folgende Tabelle fasst die Stärken und Schwächen der drei oben identifizierten IA/CIIP Modelle zusammen:<br />

26