Sicherheit im Rechenzentrum - Informationsdienst IT-Grundschutz

Sicherheit im Rechenzentrum - Informationsdienst IT-Grundschutz

Sicherheit im Rechenzentrum - Informationsdienst IT-Grundschutz

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

Management und Wissen<br />

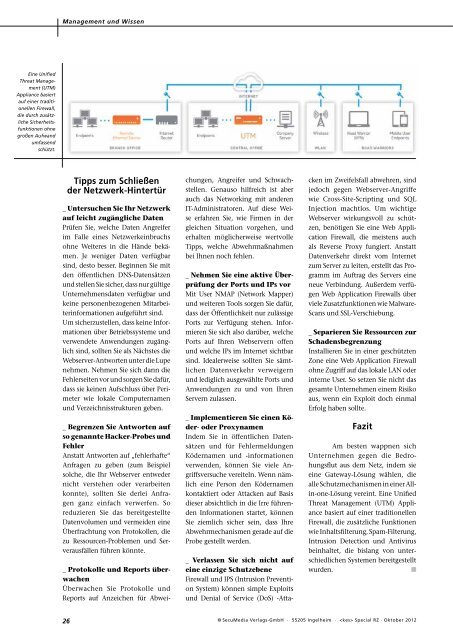

Eine Unified<br />

Threat Management<br />

(UTM)<br />

Appliance basiert<br />

auf einer traditionellen<br />

Firewall,<br />

die durch zusätzliche<br />

<strong>Sicherheit</strong>sfunktionen<br />

ohne<br />

großen Aufwand<br />

umfassend<br />

schützt.<br />

Tipps zum Schließen<br />

der Netzwerk-Hintertür<br />

_ Untersuchen Sie Ihr Netzwerk<br />

auf leicht zugängliche Daten<br />

Prüfen Sie, welche Daten Angreifer<br />

<strong>im</strong> Falle eines Netzwerkeinbruchs<br />

ohne Weiteres in die Hände bekämen.<br />

Je weniger Daten verfügbar<br />

sind, desto besser. Beginnen Sie mit<br />

den öffentlichen DNS-Datensätzen<br />

und stellen Sie sicher, dass nur gültige<br />

Unternehmensdaten verfügbar und<br />

keine personenbezogenen Mitarbeiterinformationen<br />

aufgeführt sind.<br />

Um sicherzustellen, dass keine Informationen<br />

über Betriebssysteme und<br />

verwendete Anwendungen zugänglich<br />

sind, sollten Sie als Nächstes die<br />

Webserver-Antworten unter die Lupe<br />

nehmen. Nehmen Sie sich dann die<br />

Fehlerseiten vor und sorgen Sie dafür,<br />

dass sie keinen Aufschluss über Per<strong>im</strong>eter<br />

wie lokale Computernamen<br />

und Verzeichnisstrukturen geben.<br />

_ Begrenzen Sie Antworten auf<br />

so genannte Hacker-Probes und<br />

Fehler<br />

Anstatt Antworten auf „fehlerhafte“<br />

Anfragen zu geben (zum Beispiel<br />

solche, die Ihr Webserver entweder<br />

nicht verstehen oder verarbeiten<br />

konnte), sollten Sie derlei Anfragen<br />

ganz einfach verwerfen. So<br />

reduzieren Sie das bereitgestellte<br />

Datenvolumen und vermeiden eine<br />

Überfrachtung von Protokollen, die<br />

zu Ressourcen-Problemen und Serverausfällen<br />

führen könnte.<br />

_ Protokolle und Reports überwachen<br />

Überwachen Sie Protokolle und<br />

Reports auf Anzeichen für Abweichungen,<br />

Angreifer und Schwachstellen.<br />

Genauso hilfreich ist aber<br />

auch das Networking mit anderen<br />

<strong>IT</strong>-Administratoren. Auf diese Weise<br />

erfahren Sie, wie Firmen in der<br />

gleichen Situation vorgehen, und<br />

erhalten möglicherweise wertvolle<br />

Tipps, welche Abwehrmaßnahmen<br />

bei Ihnen noch fehlen.<br />

_ Nehmen Sie eine aktive Überprüfung<br />

der Ports und IPs vor<br />

Mit User NMAP (Network Mapper)<br />

und weiteren Tools sorgen Sie dafür,<br />

dass der Öffentlichkeit nur zulässige<br />

Ports zur Verfügung stehen. Informieren<br />

Sie sich also darüber, welche<br />

Ports auf Ihren Webservern offen<br />

und welche IPs <strong>im</strong> Internet sichtbar<br />

sind. Idealerweise sollten Sie sämtlichen<br />

Datenverkehr verweigern<br />

und lediglich ausgewählte Ports und<br />

Anwendungen zu und von Ihren<br />

Servern zulassen.<br />

_ Implementieren Sie einen Köder-<br />

oder Proxynamen<br />

Indem Sie in öffentlichen Datensätzen<br />

und für Fehlermeldungen<br />

Ködernamen und -informationen<br />

verwenden, können Sie viele Angriffsversuche<br />

vereiteln. Wenn nämlich<br />

eine Person den Ködernamen<br />

kontaktiert oder Attacken auf Basis<br />

dieser absichtlich in die Irre führenden<br />

Informationen startet, können<br />

Sie ziemlich sicher sein, dass Ihre<br />

Abwehrmechanismen gerade auf die<br />

Probe gestellt werden.<br />

_ Verlassen Sie sich nicht auf<br />

eine einzige Schutzebene<br />

Firewall und IPS (Intrusion Prevention<br />

System) können s<strong>im</strong>ple Exploits<br />

und Denial of Service (DoS) -Attacken<br />

<strong>im</strong> Zweifelsfall abwehren, sind<br />

jedoch gegen Webserver-Angriffe<br />

wie Cross-Site-Scripting und SQL<br />

Injection machtlos. Um wichtige<br />

Webserver wirkungsvoll zu schützen,<br />

benötigen Sie eine Web Application<br />

Firewall, die meistens auch<br />

als Reverse Proxy fungiert. Anstatt<br />

Datenverkehr direkt vom Internet<br />

zum Server zu leiten, erstellt das Programm<br />

<strong>im</strong> Auftrag des Servers eine<br />

neue Verbindung. Außerdem verfügen<br />

Web Application Firewalls über<br />

viele Zusatzfunktionen wie Malware-<br />

Scans und SSL-Verschiebung.<br />

_ Separieren Sie Ressourcen zur<br />

Schadensbegrenzung<br />

Installieren Sie in einer geschützten<br />

Zone eine Web Application Firewall<br />

ohne Zugriff auf das lokale LAN oder<br />

interne User. So setzen Sie nicht das<br />

gesamte Unternehmen einem Risiko<br />

aus, wenn ein Exploit doch einmal<br />

Erfolg haben sollte.<br />

Fazit<br />

Am besten wappnen sich<br />

Unternehmen gegen die Bedrohungsflut<br />

aus dem Netz, indem sie<br />

eine Gateway-Lösung wählen, die<br />

alle Schutzmechanismen in einer Allin-one-Lösung<br />

vereint. Eine Unified<br />

Threat Management (UTM) Appliance<br />

basiert auf einer traditionellen<br />

Firewall, die zusätzliche Funktionen<br />

wie Inhaltsfilterung, Spam-Filterung,<br />

Intrusion Detection und Antivirus<br />

beinhaltet, die bislang von unterschiedlichen<br />

Systemen bereitgestellt<br />

wurden.<br />

n<br />

26<br />

© SecuMedia Verlags-GmbH · 55205 Ingelhe<strong>im</strong> · Special RZ · Oktober 2012