AES - Arbeitsgruppe Theoretische Informatik und IT-Sicherheit

AES - Arbeitsgruppe Theoretische Informatik und IT-Sicherheit

AES - Arbeitsgruppe Theoretische Informatik und IT-Sicherheit

- Keine Tags gefunden...

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

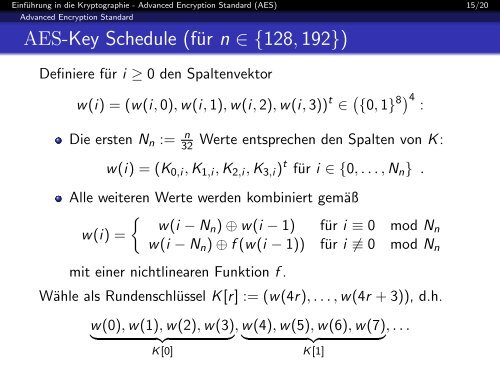

Einführung in die Kryptographie - Advanced Encryption Standard (<strong>AES</strong>) 15/20Advanced Encryption Standard<strong>AES</strong>-Key Schedule (für n ∈ {128, 192})Definiere für i ≥ 0 den Spaltenvektorw(i) = (w(i, 0), w(i, 1), w(i, 2), w(i, 3)) t ∈ ( {0, 1} 8) 4:Die ersten N n := n 32Werte entsprechen den Spalten von K:w(i) = (K 0,i , K 1,i , K 2,i , K 3,i ) t für i ∈ {0, . . . , N n } .Alle weiteren Werte werden kombiniert gemäß{ w(i − Nn ) ⊕ w(i − 1) für i ≡ 0 mod Nw(i) =nw(i − N n ) ⊕ f (w(i − 1)) für i ≢ 0 mod N nmit einer nichtlinearen Funktion f .Wähle als R<strong>und</strong>enschlüssel K[r] := (w(4r), . . . , w(4r + 3)), d.h.w(0), w(1), w(2), w(3) , w(4), w(5), w(6), w(7) , . . .} {{ } } {{ }K[0]K[1]