AES - Arbeitsgruppe Theoretische Informatik und IT-Sicherheit

AES - Arbeitsgruppe Theoretische Informatik und IT-Sicherheit

AES - Arbeitsgruppe Theoretische Informatik und IT-Sicherheit

- Keine Tags gefunden...

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

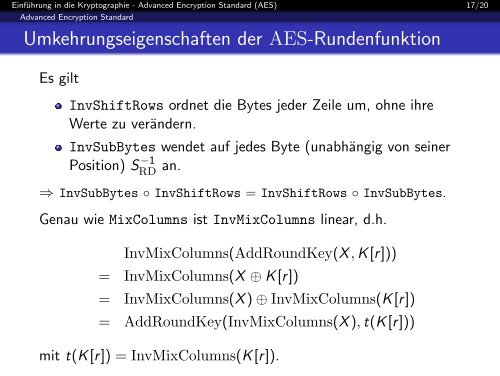

Einführung in die Kryptographie - Advanced Encryption Standard (<strong>AES</strong>) 17/20Advanced Encryption StandardUmkehrungseigenschaften der <strong>AES</strong>-R<strong>und</strong>enfunktionEs giltInvShiftRows ordnet die Bytes jeder Zeile um, ohne ihreWerte zu verändern.InvSubBytes wendet auf jedes Byte (unabhängig von seinerPosition) S −1RD an.⇒ InvSubBytes ◦ InvShiftRows = InvShiftRows ◦ InvSubBytes.Genau wie MixColumns ist InvMixColumns linear, d.h.InvMixColumns(AddRo<strong>und</strong>Key(X , K[r]))= InvMixColumns(X ⊕ K[r])= InvMixColumns(X ) ⊕ InvMixColumns(K[r])= AddRo<strong>und</strong>Key(InvMixColumns(X ), t(K[r]))mit t(K[r]) = InvMixColumns(K[r]).