c't magazin für computer technik 15 vom 1.7.2013 - since

c't magazin für computer technik 15 vom 1.7.2013 - since

c't magazin für computer technik 15 vom 1.7.2013 - since

- Keine Tags gefunden...

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

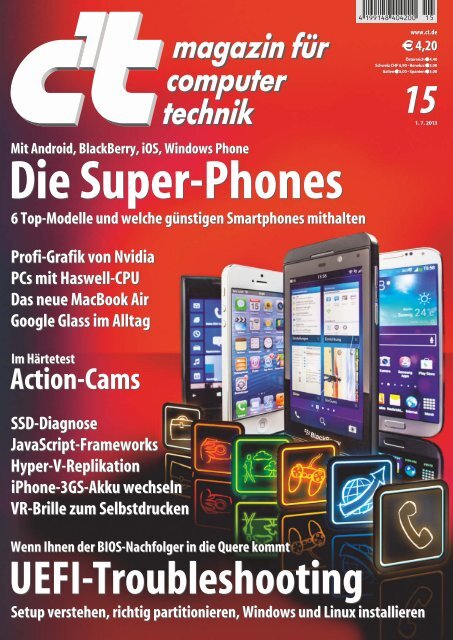

<strong>magazin</strong> für<strong>computer</strong><strong>technik</strong>www.ct.dee 4,20Österreich e 4,40Schweiz CHF 6,90 • Benelux e 5,00Italien e 5,00 • Spanien e 5,00<strong>15</strong>1. 7. 2013Mit Android, BlackBerry, iOS, Windows PhoneDie Super-Phones6 Top-Modelle und welche günstigen Smartphones mithaltenProfi-Grafik von NvidiaPCs mit Haswell-CPUDas neue MacBook AirGoogle Glass im AlltagIm HärtetestAction-CamsSSD-DiagnoseJavaScript-FrameworksHyper-V-ReplikationiPhone-3GS-Akku wechselnVR-Brille zum SelbstdruckenWenn Ihnen der BIOS-Nachfolger in die Quere kommtUEFI-TroubleshootingSetup verstehen, richtig partitionieren, Windows und Linux installieren

aktuellSicherheit: Industrieanlagen weiterhin verwundbar 16Computergrafik: Natur als Vorbild für Algorithmen 18Super<strong>computer</strong>: Die Top500 von der ISC’13 22Prozessorgeflüster: Intel im HPC-Markt allein 24Mobilgeräte: Smartphone mit Zoom, Hybrid-Notebooks 26Apps: Instagram, Office Mobile für iPhone 27Hardware: Mini-Boards, AMD-PC, Grafikkarten 28Server & Storage: Mini-Server, PCIe-SSDs 30Embedded: Haswell-Boards, ARM-Kerne, Windows 31Audio/Video: Videocodec VP9, RTMPE-Download-Verbot 32Peripherie: Touch-Monitor, Datenbrille, flexible OLEDs 34IPv6: Ergebnisse des Intrusion-Detection-Projekts 36Netze: Powerline-Adapter, WLAN-Router 37Anwendungen: 3D-Puppe, Spracherkennung, Raw-Plug-in 383D-Scanner und -Drucker, CAD, Architektur 40CRM, Personal-Einsatzplanung, Teamwork-Suite 42Forschung: Spitzensport, Wearables, Satelliten-Laser 43Internet: Schnüffelskandal, Netzneutralität 46Linux: SCO gegen IBM geht weiter, Debian 7.1 47Sicherheit: CMS-Sicherheit, Android-Trojaner, EMET 4 48Apple: iOS 7, Mavericks, iOS-Gamepads, Apple TV 50Ausbildung: Mikrocontroller-Ferienkurs, duales Studium 51MagazinBesuch bei Facebook: Rechenzentrum am Polarkreis 72Vorsicht, Kunde: Grundgebühr aus heiterem Himmel 74Google Glass im Langzeit-Alltagstest 76Recht: Einsatzbedingungen für Google Analytics 146Bücher: iTunes, Blender, Mediensoziologie 184Story: Sarina von Sean O’Connell 192InternetSpeicherdienst: AudioBox für Musik und Videos 58Surf-Tipps: Reise-Blog, Fotospeicher, IT-Sicherheit 18278Die Super-PhonesDie Crème de la Crème der Smartphones bewältigt für über 500 Euro jedeAufgabe: Surfen, Spielen, Fotografieren … Doch auch halb so teure Modellekönnen vieles genauso gut. Sechs Top-Smartphones im Vergleich mitgünstigen Alternativen.Das neue MacBook Air 62Google Glass im Alltag 76PCs mit Haswell-CPU 94Profi-Grafik von Nvidia 98iPhone-3GS-Akku wechseln 140Hyper-V-Replikation 168JavaScript-Frameworks 174SoftwareLernkartei: Brainyoo mit Cloud-Abgleich 58Foto-Effekte: DxO Filmpack 4 simuliert Analogfilm 583D-Modellierung: SubDivFormer für Android 59Opera Mail als Einzelanwendung 59Figuren-Renderer: Poser 10 und Poser Pro 2014 66Linux: Sprachkonferenz-Software für Gamer 68Spiele: Wargame – AirLand Battle, Night of the Rabbit 1867 Grand Steps – Step 1: What Ancients Begat 187Indie- und Freeware-Tipps 187State of Decay, Game & Wario 188Kinder: Rätsel-App, Leuchtstift fürs iPad 190SSD-DiagnoseFällt eine Solid-State Diskaus, ist der Ärger groß – vorallem, wenn sie wichtigeDaten mit ins Grab nimmt.Das FrühwarnsystemSMART kann Problemeschon im Vorfeld erkennenund liefert weitere interessanteAufschlüsse überZustand und Vergangenheitvon SSDs.<strong>15</strong>2

Action-CamsBewegungen in hohemTempo, Aktivitäten mitRisiko, unter Wasser oderim Schnee: Wo die klassischenCamcorder kneifen,laufen Action-Camszur Höchstform auf. Ihreextreme Weitwinkeloptiksieht alles, und ruckzucksind die besten Stuntsbei YouTube.104Hilfen bei der Kaufentscheidung 104HD-Action-Cams ab 130 Euro im Test 108VR-Brille zum SelbstdruckenEin einfaches Plastikgestell ausdem 3D-Drucker verwandeltdas Android-Handy in eineVirtual-Reality-Maschine:Mit der OpenDive-Brillekönnen Sie in virtuellenWelten umherspazierenund sich dank Headtrackingfrei darin umsehen – in 3D.UEFI-TroubleshootingViele neue Windows-Rechner arbeiten mit UEFI-Firmware, dem Nachfolgerdes uralten BIOS. Sie ermöglicht Windows den Start von 3-TByte-Festplatten,verkompliziert aber Dinge, die mal einfach waren: <strong>vom</strong> Stick booten,Partitionierung ändern, Linux oder ein älteres Windows installieren.11864Lösungen für häufigeUEFI-Probleme 118GPT-Partitionierungunter Windows 124Linux parallel zu Win -dows 8 installieren 128GPT- in MBR-Daten -träger verwandeln 134Crashkurs UEFI:Die Neuerungen 138Hardware27"-Monitor: Samsung S27C450D fürs Büro 52Smartphone: LG Optimus G mit LTE und Android 52Multifunktionsdrucker: Designerstück HP Envy 120 52Android-Autoradio: iCar-Tech Alpha S600 54Handy als Bord<strong>computer</strong>: DriveDeck Sport 54Motorrad-Navi: TomTom Rider 2013 55Audio-Interface für iPad und iPhone: iRig HD 56Grafikkarte: Günstige Radeon HD 7790 für Spieler 56USB-3.0-Festplatte mit großem DRAM-Cache 57USB-3.0-Stick schreibt mit 238 MByte/s 57Notebook: Asus Zenbook UX51VZ mit Super-Auflösung 60MacBook Air: Akkulaufzeit extrem verbessert 62Virtual-Reality-Brille zum Selbstdrucken 64Top-Smartphones und günstige Alternativen 78Komplett-PCs mit Intels Haswell-Prozessoren 94Profi-Grafikkarten: Nvidia Quadro mit Kepler-Power 98Action-Cams: Kaufberatung 104Zehn Modelle ab 130 Euro im Test 108Know-howUEFI: Das bringt der BIOS-Nachfolger 138JavaScript: Frameworks für moderne Webanwendungen 174Trusted Platform Module: Neuerungen des TPM 2.0 178PraxisUEFI-Troubleshooting: Tipps und Tricks 118GPT-Partitionierung unter Windows 124Linux parallel zu Windows 8 installieren 128GPT- in MBR-Datenträger verwandeln 134iPhone 3GS: Akku selbst wechseln 140Hotline: Tipps und Tricks 147FAQ: De-Mail <strong>15</strong>0SSD-Diagnose mit SMART <strong>15</strong>2IPv6-Guide: Firmennetze Schritt für Schritt umstellen <strong>15</strong>6Marktanalyse: Data Mining für Online-Händler <strong>15</strong>8Gmail: Filtern mit mutierten Adressen 162Bonjour: iTunes & Co. über Subnetzgrenzen nutzen 164Virtualisierung: VMs replizieren mit Windows Hyper-V 168Ständige RubrikenEditorial 3Leserforum 10Schlagseite <strong>15</strong>Stellenmarkt 207Inserentenverzeichnis 212Impressum 213Vorschau 214

c’t | SchlagseiteRitsch & Renn, Wienc’t 2013, Heft <strong>15</strong><strong>15</strong>

aktuell | Unsichere IndustrieanlagenLouis-F. Stahl, Ronald EikenbergFünf nach zwölfDie „Gefahr im Kraftwerk“ ist noch nicht gebanntAuch zwei Monate, nachdem wir über eine kritische Lücke in HundertenIndustrieanlagen berichteten, gibt es immer noch keinen passendenPatch. Dabei weiß der Hersteller der betroffenen Steuersysteme bereits seitFebruar Bescheid. Unterdessen zogen Heizungshersteller sowie Kraftwerksbetreiberdie Netzwerkstecker. Und die Bundesregierung musste aufgrundeiner parlamentarischen Anfrage Rede und Antwort stehen.Der Hersteller hat das Problem behoben“– zu diesem Ergebnis kommt das Bundesinnenministerium(BMI) in seiner Antwortauf eine parlamentarische Anfrage der GrünenBundestagsfraktion (siehe c’t-Link). DieGrünen versuchen, mit ihrer Anfrage mehrüber die Sicherheitslage deutscher Industrieanlagenzu erfahren, nachdem c’t im FrühjahrHunderte davon über das Netz aufspürenund durch eine Sicherheitslücke potenziellsogar fernsteuern konnte [1]. Grund zumAufatmen sind die BMI-Antworten allerdingsnicht – sie beruhen offenbar zum Teil auf falschenInformationen; denn das Sicherheits-Update, das der Hersteller über den Kundendiensteingespielt haben soll, gibt es nochgar nicht.Wie das zum Honeywell-Konzern gehörendeUnternehmen Saia-Burgess gegenüberc’t bestätigte, befindet sich der Sicherheitspatch,der die von uns aufgedeckteSchwachstelle in der Benutzerauthentifizierungabdichten soll, noch in der Entwicklung– und das rund ein halbes Jahr, nachdem wirden Hersteller über das Bundesamt für Sicherheitin der Informations<strong>technik</strong> (BSI) ausführlichüber das Sicherheitsproblem informierten.Saia-Burgess arbeitet nach eigenenAngaben nach wie vor „mit Hochdruck“ aneinem Patch und sofern „die Entwicklungweiterhin erfolgreich verläuft“, werde dieser„in den nächsten Tagen“ veröffentlicht. Aufeinen genauen Termin konnte sich das Unternehmengegenüber c’t allerdings nichtfestlegen. Woher das BMI seine Informationhat, dass die Lücke bereits geschlossen sei,ist unklar.Man konnte die zahlreichenGlocken läuten lassen und sogardie Kirchturmuhr verstellen.Die Haus<strong>technik</strong> derKirche St. Stephanus inBeckum (NRW) warungeschützt über dasInternet erreichbar.Tag der offenen TürBei der Lücke handelt es sich nicht um einkleines Schlupfloch, sondern vielmehr umeinen grundlegenden Denkfehler im Sicherheitskonzept:Die Admin-Oberfläche überprüftdas Bedienerpasswort nämlich nichtserverseitig, sondern lokal auf dem Rechnerdes jenigen, der sich Zutritt verschaffen will.Ruft man die IP-Adresse der Saia-Steuerungenauf, liefert deren Webserver direkt dieSteuerungsoberfläche des Prozessreglersaus. Das Herzstück des Benutzer-Interface istein von Saia-Burgess entwickeltes Java-Applet,das eine mehr oder minder komfortableFernwartung der Anlage erlaubt. Ob und mitwelchen Rechten jemand eine Anlage steuerndarf, überprüft das Java-Applet lediglichlokal im Browser. Dazu wird ganz einfach dieListe aller Nutzer samt deren Passwörtern<strong>vom</strong> Steuermodul im Klartext an das Appletübertragen. Kurzum: Der „Passwortschutz“hat diese Bezeichnung nicht verdient. Wersich auf dessen Schutzfunktion verlässt undSaia-Burgess-Steuerungen direkt über das Interneterreichbar macht, handelt grob fahrlässig.Dabei ist es unabhängig <strong>vom</strong> aktuellenFall übrigens generell eine ganz schlechteIdee, Regler und SpeicherprogrammierbareSteuerungen (SPS) direkt mit dem Internetoder auch nur dem Firmennetz zu ver -binden, weil die Embedded-Webserver insolchen Systemen nicht selten über ein Jahrzehntlang keine Sicherheits-Updates erfahren.Somit haben sie den sich weiterent -wickelnden Angriffsmethoden von Cyber-Kriminellen wenig entgegenzusetzen. Einensteinalten Windows-95-PC würde man heutzutageschließlich auch nicht mehr ins Internethängen – noch dazu ohne Firewall.Es gibt nur einen Weg, um Industrieanlagensicher über das Internet fernzuwarten:den konsequenten Einsatz eines verschlüsselndenVPN-Tunnels. Deshalb sieht sichSaia-Burgess für das von uns festgestellte Security-Desasterauch nicht in der alleinigenVerantwortung: „Wir haben immer empfohlen,dass jedes unserer Regelgeräte, das mitdem Internet verbunden ist, hinter einer eigenenFirewall und einem VPN eingesetztwerden sollte“, erklärt der Schweizer Herstellergegenüber c’t.Saia-Burgess hat zwischenzeitlich einenLeitfaden „zum sicheren Einsatz von PCD-Steuerungen“ veröffentlicht (siehe c’t-Link),um über die Gefahren aufzuklären, die vonIndustriesteuerungen ausgehen, die mit demInternet verbunden sind. Außerdem hat dasUnternehmen nach eigenen Angaben in denletzten Wochen begonnen, von sich aus verwundbareIndustriesteuerungen im Internetmit dem Suchdienst Shodan aufzuspürenund die betroffenen Anlagenbetreiber persönlichauf die Unsicherheit des Systems hinzuweisen.Schweizer GemütlichkeitTrotz der akuten Bedrohungslage hat sichSaia-Burgess reichlich Zeit damit gelassen,die betroffenen Betreiber zu informieren undeinen Patch zu entwickeln. Zwar wurde derHersteller bereits im Februar durch das BSIausdrücklich darum gebeten, dies geschahjedoch erst zwei Monate später. Als wir unsim April direkt mit Saia-Burgess in Verbindungsetzten und die bevorstehende Veröffentlichungunseres Artikels ankündigten,habe man plötzlich „den Ernst der Lage er-16 c’t 2013, Heft <strong>15</strong>

aktuell | Unsichere Industrieanlagenkannt und mit Hochdruck eine Problemlösunggesucht“, erklärte ein Unternehmenssprechergegenüber c’t.Auch das BSI soll entsprechend der Antwortauf die parlamentarische Anfrage dieder Behörde „bekannten Betreiber unverzüglichinformiert“ und darüber hinaus übersein Computer-Notfallteam CERT-Bund „Betreibernsicherheitskritischer Anwendungsfälle[…] geeignete Sicherheitsmaßnahmenempfohlen“ haben. heise Security hatte imVorfeld der Veröffentlichung der Sicherheits -lücke außerdem die Betreiber einiger besondersexponierter Anlagen persönlich kontaktiert.Darunter eine Justizvollzugsanstalt,eine Brauerei, mehrere Rechenzentren undeinige größere FernwärmekraftwerkeTatsächlich sind seit unserer Veröffentlichungzahlreiche Industrieanlagen aus demNetz verschwunden. Einige Betreiberhaben hingegen lediglich eine weitere Authentifizierungsschichtaktiviert, die sich„Verzeichnisschutz“ nennt und laut Hersteller,wie auch der Passwortschutz im Java-Applet, nicht dafür konzipiert wurde, umeine sichere Zugriffskontrolle über das Internetzu gewährleisten. Viele andere Betreiberhaben hingegen den Netzwerksteckergezogen oder verschlüsselnde VPN-Tunnel installiert.Kirchen steuernAllerdings kann man hier bestenfalls vonTeilerfolgen sprechen, denn für jede Industrieanlage,die aus dem Internet verschwindet,taucht eine neue Anlage auf. So entdecktenwir vor wenigen Tagen etwa dieHaus<strong>technik</strong> einer Bekleidungskette mit 250Filialen im Netz. Neben den Steuerfunktionenfür Licht- und Alarmanlage liefert dieSaia-Steuerung dort praktischerweise auchgleich eine Live-Ansicht – jedem Ladendiebwürde das Herz aufgehen. Ein weiterer Suchtrefferverhalf uns zu einem unplanmäßigenKirchen besuch: Plötzlich standen wir am virtuellenGlockenseil der Propsteikirche St. Stephanusin Beckum (NRW).Per Mausklick hätten wir dort die Glocken13 schlagen lassen können, etwa durch dasAktivieren eines vorher angepassten Feiertagsprogramms.Und auch das Licht der Kirchesowie die Turmuhr werden offenbar vonder dortigen Saia-Anlage gesteuert. EinVideo hierzu finden Sie unter dem c’t-Link.Statt im beschaulichen Beckum Unruhe zustiften, haben wir selbstverständlich die Kirchengemeindeüber die unzureichend geschützteKirchensteuerung informiert.Sicheres ZuhauseDas Problem um die unzureichend geschütztenSaia-Burgess-Steuerungen scheint einerunendlichen Geschichte zu gleichen, dochzumindest in einem Kapitel bahnt sich einHappy End an: Der Heizungsbauer Vaillant, indessen stromerzeugenden Heizungen fürEin- und Zweifamilienhäusern ebenfalls verwundbareSaia-Burgess-Steuerungen stecken,hat unseren Hinweis im Februar ernstgenommen und arbeitet seitdem an der Lösungdes Problems.Während Saia-Burgess die Betreiber dergroßen Industrieanlagen erst nach Monatengewarnt hat, riet Vaillant den Käufern derkleinen Heizungsanlagen bereits AnfangApril dazu, den Netzwerkstecker zu ziehen.Dieser Schritt war auch bitter nötig, weil Vaillant-Kunden,die einen Vollwartungsvertragabgeschlossen haben, vertraglich dazu verpflichtetsind, die Anlage über das Interneterreichbar zu machen. Denn anders als gewöhnlicheBrennwertheizungen erzeugendie ecoPower-Heizsysteme neben Wärmeauch Strom und benötigen daher eine umfangreicheSteuerungsmöglichkeit für dieStromerzeugungseinheit. Ein unternehmenseigenerDynDNS-Dienst sorgte zudem dafür,dass man die Systeme leicht aufspüren konnte.In Verbindung mit der Saia-Lücke ist dieseine brisante Mischung.Potenzielle Angreifer konnten sich durchdie vorliegende Sicherheitslücke mit Leichtigkeitin die Heizungen einwählen undwaren neben dem bloßen Ein- und Ausschaltender Anlage auch in der Lage, mit Entwicklerrechtenzahlreiche Parameter zu ändern– einschließlich solcher, die Vaillantselbst für den eigenen Kundendienst nichtzugänglich macht.In der letzten Woche hat das Unternehmenbegonnen, die mit einem Saia-Burgess-Regler ausgerüsteten Heizungen <strong>vom</strong> TypecoPower 1.0 kostenlos mit einer VPN-Boxnachzurüsten. Außerdem hat der Heizungsbauerein Notfall-Update veröffentlicht, welchesdie LAN-Schnittstelle der Heizungengrundsätzlich abschaltet und nur noch eineeinstündige Aktivierung durch Knopfdruckam Gerät für den Kundendienstfernzugriff erlaubt.Für den Heizungsbesitzer selbst wirdder Fernzugriff hingegen bis zur Installationeiner VPN-Box abgeschaltet.Der Stein rolltDer Wirbel um die verwundbaren Saia-Steuerungenhat jedoch auch eine positive Seite:Das Thema Sicherheit wird nun aktiv in derBranche diskutiert, was bereits erste Früchtegetragen hat. Wenige Tage nach dem Erscheinendes c’t-Artikels zur Problematikpreschte KW Energie, einer der führendenHersteller von Blockheizkraftwerken, mit derVeröffentlichung eines Software-Updates vor.Zukünftig ist der Fernzugriff auf die Kraftwerkedieses Herstellers nicht mehr mit einemStandardpasswort, sondern nur noch miteinem für jede Anlage individuellen Fernzugriffspasswortmöglich. Das ist zwar nochnicht der Weisheit letzter Schluss aber einSchritt in die richtige Richtung. Kundendienstmitarbeiteranderer Heiz<strong>technik</strong>herstellerberichteten uns zudem, dass hinter denKulissen kräftig geprüft, auditiert und verbessertwird.Aufklärungsbedarf scheint es allerdingsseitens der Behörden zu geben. Anders istwohl nicht zu erklären, dass selbst das BMIDer Heizungshersteller Vaillant schottetdie löchrigen Steuermodule jetzt durch eineVPN-Box gegen unerlaubte Zugriffe ab.seine Antwort auf die Kleine Anfrage derGrünen offenbar auf Fehlinformationenstützt – und das gerade, wenn es darumgeht, die aktuelle Bedrohungslage zu klären.Vor dem Hintergrund der seit fast einem halbenJahr klaffenden Schwachstelle erscheintdie von der Grünen-Bundestagfraktion aufgeworfeneFrage, ob „die Bundesregierunggesetzliche Veränderungen bei der Verantwortungsverteilung“für angebracht hält,daher durchaus gerechtfertigt.Der Bundestagsabgeordnete Konstantinvon Notz, der die vorliegende Anfrage ini -tiiert hat, erklärte gegenüber c’t, dass er sichmit den Antworten des BMI nicht zufriedengibt und bereits an einer weiteren Anfragezum Thema arbeitet: „Insbesondere mussjetzt auf den Tisch, was das BSI konkret zutun bereit und imstande ist, wenn es überSicherheitslücken dieser Art informiert wird“,erklärt der Parlamentarier sichtlich enttäuschtüber das zögerliche Vorgehen desBSI in diesem Fall. In NRW hat sich zudem diePiratenpartei das Thema auf die Flagge geschriebenund eine Anfrage an den Landtaggestellt. Die Antwort stand bei Redaktionsschlussnoch aus.Abschließend muss man feststellen, dasses schwerfällt, einen eindeutig Verantwortlichenfür die Misere auszumachen. Freilichmacht es Saia-Burgess Angreifern mit seinerPlacebo-Authentifizierung unnötig leicht,unerlaubt die Kontrolle über Industrieanlagenzu übernehmen. Und auch durch seinelangsame Reaktion hat sich das Unternehmennicht gerade mit Ruhm bekleckert. Spätestensseit Stuxnet sollte aber auch den Installateurenund Betreibern solcher Anlagenbewusst sein, dass man auch auf dem virtuellenWerksgelände keine ungebetenen Besuchertolerieren darf.(rei)Literatur[1]ˇLouis-F. Stahl, Gefahr im Kraftwerk, Industrieanlagenschutzlos im Internet, c’t 11/13, S. 78www.ct.de/13<strong>15</strong>016c’t 2013, Heft <strong>15</strong>17

aktuell | Computer Graphics International 2013Olaf Göllner, Peter KönigNaturverbundeneComputergrafikBionische Ansätze in der grafischen DatenverarbeitungBerechnete Bilder sind unverzichtbar für die Naturwissenschaften, weil sieProzesse und Daten visualisieren und Einsichten liefern. Doch es geht auchumgekehrt: Prinzipien aus der Natur eignen sich zur eleganten Lösungkomplexer Probleme der Computergrafik.Bionik bedeutet, raffiniertePrinzipen der Natur in Technikzu übertragen. So profitierenSchwimmer von Badeanzügen,die dank einer Haifischhautstrukturweniger Strömungswiderstandverursachen. Die Arbeitsgruppevon Professor JoachimWeickert von der Universität desSaarlands nutzt Bionik für dieBildverarbeitung. Auf der KonferenzComputer Graphics International2013 (CGI) in Hannoverzeigte Weickert, wie er und seinTeam sich Prozesse bei der Osmose,aus Elektrostatik oderWärmelehre zum Vorbild nehmenund damit zu besseren Lösungenfür klassische Aufgabender grafischen Datenverarbeitungkommen als konventionelleAlgorithmen.Permeable PixelFür Organismen ist die Osmoseüberlebenswichtig, denn sie steuertihren Wasserhaushalt auf Zell -ebene. Eine halb durchlässige(semipermeable) Membran zwischenZellen lässt Wasser hindurch,aber nicht die darin gelöstenStoffe. Der Vorgang lässt sichmathematisch über die sogenanntenDrift-Diffusionsgleichungensimulieren, wie sie inähnlicher Form beispielsweise inder Halbleiterphysik und derPlasmaphysik auftreten.Etwas kreativer kann man dasPrinzip für Collagen nutzen. Dabeiplatziert man einen Bildschnipselauf einem Referenzbild und behandeltdie Pixel an der Grenzezwischen den Teilen als Zellen.Den Grauwertübergang zwischenbenachbarten Bildpunkten modelliertman als Teilchentransportdurch eine virtuelle Membran,und zwar asymmetrisch, wie beider Osmose. Dann lässt man denProzess für den Bildschnipselgegen das Referenzbild als Zielvorgabekonvergieren. Das Ergebnisist eine nahtlose Montage zwischenbeiden Teilen. Die <strong>vom</strong>Schnipsel überlagerten Teile desReferenzbilds verschwinden völlig.Osmose von Farbbildern istebenfalls kein Problem: Man behandeltjeden der RGB-Kanälegetrennt.Während seiner Präsentationauf der CGI 2013 fügte Weickertkurzerhand osmotisch die Gesichtszügedes Mathematikers Lagrangein ein Porträt dessen Lehrmeistersund Mentors Euler ein.Die Methode eignet sich aberauch, um Schlagschatten aus Bildernherauszurechnen und Verfärbungenzu korrigieren.Bild: [1] (siehe c’t-Link)Elektrisiert …Auch die Physik liefert Inspira -tion für die grafische Datenverarbeitung:So kann man sich ander elektrostatischen Ladungsverteilungorientieren, um beispielsweisedie Tonerpartikelbeim Schwarzweißdruck einesGraustufenbilds so zu verteilen,dass der Eindruck von Verläufenund Schattierungen entsteht (Dithering).Dazu verteilt man auf der Flächedes zu erzeugenden BildsPunkte, die man wie negative Ladungenbehandelt: Sie stoßensich ab und verteilen sich gleichmäßigüber das Bild. Dann fügtman dem Bilduntergrund posi -tive Ladungen im Pixelraster desAusgangsbilds hinzu, wobeidunklere Pixel stärker positiv geladensind. Anschließend simuliertman, wie sich die negativgeladenen Punkte auf der Bildflächeim Spannungsfeld derKräfte verteilen. Nimmt manstatt Punkten Vektoren, entstehtein Bild, das an eine Handzeichnungerinnert.In der Mikroelektronik wirddas Verfahren bereits industrielleingesetzt, etwa um Komponentenoptimal auf der Grundflächeeines IC zu verteilen. Der Einsatzin der Computergrafik ist hingegenneu. Verglichen mit klassischenDithering-Verfahren wiedem von Floyd und Steinbergliefert die elektrostatische Methodebessere Ergebnisse beivergleichbarer Laufzeit – für Informatiker:O(n log n).… und angewärmtBesonderen Charme entwickeltdas elektrostatisch inspirierteVerfahren in Kombination mit simulierterWärmeleitung, genauer:dem Wärmefluss in einem ruhendenMedium, der durcheinen Temperaturunterschiedentsteht. Mit beidem zusammenkann man Bilder extrem starkkomprimieren und anschließendfast ohne sichtbaren Verlust ausden verbleibenden Informationenwieder rekonstruieren.Fürs Komprimieren wählt maneinen kleinen Teil der Pixel aus,die für das Bild besonders wichtigsind. Hierbei kommt wiederdas elektrostatische Halbtonverfahrenzum Einsatz: Man behältnur jene Pixel, die sich an der Positioneines der simulierten Ladungspunktebefinden – siezeichnen sich durch einen besondershohen Informationsgehaltfür das gesamte Bild aus. Dieübrigen Pixel werden verworfen.Später, bei der Rekonstruktionder fehlenden Bildinformation,behandelt man die verbliebenenPixel in Abhängigkeit von ihremFarbwert als Wärmequellen,deren Temperatur sich iterativan die Umgebung überträgt. Jenach gewählter Wärmeleitungsgleichungzeigen sich Unterschiede:Eine richtungsabhän -gige (anisotrope) WärmeleitungAus dem Porträt von Euler(links) und der Gesichtspartievon Lagrange (Mitte) fügt diesimulierte Osmose nahtlos einneues Bild zusammen (rechts).18 c’t 2013, Heft <strong>15</strong>

aktuell | Computer Graphics International 2013Das Elektrostatik-Verfahrenverwandelt die Zeichnung vonLeonardo da Vinci (links oben) ineine Schwarzweißgrafik aus feinenoder groben Punkten oder einesimulierte Strichzeichnung, wennstatt Punkten Vektoren dargestelltwerden (rechts unten).Bild: [2] (siehe c’t-Link)Das originale Foto desMathematikers Felix Klein(oben links) wurde zunächst aufzehn Prozent der Pixel reduziertund anschließend durchsimulierte Wärmeleitung wiederrekonstruiert (unten rechts).Bild: [3] (siehe c’t-Link)erweist sich als recht robust,während eine homogene Temperaturausbreitungzwar einfacherzu berechnen ist, dabeiaber stärker ins Gewicht fällt, obbei der Komprimierung geeig -nete Pixel ausgewählt wurden.Der Algorithmus rekonstruiertBilder aus lediglich zehn Prozentder originalen Daten, ohne dassder Qualitätsverlust ins Augespringt. Vergleicht man die ausder Natur abgeschaute Methodemit aktuellen Kompressionsstandardswie JPEG und seinem NachfolgerJPEG 2000, die auf orthogonalenTransformationen beruhen(diskrete Cosinus-Transformationbei JPEG und diskrete Wavelet-Transformation bei JPEG 2000),zeigt sich bei extremen Kompressionsratenab 80:1, dass das bionischeVerfahren besser als dieJPEG-Codecs arbeitet, es sei denn,die Bilder zeigen allzu unruhigeTexturen.Das Verfahren taugt nicht nur,um komprimierte Grafiken wiederherzustellen,sondern auch,um Löcher in beschädigten Bildernzu schließen. Außerdemkann man es benutzen, um geschicktInformationen in Bildernzu verstecken (Steganografie).Auf der Webseite der Arbeitsgruppefür mathematische Bildanalyseder Universität des Saarlandeskann man das selbst ausprobieren(siehe c’t-Link). Hierwird eine Person durch einenschwarzen Zensurbalken überdem Gesicht scheinbar anony -misiert. Für den Betrachter nichterkennbar werden jedoch genügendInformationen unsichtbarin die Bilddaten gepackt, sodasssich der schwarze Balken mitHilfe der Wärmeleitungssimula -tion jederzeit wieder wegrechnenlässt.InterdisziplinärDass sich die grafische Datenverarbeitungwie in den geschildertenbionischen Beispielen beiMethoden anderer Wissenschaftenbedient, ist allerdings immernoch die Ausnahme – viel häufigerliefern die Computergrafikernützliche Werkzeuge für andereDisziplinen. Weitere Referentenauf der Konferenz CGI 2013 präsentiertenbeispielsweise Ansätzeund Lösungen zur effizientenDarstellung von CAD-Modellenauf Smartphones oder für die3D-Modellierung von Asteroidennach Sondenfotos. Anderezeigten eine Methode, die auseiner Serie zweidimensionalerPorträtbilder einer Person eineHohlform berechnet, die dankdes Tiefenumkehr-Tricks (Hollow-Face-Illusion)wie eine Büstewirkt, die ihren Kopf stets aufden Betrachter richtet und dabeiauch noch den Gesichtsausdruckverändert.Dass man sich trotz der vielenpraktischen Anwendungen nichtals Dienstleister für andere Bereiche,sondern als gleichberechtigteWissenschaft sieht, wurde beider Abschlussdiskussion zur Konferenzmehr als einmal betont.Das Podium war sich allerdingsweitgehend einig, dass die Zukunftder grafischen Datenverarbeitungin der interdisziplinärenZusammenarbeit liegt: Ohne geeigneteVisualisierungen erscheinenviele wissenschaftliche Großprojektenicht mehr machbar,etwa das „Human Brain Project“(HBP), das den Versuch unternimmt,das menschliche Gehirnin einem Computer möglichstgenau zu modellieren (c’t 5/13,S. 40). Dabei sollen Unmengenvon experimentellen Daten erfasstund zusammengeführt werden,um bestehende Wissenslückenzu erkennen und zu schließen– grafische Darstellungenkönnen hier wichtige Erkenntnisseliefern. Professor Bodo Rosenhahnvon der Leibniz UniversitätHannover erinnerte die Kolleginnenund Kollegen in diesem Zusammenhangan ihre Verantwortung:Computergrafik und Visualisierungensind keine Spielerei,sondern bilden oft auch dieGrundlage für weitreichende Entscheidungen.(pek)www.ct.de/13<strong>15</strong>018Durch die Simulation einer anisotropen Wärmeleitung lassen sich sogar Bereiche rekonstruieren,die im Ausgangsbild links komplett durch die Schrift verdeckt sind.Bild: [3] (siehe c’t-Link)20 c’t 2013, Heft <strong>15</strong>

aktuell | Super<strong>computer</strong>Andreas StillerChinas große MilchstraßeDie Internationale Super<strong>computer</strong>-Konferenz ISC’13 unddie 41. Top500-Liste der Super<strong>computer</strong>Mit knapp 34 Petaflops katapultiert sich Chinas Tianhe-2 (Milchstraße)klar an die Spitze der Super<strong>computer</strong>-Rangliste Top500. Eigentlich warer erst für 20<strong>15</strong> geplant, doch mit Hilfe von Intel und 48ˇ000 Xeon-Phi-Coprozessoren klappte es schon deutlich früher.Chinas Top-Rechner wurde von der NationalUniversity of Defense Technology(NUDT) zusammen mit der chinesischen IT-Firma Inspur entwickelt und mit 32ˇ000 Intel-Xeon-E5-Prozessoren (Ivy Bridge) und 48ˇ000Xeon-Phi-Prozessoren bestückt – und zwarden preiswerten mit nur 57 Kernen. FürsFrontend kommen 4096 selbstentwickelteSPARC-V9-Prozessoren hinzu. Auch der nichtdetailliert beschriebene Interconnect ist eineNUDT-Eigenentwicklung.Jedes Sonnensystem (Knoten) der Milchstraßeverfügt über 64 GByte Hauptspeicherfür die Xeon-Doppelsonnen sowie 24 GBytein den drei Xeon-Phi-Planeten, was sich zu1,4 PByte aufsummiert. Die theoretische Spitzenleistungder insgesamt 3ˇ120ˇ000 Kerneliegt bei 54,9 PFlops.Wie NUDT-Softwarechefin Prof. Yutong Luim Gespräch mit c’t erklärte, haben beim Linpackalle Kerne mitgerechnet, also nicht nurdie Coprozessoren. Dennoch ist die Effizienz(Linpack- zu Spitzenleistung) von 62 Prozenteher bescheiden, kleinere Hybridsystemekommen auf bis zu 77 Prozent (HP-SystemPalmetto2 mit Nvidia Tesla K20 auf Platz 1<strong>15</strong>).Aber mit der Größe des Systems steigen ebenauch die Kommunikationszeiten – man hörtebeim Tianhe-2 von bis zu 80 μs Ping-Zeit zwischenden entferntesten Knoten.Ebenfalls nicht ganz so hoch ist seine Effizienzin Bezug auf den Energieverbrauch, derohne Einbeziehung der externen Kühlanlagenbeim rund fünf Stunden laufenden Linpack-Benchmarkbei 17,8 MW lag. Mit 1902MFlops/W liegt sie etwas hinter dem TitanLinpack-Schöpfer und Top500-MitautorJack Dongarra überreicht die Sieger -urkunde an Prof. Kai Lu von der NationalUniversity of Defense Technology.Molekularer WeltrekordEine Simulation von über 4 Billionen Krypton-Molekülenmit 591,2 TFlops Performance– das ist ein neuer Weltrekord inder Simulationsszene, den im Rahmeneines <strong>vom</strong> BMBF geförderten ProjektesWissenschaftler aus München, Paderborn,Kaiserslautern und Stuttgart zusammenmit dem LRZ auf dem SuperMUC-Rechnererzielten. Dafür erhielten sie auf der ISC13den Award der Partnership for AdvancedComputing in Europe (PRACE).(Cray XK7, AMD-Bulldozer-Prozessoren undNvidia Tesla K20x) zurück, der 2143 MFlops/Werreicht. Spitzenreiter ist hier ein dafür getunteskleineres System namens Beacon an derUniversität von Tennessee, bestückt mit IntelXeon Phi mit 2550 MFlops/W.Beeindruckend war auch, mit welcherGeschwindigkeit die Chinesen den Rechneram National Super<strong>computer</strong> Center inGuangzhou aufgebaut haben. Prof. Lu erklärte,man habe am <strong>15</strong>. April begonnen und am5.ˇMai lief bereits der erste Linpack über nahezualle 16ˇ000 Knoten und erreichte über30 Petaflops. Bis zum Schlusstermin derTop500-Liste konnte man das dann noch auf33,86 PFlops steigern.Der derzeit in Bluffdale, Utah, im Bau befindlicheRechner der NSA dürfte noch weitleistungsfähiger sein, damit er die vorge -sehene Unmenge von Internet- und Mail-Daten abfangen, entschlüsseln und analysierenkann. Die NSA wird seine Linpack-Rechenleistung wohl kaum melden, dochsein eingeplanter Energieverbrauch von 65MW lässt sie erahnen: gut zweieinhalbmal soviel wie beim neuen Top500-Spitzenreiter,der samt Kühlung 25 MW verbraucht.Was man mit so einem 65-MW-Rechneralles anfangen kann, berichtete der umtriebigeKrypto-Experte, Prof. Dr. Daniel J. Bernstein(djb) von der University of Illinois. Eswies darauf hin, dass es zwar selbst für dieNSA nicht so einfach sei, einen einzigen perAES verschlüsselten Text oder einen SHA-Hash zu knacken – aber bei der Massen -beschnüffelung hat man es ja mit vielen tausendparallelen Entschlüsselungen zu tun,was die Effizienz im Durchsatz erheblichsteigert.Die bisherige Nummer 1 hält jedenfalls dieFahne der freien Wissenschaft hoch, derTitan des amerikanischen Oak Ridge NationalLaboratory. Er belegt mit 17,6 PFlops nunmehrPlatz zwei, knapp vor dem „classified“Blue Gene/Q-Rechner Sequoia des LawrenceLivermore National Laboratory mit 17,2PFlops. Platz 4 hält der mit SPARC64-VIII-Prozessorenbestückte japanische K Computer(10,5 PFlops) des RIKEN-Instituts vor einemweiteren Blue-Gene/Q-System: Mira im ArgonneNational Lab mit 8,6 PFlops. In etwadieser Performancegegend dürfte auch derBlueWaters der NCSA an der Universität Illinois(Cray XE6 und XK7 mit AMD Bulldozerund Nvidia K20) liegen, wenn denn die BetreiberLinpack-Werte melden würden – aberdas wollen sie nicht. Linpack als einziges Maßfür die Leistungsfähigkeit von Super<strong>computer</strong>nsteht ohnehin immer stärker in der Kritik.Mit der Green Graph500 etabliert sichschon Konkurrenz. Top500-Mitautor Dongarrahat reagiert und eine neue Metrik auf Basisvon Sparse Matrix Multiplication vorgestellt:HPCG (High Performance Conjugate Gradient)soll den aktuellen wissenschaftlichenAufgabenstellungen (sowie den Wünschendes Departments of Energy) besser gerechtwerden. Diese Metrik soll in Zukunft parallelzum Linpack in die Top500-Liste einfließen –vielleicht macht dann auch BlueWaters wiedermit.LänderpunkteDeutschland hat weiterhin zwei Systemeunter den Top 10, den JuQueen mit Blue-Gene/Q-Prozessoren am ForschungszentrumJülich auf Platz 7 sowie den SuperMUCmit Intel-Xeon-E5 und Heißwasserkühlungam Leibniz-Rechenzentrum in Garching aufPlatz 9.In der Länderwertung ist China trotz einesleichten Rückgangs von 72 auf 65 klar dieNummer zwei hinter den USA, die mit 253mehr als die Hälfte aller Systeme der Top500-Liste stellen (zuvor 250). Mit weitem Abstandfolgen Japan (30), Großbritannien (29),Frankreich (23) und Deutschland (19). Europa22 c’t 2013, Heft <strong>15</strong>

aktuell | Super<strong>computer</strong>Die Firma Christmann und die UniversitätBielefeld präsentierten einen Microservermit Samsungs Handy-Chip Exynos.insgesamt konnte von 105 auf 112 Systemeetwas zulegen. In Rechenleistung ausgedrücktist Deutschland mit 11,3 PFlops inEuropa führend, vor Frankreich (8,9 PFlops)und Großbritannien (8,1 PFlops).Bei den Herstellern hat Hewlett-Packardjetzt wieder stückzahlmäßig die Nase vor IBMmit 190 gegenüber 160 – in der letzten Listewar es fast genau andersherum. Aber weiterhinführt IBM um mehr als Faktor zwei inpuncto Rechenleistung (73,2 zu 31,5 PFlops).In dieser Beziehung liegt Cray dank des Zukaufsvon Appro mit 34,1 PFlops (49 Systeme)noch knapp vor HP.Bye, bye AMDIntel konnte seine Dominanz bei den Hauptprozessorennoch weiter ausbauen und liegtnun bei über 80 Prozent. 403 (zuvor 380)Systeme der Top500 sind mit Intel-Prozessorenbestückt – darunter auch drei mit demnoch gar nicht offiziell erschienenen Ivy-Bridge-EP. Die Firma AMD indes verschwindetallmählich aus dieser Szene, hatte erstmalsauch gar keinen Stand mehr auf derISC. Ihr Rechneranteil in der Top500-Listeging von 60 auf 49 zurück. AMDs HauptpartnerCray wechselt mit fliegenden Fahnen zuIntel. Die XC30-Rechner mit CodenamenCascades mit Xeon E5 und Aries-Interconnectsind ab jetzt verfügbar, ab viertemQuartal dann auch in der Variante mit NvidiaTesla K20x, kurze Zeit später sollen dann dieXC30 mit Xeon Phi im Dense-Formfaktor (5110D) folgen.Bei den neu auf der Liste aufgenommenenSystemen findetman Opterons gerade mal nochin 3 von 179, darunter im Meg -ware-Cluster der Universität Bayreuth.Nur am Megware-Standwar auf der Ausstellung noch einAMD-Schild zu finden – auf einemSeamicro-Microserver, bestücktüberwiegend mit Intels Atom.Der kleine Rest von 98 Prozentder Neusysteme verwendet Intel-Prozessoren. Auch von IBM-Prozessorenist bei den Neusystemennichts zu sehen. Die Zahl der PowerundPowerPC-Systeme in der Liste ging von53 auf 42 zurück. Hier wabern gar Gerüchte,IBM könne den Blue Gene ganz aufgeben –andererseits gibt es hierfür noch zahlreicheBestellungen, etwa aus den Philippinen oderaus der Schweiz für das Blue-Brain-Projektzur Simulation eines Rattenhirns. Hierfür sollin Luzern am CSCS ein Blue-Gene/Q-Systeminstalliert werden, das zusätzlich zu den64ˇTByte Hauptspeicher mit 128 TByte Flashversehen ist.Neue Konkurrenz zu Intel ist nicht wirklichin Sicht. ARM hat derzeit noch keinen größerenRechner für HPC und (noch) keinen Standauf der ISC. Das britische Designhaus war allerdingsmit Vorträgen über zukünftige Designssowie auf Partnerständen mit aktuellenvertreten, etwa bei Mellanox mit InfiniBandfür Nvida Tegra 3 oder mit dem von der FirmaChristmann zusammen mit der UniversitätBielefeld entwickelten Microserver mit SamsungExynos 5120. Für Gleitkommaperformancesorgt hier übrigens die integrierteMali-CPU – daher läuft der Server im Moment,wohl als einziger seiner Art, mit Android, da esfür Linux noch keine Mali-OpenCL-Treibergibt. Vielleicht, so hoffen nicht wenige, wirdNEC nach längerer Pause wieder aktiv und miteinem neuen Vektorrechner die Szene aufmischen.Das wäre was für das Höchstleistungsrechenzentrumin Stuttgart, dessen Chef, Prof.Dr. Michael Resch, sich im Gespräch mit c’tnicht allzu sehr überzeugt von den GPUs undCoprozessoren für einen Großteil der auf demHLRS laufenden Projekte zeigte.Dennoch, Intels Xeon Phi hält im HPC-Bereich so langsam Einzug. 11 Systeme inder Top500-Liste sind inzwischen mit IntelsCoprozessor bestückt, gegenüber 39 mit NvidiaTesla. Nicht zuletzt dank der vielen Akzeleratorenstieg die Gesamtperformance derauf der Liste stehenden Super<strong>computer</strong> gegenüberNovember 2012 um 38 Prozent von162 auf 223 PFlops. Um überhaupt auf dieListe zu kommen, muss ein System jetzt96,6ˇTFlops leisten.(as)Südafrika gewinntSie brauchten keine Vuvuzelas zum Anfeuern:Das Studenten-Team des Centrefor High Performance Computing ausKapstadt gewann den Gesamtpreis beider Student Cluster Challenge ISC’13.Acht Teams waren angetreten, darunterdie beiden favorisierten Teams aus China,die sich erst nach aufwendiger Vorentscheidungim Heimatlande qualifizierthatten. An drei Tagen mussten ihre mitgebrachtenCluster zahlreiche klassischeHPC-Aufgaben bei maximal 3 kW Energieverbrauchabsolvieren. Einige davon, wieLinpack, waren vorab klar, andere wurdenerst im Verlaufe des Wettbewerbs bekanntgegeben. Dass sich die Südafrikanervor die chinesischen, amerikanischen,deutschen und englischen Teams setzenwürden, hatte wohl keiner gedacht.So viel sichtbare Freude wie bei denSüdafrikanern gabs bei der Sieger -ehrung der Student Cluster Challengewohl noch nie.Die Top 10 der 41. Top500-Liste der Super<strong>computer</strong>Platz (vor. Liste) Rechner (Hersteller) Betreiber Land CPU-Kerne GPU-Kerne Rmax (TFlops) En.- Verbr. [MW]1(-) Tianhe-2 (NUDT) National University of Defence Technology China 32ˇ000 x 12 Xeon E5 (Ivy Bridge), 2,2 GHz 48ˇ000 x 57 Xeon Phi 33ˇ862 17,82 (1) Titan (Cray) Oak Ridge National Lab USA 18ˇ688 x 16 Opteron, 2,2 GHz 18ˇ688 x 14 Nvidia Tesla K20x 17ˇ590 8,213 (2 upgr) Sequoia (IBM) Lawrence Livermore National Lab USA 98ˇ304 x 16 Bluegene/Q 1,6 GHz – 17ˇ173 7,894 (3) K Computer (Fujitsu) RIKEN Advanced Institute forJapan 88ˇ128 x 8 SPARC64 VIIIfx, 2 GHz – 10ˇ510 12,7Computational Science (AICS)5 (4 upgr) Mira (IBM) Argonne National Lab USA 49ˇ<strong>15</strong>2 x 16 Bluegene/Q 1,6 GHz – 8587 3,956 (7 upgr) Stampede (Dell) Texas Advanced Computing Center (TACC) USA 11ˇ550 x 8 Xeon-E5, 2,7 GHz 6006 x 61 Intel Xeon Phi 5168 4,517 (5 upgr) JuQUEEN (IBM) Forschungszentrum Jülich Deut. 28ˇ672 x 16 Bluegene/Q 1,6 GHz – 5008 2,38 (65) Vulcan (IBM) Lawrence Livermore National Lab USA 24ˇ576 x 16 Bluegene/Q 1,6 GHz – 4293 1,929 (6) SuperMUC (IBM) Leibniz-Rechenzentrum Deut. 18ˇ432 x 8-Xeon E5, 2,7 GHz – 2897 3,4210 (8) Tianhe-1A (NUDT) National Super-Computer Center Tianjin China 14ˇ366 x 6 Xeon 2,93GHz 7168 x 14 Tesla M2050 2566 4,04c’t 2013, Heft <strong>15</strong>23

aktuell | ProzessorenAndreas StillerProzessorgeflüsterVon Alleinstehend und AlleinstellungWenn keine anderen mehr da sind, ist eine Alleinstellungnatürlich besonders einfach und dazu passt bei Intel, dassder nächste Xeon-Phi-Prozessor stand-alone fahren kann.Wer fürs nächste Jahr einen Roadmap eine Etage daruntergrößeren Hochleistungsrechnerbei den Ein-Sockel-Prozessoren –plant, der hat die Aus-wahl zwischen Haswell, Haswelloder Haswell, okay vielleicht inBlau, Grün oder Lila. So oder soähnlich klagten viele Vertretervon Rechenzentren auf der internationalenSuper<strong>computer</strong>-Konferenzin Leipzig. Die Dominanzvon Intel im HPC-Sektor ist inzwischenerdrückend: 98 Prozentetwa für Webserver. Hier willAMD 2014 mit gleich drei grundverschiedenenProzessorarchitekturenmit und ohne Grafik(GCN) aufwarten. In dieser Beziehungkann Intel jedenfalls nichtmithalten.Zunächst kommen die kürzlichangekündigten OpteronsX1<strong>15</strong>0 und X1250 (Kyoto) mitder neuen Systeme in der vier Jaguar-Kernen, Letzterer alsTop500 sind mit Intel-Prozessorenbestückt. Solche Zahlenkennt man ansonsten nur nochvon Wahlergebnissen autoritärerRegime – oder von der Wahl vonAngela Merkel zur CDU-Parteivorsitzenden.Niemand außer Intel hält solcheDominanz für eine gesundeMarktentwicklung. „Wir könnenja nichts dafür, dass die anderennicht mithalten“, lautet allerdingsderen durchaus nachvollziehbareEntschuldigung. AMDjedenfalls scheint am oberenAPU mit Grafik, gefertigt in 28nm. Ihnen sollen dann in derzweiten Jahreshälfte 2014 derSeattle mit 8 und 16 ARM-Cortex-A57-Kernenfolgen. Besondersinteressant ist dessen Interconnect.Neben dem klassischen10GbE integriert AMD im Seattledas mit Seamicro eingekaufteFreedom Fabric. Bei über 2 GHzTakt soll dann Seattle eine zweibisvierfache Performancesteigerunggegenüber der x86-Seriebringen, bei deutlich bessererEnergieeffizienz.Serverende aufgegeben zu Und dann gibt es ihn bei denhaben und konzentriert sich hinfortmehr auf Mikroserver undSpielkonsolen.Anlässlich der ISC brachteAMD zwar eine neue Server-Roadmap heraus, ließ sich aberauf der Konferenz nicht weiterblicken. Was wollte man für diesesHigh-End-Segment auch bieten.Von Opterons mit Steamroller-Architekturkleineren Servern doch noch,den vermissten Steamroller samtPCI Express 3.0. Unter dem CodenamenBerlin soll er mit vier Kernen– oder aus HPC-Sicht mitzwei FPUs – seine Aufwartungmachen. Auch hier ist eine APUmit GCN geplant, die ihn dannzusätzlich für kleine, preiswerteWorkstations interessant macht.oder von PCI Ex-Wenn schon AMD Intelspress 3.0 ist im Oberhaus weiterhinnichts zu sehen. Ein neuerPiledriver mit Codenamen Warsawsoll 2014 etwas höhere Energieeffizienzund bessere TCO-Werte bieten, das wars. WeitXeon-E5-Linie nichts entgegenzusetzenhat, dann muss Inteldas eben selber machen. Und soüberraschte Intels Manager fürsTechnical Computing, RajeebHazra, bei der weniger überraschendenspannender ist da schon dieVorstellung neuerXeon-Phi-Coprozessor x100Name Formfaktor /Kühlung Board-TDP max.KerneTakt Peak DP-PerformanceGDDR5-Speicherklasse7120P PCIe Card, Passiv 300 W 61 1,238 GHz 1208 MFlops 5,5 GT/s7120X PCIe Card, ohne Kühllösung 300 W 61 1,238 GHz 1208 MFlops 5,5 GT/s5120P PCIe Card, ohne Kühllösung 245 W 60 1,053 GHz 1011 MFlops 5,5 GT/s3120P PCIe Card, Passiv 300 W 57 1,1 GHz 1003 MFlops 5 GT/s3120A PCIe Card, Aktiv 300 W 57 1,1 GHz 1003 MFlops 5 GT/s5110P PCIe Card, Passiv 225 W 60 1,053 GHz 1011 MFlops 5,5 GT/s24 c’t 2013, Heft <strong>15</strong>

aktuell | ProzessorenAMDs Server-Roadmap: Oben ist nichts los, aber spannend sinddie drei orangen Kästen im unteren Bereich mit Steamroller(Berlin), Jaguar (Kyoto), und Cortex-A57 (Seattle).Xeon-Phi-Versionen mit der Aussage,dass der Nachfolger im 14-nm-Prozess mit CodenamenKnights Landing auch für denStand-alone-Betrieb konzipiertist. Er kann beziehungsweise genauergesagt darf also selbstbooten. Über dieses Feature gabes, so hörte man hinter den Kulissen,bei Intel intern heftige Debatten,schließlich wollte dieXeon-Abteilung nicht unbedingteine hauseigene Konkurrenz,aber wenns keine andere gibt …Eurotech hatte zudem auchschon gezeigt, dass man auchden aktuellen Xeon-Phi mit einbisschen FPGA-Hilfe stand-alonebetreiben kann.Now I stand aloneˇ… *Dass Knights Landing zweckmäßigerweiseaustauschbar ineinen Xeon-Sockel passen wird,wollte Hazra noch nicht bestätigen– aber das taten für ihndann einige OEM-Partner auf derISC. Auch zum neuen x86-Kernwollte Hazra nichts verraten. Hierhört man schon seit längererZeit, dass Intel <strong>vom</strong> doch rechtantiquierten Pentium hin zu aktuellemAtom wechseln wird,vermutlich mit einer dem Silvermontähnlichen Out-of-Order-Architektur.Zudem wird er mit Stacked-Memory im Package ausgestattet.Die Größe ist noch unbekannt,es dürfte sich wohl um einoder mehrere GByte handeln.Die Bandbreite von In-Package-DRAM, so erfuhr man in anderenISC-Sessions von Intel-Entwicklern,soll acht- bis zehnfachhöher als bei externem Memorysein – das lässt einiges erhoffen.Man erwartet diesen Rechenkünstlermit deutlich mehr alsden aktuell maximal 62 KernenEnde nächsten Jahres.Through the memories …Doch nun sollen erst einmal dieXeon Phi mit CodenamenKnights Corner wirklich auf denMarkt, bislang waren sie nur mitziemlicher Mühe zu ergattern.Wahrscheinlich war einfach dieAusbeute zu schlecht, um 60funktionierende Kerne bei nur225 Watt TDP herauszudestillieren.Doch nun sind die Xeon Phi3120A/P auf dem Markt mit nur57 aktivierten Kernen und mit 6GByte Speicher und einem Verbrauchsfreiraumbis hinauf zu300 Watt TDP. Dafür kosten sie1000 Dollar weniger als die 60-Kerner 5110 mit 8 GByte. Für Betuchtegibt es nun auch eineEdelversion 7120 mit 61 Kernen,1,238 GHz und 16 GByte Speicher,die im Turbo-Modus 1,333GHz erreicht. Dafür sind aberstolze 4129 US-Dollar zu berappen,was in Preis/Leistung umFaktor zwei hinter der 3120-Karte zurückliegt.(as)* Ja, ja, Bob Marley, der in demJahr gestorben ist, als IBM denPC erfand …max. DatentransferrateSpeicher - Cache Turbo-Takt empf. Ver-Preis/Leistungkapazitätkaufspreis352 GByte/s 16 GByte 30,5 MByte 1,333 GHz 4129 US-$ 293 MFlops/$352 GByte/s 16 GByte 30,5 MByte 1,333 GHz 4129 US-$ 293 MFlops/$352 GByte/s 8 GByte 30 MByte – 2759 US-$ 366 MFlops/$240 GByte/s 6 GByte 28,5 MByte – 1695 US-$ 592 MFlops/$240 GByte/s 6 GByte 28,5 MByte – 1695 US-$ 592 MFlops/$352 GByte/s 8 GByte 30 MByte – 2649 US-$ 382 MFlops/$c’t 2013, Heft <strong>15</strong>25

aktuell | Smartphones, Tablets, NotebooksSmartphone mit optischem ZoomSamsung baut ins Galaxy S4 Zoom einenechten optischen Zehnfach-Zoom für die Kameraein, sodass das Android-Smartphoneeher wie eine Kompaktkamera aussieht –auch dank Auslöseknopf auf der Vorderseiteund Zoomring am Objektiv. Die Kameranimmt 16-MP-Fotos auf, in Serie bis zu vierpro Sekunde. Zur Größe des CMOS-Sensorshat sich Samsung noch nicht geäußert, dieEmpfindlichkeit lässt sich bis ISO 3200 hochdrehen.Ein optischer Bildstabilisator und einXenon-Blitz sind eingebaut, zudem hat Samsungdie Kamera-App um einige zusätzlicheEinstellungen und Automatik-Modi erweitert.Der Smartphone-Teil bleibt hinter demdes Namensvetters Galaxy S4 zurück: DasSuper-AMOLED-Display hat 4,3 Zoll und 960x 540 Pixel. Der Prozessor hat zwei Kerne mit1,5 GHz, eingebaut sind 1,5 GByte Arbeitsspeicherund 8 GByte Flash. Zudem: MicroSD-Slot,11n-WLAN (Dualband), NFC,Bluetooth 4.0 LE, LTE für alle hierzulandegängigen Frequenzen und eine Frontkameramit 2 Megapixeln. Auf dem Gerät läuft dasaktuelle Android 4.2.2 mit Touchwiz-Ober -fläche. Preise und Lieferdatum wollte Samsungnicht nennen.(asp)Das Samsung Galaxy S4 Zoom ist fürein Smartphone ganz schön dick, ehereine Kompaktkamera mit Telefon.∫ Mobil-NotizenDer Reparaturservice von Sony läuftderzeit aufgrund der Pleite von zwei Partnerunternehmennur eingeschränkt. Sonywill Kunden mit dadurch verzögerten Reparaturenkurzfristig Austauschgeräte bereitstellenund Zahlungen für nicht erbrachteServiceleistungen erstatten. ImJuli soll der Service wieder reibungslosfunktionieren.Laut Bericht in der koreanischen ElectronicTimes drosselt Samsung die Produktiondes Galaxy S4. Die monatliche Produktionwerde um bis zu <strong>15</strong> Prozent gesenkt,für Juli habe Samsung nur Teile für6,5 Millionen S4 bestellt, halb so viele wieim Mai. Grund seien die schleppendenVerkäufe und daher großen Lagerbeständedes S4.Dünnstes Android-SmartphoneDas Ascend P6 ist laut Hersteller Huawei dasderzeit dünnste Smartphone der Welt. Mitseinem angeblich 6,18 Millimeter dicken Metallgehäuseunterbietet es das bisher dünnste,das ZTE Grand S LTE, um ein paar Zehntelmillimeter.Das gelingt ohne Einbußen beider Ausstattung, der Akku ist mit 2000 mAhsogar recht stark.Der 4,7 Zoll große Bildschirm zeigt 1280 x720 Pixel und soll sich auch mit Handschuhenbedienen lassen. Wie beim VorgängerAscend P2 setzt Huawei den hauseigenenK3V2+-Chip mit vier ARM-Kernen und 1,5GHz ein, dazu kommen 2 GByteArbeitsspeicher. Der interne Speicherist nur 8 GByte groß, im microSD-Slotan der Gehäuseseitekönnen Speicherkarten bis 32GByte verwendet werden. Dazukommen eine 8-MP-Rückkamera,Huawei Ascend P6: extremdünnes Android-Smartphonemit 4,7 Zoll und vier Kerneneine Frontkamera (5 MP), HSPA bis21,6 MBit/s, 11n-WLAN (nur 2,4 GHz)und Bluetooth 3.0. Installiert ist Android4.2 mit einer dezent angepassteneigenen Oberfläche, mitgeliefertwerden unter anderem Apps zurBildbearbeitung. Huawei nennteinen Preis von 450 Euro, angemessenererscheint der für Deutschlandangepeilte Straßenpreis von 350Euro. Es soll hierzulande im Juli inden Farben Pink, Weiß und Schwarzerscheinen.(asp)Notebook/Tablet-Hybride mit extrem hoch auflösendem DisplaySamsung Ativ Q: dank eines raffiniertenScharniers als Notebook und Tableteinsetzbar, erkennt zudemStifteingabenAuf Apples Retina-Boom setzt Samsung nocheinen drauf: Die beiden neuen NotebooksAtiv Book 9 Plus und Ativ Q haben 13,3-Zoll-Touchscreens mit der bislang einmaligen Auflösungvon 3200 x 1800 Pixeln – das sind275ˇdpi. Das Ativ Q erkennt auch Stifteingabenund hat ein besonders flexibles Scharnier,sodass man es wahlweise zusammengeklapptwie ein Tablet oder mit hochgeklapptem Deckelund dann freigelegter Tastatur wie einNotebook benutzen kann. Trotz der un -gewöhnlichen Klappmechanik wiegt es nur1,3ˇKilogramm und ist zusammengeklappt lediglich14 Millimeter dick. Die Laufzeit sollneun Stunden betragen. Windows 8 ist installiert,und zur Zusatzsoftware gehört ein Android-Emulator,der anders als bisherige vonGoogle zertifiziert ist und somit Zugang zumPlay Store und allen Android-Apps hat.Das Ativ Book 9 Plus ist ebenfalls keine 14Millimeter dick und 1,3 Kilogramm leicht.Beide laufen mit ULV-Prozessoren der viertenCore-i-Generation (Haswell) und habeneine SSD statt Festplatte. Liefertermine undPreise nennt Samsung noch nicht, günstigdürften sie aber nicht werden. Die Koreanerhaben allerdings auch schmalere Geldbeutelim Blick: Das Ativ Book 9 Lite ist ebenfallsein (mit 17 mm nicht mehr ganz so) flaches13,3-Zoll-Subnotebook. Mit herkömmlichemBildschirm (1366 x 768 Punkte, keinTouch) und AMDs Kabini-Prozessor sollte esaber deutlich günstiger als das Plus-Geschwisterchenwerden. Immerhin: Auch imLite steckt eine SSD; wiegen soll es 1,44Kilogramm.(mue)www.ct.de/13<strong>15</strong>02626 c’t 2013, Heft <strong>15</strong>

aktuell | AppsDolphin Browser aufgefrischtMobotap hat seinem Browser Dolphin mitVersion 10 für Android eine wesentlichschlankere Bedienoberfläche verpasst. Übereinen Web-App-Store können Benutzer Linkszu den Web-Bedienoberflächen vielerbeliebter Online-Dienste auf ihreStartseite ziehen. Für mehr Übersichtlichkeitlassen sich die Lesezeichenin Ordnern zusammenfassen.Tippt der Benutzer eine Suchanfragein die Adresszeile, erscheinenmehrere Icons, mit denen sich derBegriff bei verschiedenen Online-Diensten direkt suchen lässt, etwa Amazon,YouTube oder die Wikipedia. Nachdem Dolphinzwischenzeitlich kein Flash unterstützthatte, können Benutzer mit Version 10 Flashwieder aktivieren.(jo)Kurz-Clips im KommenVideoschnipsel sind offenbar das nächstegroße Ding: Jedenfalls ließ es sich Facebooknicht nehmen, Kurzvideos eine eigene Pressekonferenzzu widmen. Mit den kostenlosenInstagram-Apps für Android undiPhone kann man nicht mehr nurFotos, sondern auch 3 bis <strong>15</strong> Sekundenlange Videoschnipsel aufnehmenund teilen. Zum Start derneuen Features stehen 13 Videofilterzur Verfügung; eine „Cinema“-Funktion soll verwackelte Videosstabilisieren, zunächst aber nurmit iPhone 4S und 5.Instagrams Videofunktion erinnert starkan den aufstrebenden Kurzvideodienst Vine.Mit der App des im Herbst 2012 von Twitterübernommenen Dienstes erzeugt mansechssekündige Videoschleifen und teilt siein sozialen Medien. Fünf Monate nach deriOS-Version steht auch eine Android-Versionder Vine-App bereit.Microsoft hat mit Blink eine ähnliche Appfür Windows 8 und Windows Phone 8 imSortiment. Die Foto-App erzeugt 16 Fotosinnerhalb einer Sekunde, aus denen der Benutzerdas beste heraussuchen kann. Die Bilderlassen sich aber auch zu einem animiertenGif zusammenfassen, das man in sozialenNetzen wie Microsofts eigenem So.cl veröffentlichenkann. Blink erzeugt außerdemsogenannte Cliplets. Dabei nimmt derBenutzer eine Szenerie auf, friert einen TeilAlle Links für Ihr Handywww.ct.de/13<strong>15</strong>027Die Apps für die Foto-CommunityInstagram nehmen auch Videos auf.ein und markiert nur einen Bereich, der sichbewegen soll.Und auch mit den Skype-Apps für Android,iOS, Mac OS und Windows lassen sich– ein bis zu drei Minuten lange – Videos aufnehmen.Falls der Empfänger nicht online ist,speichert Skype das Video zwischen. (jo)Office Mobile für iPhone kommtDie konfigurierbare Startseite von Dolphinrückt Web-Apps in den Vordergrund.Microsoft hat Office Mobile für iPhone auchin Deutschland, Österreich und der Schweizveröffentlicht. Die App, die iOS 6.1 voraussetzt,ist an sich kostenlos, setzt aber dasAbonnement des Office-365-Pakets voraus,das direkt in der App gebucht werden kann.Enthalten ist dann auch die Nutzung derDesktop-Version von Office auf bis zu fünfRechnern.Die App ermöglicht den Zugriff auf Excel-,Word- und PowerPoint-Dokumente, die aucheditiert werden können – allerdings nicht indem von der Mac- oder PC-Version gewohntenUmfang. Dateien gelangen entweder perSkyDrive, SharePoint oder als E-Mail-Anhängein die App. Auf diese Art können Dokumenteauch an andere Nutzer gesendet werden.(Ben Schwan/jo)BlackBerry Secure Work Space für Android und iOSBlackBerry hat seine „Secure Work Space“-Apps jetzt auch für Android und iOS herausgebracht.Sie richten auf Mobilgeräten einengekapselten Bereich für Firmendaten ein.Damit lassen sich auf Geräten, die Mitarbeitersowohl privat als auch geschäftlich nutzen,berufliche und persönliche Daten vonein -Google-Play-Geschenkkarten kommenIn Kürze wird es für den Play Store Geschenkkartengeben. Darauf lässt ein neuerHilfetext schließen, den Google im PlayStore veröffentlicht hat. Demzufolge werdenKarten mit einem Gegenwert von <strong>15</strong>, 25 und50 Euro im Einzelhandel erhältlich sein. EineKarte lässt sich dann während eines Kaufsander trennen. Die Apps erfordern Serverseitigden BlackBerry Enterprise Service 10.1,mit denen sie auf dem gleichen Weg wieBlackBerry-Smartphones kommunizieren. Siesind selbst kostenlos; allerdings ist für jedenBenutzer eine Lizenz auf dem Server erforderlich.(Volker Weber/jo)einlösen oder dem Guthaben-Konto für spätereKäufe gutschreiben.Google-Play-Geschenkkarten können lautGoogle nur zum Kaufen oder Ausleihen vonInhalten in der lokalen Währung verwendetwerden. Das Guthaben einer US-Karte lässtsich hierzulande also nicht einlösen. (jo)∫ App-NotizenTeamViewer hat eine App für WindowsPhone 8 herausgebracht. Damit lassen sichWin dows-, Mac- und Linux-Rechner mit installiertemTeamViewer 8 fernsteuern.Google hat eine eigene Android-App fürdas Drucken von Android-Geräten ausveröffentlicht. Cloud Print für Androidkann von jedem kompatiblen GerätDruckaufträge auf verbundenen, freigegebenenDruckern ausgeben.Die Android-App Floating Notifications(1,49 Euro) zeigt Benachrichtigungenjeder App als kleine Icons im Vordergrundan – statt als leicht zu übersehende Symbolein der Task-Leiste.c’t 2013, Heft <strong>15</strong>27

aktuell | Grafik, HardwareMini-ITX-Mainboards mit lüfterloser CPU-KühlungAuf der Computex zeigten Asus,Elitegroup (ECS), MSI und SapphireMini-ITX-Mainboards mitden neuen Kabini-Prozessorenvon AMD. ECS hat nun die beidenVersionen KBN-I/2100 undKBN-I/5200 angekündigt, erstereohne Lüfter: Der AMD E1-2100kommt wegen seiner ThermalDesign Power (TDP) von lediglich9 Watt mit einem etwas größerenKühlkörper aus. Seine beidenCPU-Kerne mit Jaguar-Mikro -architektur arbeiten allerdingsauch mit höchstens 1 GHz. DerA6-5200 hingegen besitzt vierKerne mit 2 GHz, und auch seineintegrierte Radeon-HD-GPU taktethöher – aber er schluckt dannauch bis zu 25 Watt und brauchteinen Lüfter.ECS will beide Mainboards abJuli ausliefern und nennt Richtpreisevon umgerechnet 70 beziehungsweise130 Euro. Wannauch der deutsche Markt beliefertwird, ist laut ECS unklar.Ab Herbst will Fujitsu dasD3313-S unter anderem mit derEmbedded-Version GX-210HAdes E1-2100 verkaufen;es istfür lüfterloseKühlung „ausgelegt“,womit Fujitsuauf das Problemverweist, dass die Innenluftim PC-Gehäusenicht zu heiß werden darf.Das D3313-S dürfte deutlichteurer werden als das ECS KBN-I/2100, der Vorgänger D3003-Skostet je nach CPU-Version mindestens160 Euro.(ciw)Der 9-Watt-Chip aufdem ECS KNB-I/2100kommt ohne Lüfter aus.Desktop-Rechner mit AMD KabiniNvidia-Grafikchips künftig lizenzierbarAb 329 Euro sollen deutscheKäufer im August einen kompaktenDesktop-PC mit Kabini-Kombiprozessorkaufen können: Inder billigsten Ausführung desAcer Aspire XC-105 kommt derE1-2500 zum Einsatz, dessenzwei CPU-Kerne höchstens mit1,4 GHz takten. Auch eine RadeonHD 8240 ist in der APU integriert.Deutlich mehr Leistungverspricht der A4-5000 mit vierCPU-Kernen. Beide Versionensind mit USB 3.0 ausgestattet.Außer Gigabit-Ethernet sindauch WLAN und Bluetooth eingebaut.In einem Micro-Tower-Gehäusesteckt der ab 349 Euro teureAspire TC-100, doch die Technikist fast dieselbe wie beim XC-105. Das größere System sollPlatz bieten für Erweiterungen,was aber angesichts der schwachenund nicht austauschbarenProzessoren zumindest für Spielernicht interessant sein dürfte.Besser schlägt sich der TC-105,den Acer aber noch mit den Trinity-ProzessorenA10-5700 oderA8-5500 bestückt und nicht mitden leicht verbesserten Nachfolgernnamens Richland. (ciw)Acer lötet in denkompakten Aspire XC-105einen E1-2500 oderA4-5000 von AMD.Kepler-Grafikchips und derenNachfolger sollen einer Nvidia-Ankündigungzufolge für beliebigeChipdesigner lizenzierbar werden.Eingeschlossen sind sämtliche Designsund Visual-Computing-Patente, von denen Nvidia mehreretausend hält. Mit der neuenStrategie zielt Nvidia vorrangig aufden Markt für Smartphone- undTablet-Prozessoren (SoCs).Wer eine Nvidia-GPU in seinemTablet haben möchte, musszukünftig also nicht zwingendzum Tegra-5-Kombiprozessorgreifen, der 2014 als erstes SoCGeForce-Treiber macht ProblemeZahlreiche Nutzer berichten vonteilweise schwerwiegenden Problemen,die der GeForce-Treiber320.18 in Verbindung mit älterenGrafikkarten der Serie GeForce400 und 500 verursacht. Demnachkann es passieren, dass derBildschirm beim Surfen mit demFirefox-Browser einfriert, in Verbindungmit beliebigen SpielenBluescreens auftreten oder dasBetriebssystem neu startet. EinigeCUDA-fähige Kepler-GPUs enthaltenwird. Nvidia-Chef Huangwill damit vor allem den Marktanteilfür die eigene GPU-Technikim Handheld-Bereich kräftig erhöhenund den Nvidia-ex klusi -ven GPGPU-Ansatz CUDA durchdrücken.Der Schritt zeigt auch,dass die Tegra-Sparte offenbarhinter den Erwartungen Nvidiaszurückbleibt. Im Unterschiedzum Markt für Desktop- undNotebook-GPUs wimmelt es imSoC-Bereich vor leistungsfähigerKonkurrenz und Nvidia ist nurein Player von vielen. (mfi)Nutzer behaupten sogar, dass derGrafiktreiber ihre Grafikkarte zerstörthabe. Dagegen klingen dieTexturfehler in Assassins Creed 3oder Metro Last Light harmlos.Nvidia erklärte gegenüber c’t,dass man intern daran arbeite, dieFehler zu reproduzieren, um dieProbleme zu beheben. Details zuden Problemen wollte Nvidia aufmehrmalige Anfragen nicht nennen.(mfi)Spieler-Grafikkarte GeForce GTX 760 für 240 EuroNvidia ergänzt die GeForce-SerieGTX 700 um die GeForce GTX760. Die 240 Euro teure Grafikkartebietet für die meisten 3D-Spiele genügend Performance,um sie in Full HD ruckelfrei wiederzugeben.Crysis 3 soll inhoher Detailstufe mit über 40 fpslaufen, Battlefield 3 sogar mitmehr als 60 fps. Laut Nvidia isteine GeForce GTX 760 dreimal soschnell wie eine GeForce GTX275 aus dem Jahre 2009.Ihre GK104-GPU bietet 1<strong>15</strong>2Shader-Rechenkerne, 96 Textur -einheiten und 32 ROPs. Sie läuftmit 980 MHz, im Turbo-Modusmit 1033 MHz oder gar noch einwenig schneller – sofern wederdie TDP (170 Watt) noch die Temperaturgrenze(80ˇ°C) erreichtwerden. Hinsichtlich der theoretischenRechenleistung liegt eineGeForce GTX 670 bei gleicherTDP knapp 10 Prozent vorn, istaber auch 35 Euro teurer. Die Ge-Force GTX 760 bringt 2 GByteGDDR5-Speicher mit, der über256 Datenleitungen angebundenist, was für alle aktuellen DirectX-11-Spiele ausreicht. (mfi)Geringfügiglangsamer und35 Euro günstigerals die GeForceGTX 670 ist die– kein Zahlendreher –GeForce GTX 760.28 c’t 2013, Heft <strong>15</strong>

aktuell | Server & StorageKleine Server für kleine Firmen und NetzeDrei neue Server von HP und ein Kombi-Systemvon Dell zielen auf den Einsatz in Filialenund kleineren Netzen. HP stellt den ProLiantMicroServer Gen8 mit einem Intel Celeronoder Pentium vor; er löst seinen ebenfallskompakten Vorgänger mit AMD-CPU ab. Weiterhinist Platz für vier 3,5-Zoll-Festplatten,zwei ECC-Speichermodule und eine Low-Profile-Erweiterungskarte.Einige Händler offerierendie Basiskonfiguration mit Celeron G1610TDas Gehäusedes neuenHP-Microserversistlediglich etwa24 Zentimeterhoch.SSD- und SSHD-NeuheitenAuch Toshibaschickt eineUltrabook-Platte mitFlash-Cache insRennen.und 2 GByte RAM ab 450 Euro, damit wäre ererheblich teurer als sein Vorgänger mit AMD-Technik. Allerdings dürften die neuen Microserverschneller rechnen und sie sind stets mitzwei Gigabit-Ethernet-Ports sowie einfachenFernwartungsfunktionen ausgestattet.HP hat noch zwei weitere ProLiant-Serverfür kleine Firmen angekündigt, nämlich denDL320e Gen8 v2 und den ML310e Gen8 v2.In beiden steckt jeweils einer der neuen Haswell-Xeons,der verwirrenderweise die FamilienbezeichnungE3-1200 v3 trägt. Wie seitJahren üblich, steht die Bezeichnung DL fürein Rack-Gehäuse und ML für einen Tower.Mit PowerEdge VRTX will Dell deutlich höherenBedarf an Rechenleistung, Speicherplatzund Funktionen decken: Das Gerät für „ConvergedInfrastructure“ stellt eine Art Mini-Rechenzentrumdar. Das 31 Zentimeter breite,knapp 50 Zentimeter hohe und 73 Zentimetertiefe Chassis nimmt vier Server-Modulemit je zwei Prozessoren auf sowie zwölf 3,5-Zoll-Festplatten oder 25 Stück im 2,5-Zoll-Format.RAID-Adapter und Gigabit-Ethernet-Switch sind eingebaut.(ciw)Die PCI-Express-SSD XP941 mit 128, 256 oder512 GByte Flash-Speicher fertigt Samsungbereits in Serie, liefert sie aber bisher nur anPC-Hersteller. Es handelt sich um eine derersten Solid-State Disks in der neuen Bauformm.2 für Haswell-Ultrabooks, die PCIestatt mSATA für die Datenübertragung verwendet– und zwar gleich vier Lanes, dennbeim Lesen sollen Datentransferraten vonbis zu 1,4 GByte/s möglich sein. Zu den Preisenschweigt sich Samsung aus und verrätauch die Fertigungsstrukturen der Flash-Chips nicht genau, sie sollen jedenfalls kleinerals 20 Nanometer sein.Intel hat unterdessen billigere Geschwisterder Server-SSD-Serie DC S3700 vorgestellt,nämlich die Reihe DC S3500. Es gibt2,5-Zoll-Varianten mit 80, 120, 160, 240, 300,480, 600 und 800 GByte und für Microserverauch 1,8-Zoll-Typen. Einige Versionen kostenbloß etwa die Hälfte einer DC S3700 gleicherKapazität. Abstriche gibt es vor allem an zweiStellen: Die spezifizierte Menge an zufälliggeschriebenen Daten (Endurance) und dieIch bin vier Server: DellsPowerEdge VRTX vereint Blade-Server, Storage und einen Switch.Konsistenz der Latenz, sprich: Schwankungender Zugriffszeit. Letzteres ist aber nichtfür alle Einsatzbereiche kritisch.Nach Seagate (Momentus XT) und WD hatnun auch Toshiba eine 7 Millimeter flache2,5-Zoll-Festplatte mit eingebautem Flash-Cache angekündigt. Die Scheibe derMQ01ABF050H rotiert mit 5400 U/min,8 GByte SLC-NAND-Flash puffern häufig abgefragteDaten.(ciw)Winzig, aber schnell:die m.2-SSD XP941 von SamsungNetApp bringt Ontap 8.2Das Betriebssystem Ontap für Clustered-NAS-Systeme von NetApp kommt in der neuenVersion 8.2. Sie erlaubt die Verwaltung größererSpeichermengen, nämlich bis zu 69 PBytean Daten, sowie 24 Controller-Knoten mit biszu 49ˇ000 Logical Unit Numbers (LUNs) und12ˇ000 NAS-Volumes. Ein einzelner Containerkann bis zu 20 PByte Daten fassen.Durch Clustering soll „Fünf-Neunen“-Verfügbarkeitmöglich sein. Sowohl geplante alsauch ungeplante Ausfallzeiten sind lautNetApp vermeidbar: Hardware-Komponentenlassen sich im laufenden Betrieb austauschen.Ontap abstrahiert Storage als StorageVirtual Machines (SVMs), die man auf andereSysteme verschieben kann.(ciw)∫ Server-NotizenDer Server-Händler Thomas-Krenn.comwarnt vor einer Sicherheitslücke in Fernwartungsfunktionenvon Supermicro-Mainboards. Betroffen sind Server mit 12Boards der Serien X9, X8, X7 und H8, dieden Nuvoton-Chip WPCM450R für IPMI verwenden.Ein Firmware-Update beseitigtdas Risiko eines Pufferüberlaufs bei SSDP-Anfragen auf dem UPnP-Port 1900.Neue Opteron-6300-Prozessoren fürG34-Mainboards will AMD im ersten Quartal2014 auf den Markt bringen. Verbesserungenwird es aber nur bei Taktfrequenzen,Leistungsaufnahme und Preisengeben: In den „Warsaw“-Chips stecken weiterhinBulldozer-Kerne der zweiten Pile -driver-Generation. Die zugehörigen Hyper-Transport-3-Chipsätze werden dann fünfJahre auf dem Buckel haben, sie unterstützenweder SATA 6G noch PCIe 3.0.HP verkauft jetzt das Flash-Speichersystem3PAR StoreServ 7450 mit 8-GBit-FibreChannel-Anschlüssen ab 99ˇ000 Euro.Es soll bis zu 550ˇ000 IOPS bewältigen.30 c’t 2013, Heft <strong>15</strong>

aktuell | EmbeddedRobuste Mainboards für Haswell-CPUsDas D3222-B für Intels Core-i-Prozessorender vierten Generation kostet nicht mehr alsein normales Desktop-Board, verträgt aber denDauerbetrieb bei hohen Temperaturen.Der auf Boards für Industrie- und Büro<strong>computer</strong>spezialisierte Hersteller Fujitsu hat dreiMicro-ATX-Mainboards mit LGA1<strong>15</strong>0-Fassungfür Prozessoren aus Intels vierter Core-i-Generation(Codename Haswell) vorgestellt. Losgeht es mit dem D3220-B mit B85-Chipsatz für97 Euro. Für 109 Euro gibt es das D3221-B mitQ85-Chipsatz und Fernwartungsfunktionen.Das D3222-B mit Intel-Q87-Chipsatz für 133Euro ist nicht nur für einen Dauerbetrieb beiTemperaturen von bis zu 50ˇ°C ausgelegt, sondernhat auch drei Watchdog-Timer, die denBetrieb überwachen. Bleibt die Software hängen,lösen sie einen Reset aus.Fujitsu wirbt weder mit protzigen Spannungswandlernnoch ausgefeilten Overclocking-Funktionen,sondern mit Zuverlässigkeitund langer Verfügbarkeit. So verzichtetFujitsu beispielsweise auf schicken,schwarzen Lötstopplack – zugunsteneiner besseren automatischenoptischen Kontrolle jeder einzelnenPlatine. Im Rahmen eines „Extended Lifecycle“kann man das D3222-B mindestens dreiJahre lang kaufen. Besonders hebt Fujitsu dieFunktion Silent Fan hervor, welche die Drehzahlder Lüfter fein auf die gerade abgege -bene Leistung abstimmen soll.Während die in Deutschland entwickeltenund hergestellten Fujitsu-Mainboards in denvergangenen Jahren kaum einzeln zu bekommenwaren, gibt es für die Haswell-Generation mit Tragant mittlerweile einendeutschen Händler, der auch Endkunden beliefert.(bbe)Neues Windowsfür kleine GeräteAuch für das kleinste Mitglied der Windows-Familie hat Microsoft in diesem Jahr eineneue Version parat – und mal wieder einneues Nummerierungssystem. So hieß dasWindows für schwachbrüstige Geräte wieMess-Sonden oder RFID-Leser ursprünglichmal „CE“. Daraus wurde später ein WindowsCompact 7 und nun eben Windows EmbeddedCompact 2013. Damit wird immerhindeutlicher, dass dieses Windows eine eigeneCodebasis hat und nicht direkt mit Win -dows 8 verwandt ist. Es läuft sowohl aufARM- als auch x86-Prozessoren und belegtbesonders wenig Speicher.Zudem wirbt Microsoft mit Echtzeitfähigkeit,einem verbesserten Systemkern sowieWLAN-Unterstützung. Mithilfe der Snapshot-Boot-Funktion soll es schneller starten alsvorherige Versionen und ein flotteres Dateisystemhaben.Als Entwicklungsumgebung kommt VisualStudio 2012 zum Einsatz. Platform Builderund Application Builder helfen beim Programmierenfür mehrere Hardware-Platformen.Registrierte Entwickler können Win -dows Compact 2013 auf der Windows-Embedded-Webseiteherunterladen. (bbe)Mehr Performance pro MHz für SmartphonesMit dem Cortex-A12 will ARM die Lücke zwischendem betagten Cortex-A9 und demschnellen, aber hitzigen Cortex-A<strong>15</strong> schließen.Laut ARM handelt es sich um ein neuesDesign, wenn auch noch immer mit der 32-bittigen ARMv7-Architektur. Es soll pro Taktzyklus40 Prozent mehr Instruktionen durchschaufelnals der Cortex-A9 – exakt der Wert,mit dem ARM auch für den Cortex-A<strong>15</strong> wirbt.Vom Aufbau her scheint der A12 allerdingsnäher am A9: Er arbeitet zwei- undnicht dreifachskalar. Zudem hat die Pipeline11 Stufen (A9: 8 bis 11 Stufen; A<strong>15</strong>: <strong>15</strong> Stufen).Vom A<strong>15</strong> stammen wiederum Virtualisierungund 40-Bit-Adressierung (LPAE). DerA12 kann also theoretisch bis zu 1 TByte ansteuern,von denen jede Betriebssystem-Instanz maximal 4 GByte sieht. An der maximalenAnzahl von vier Kernen ändert sichnichts.Beim Thema Stromverbrauch bleibt ARMvage. Der Cortex-A12 sei genauso effizientwie der A9 oder anders ausgedrückt: Er liefertbei gleicher elektrischer Leistung auch diegleiche Performance. Folglich wird er unterVolllast wohl auch bis zu 40 Prozent mehrschlucken. Damit dürfte er immer noch einganzes Stück unter dem Cortex-A<strong>15</strong> liegen –vermutlich jedoch auch bei Taktfrequenz undPerformance. Einen Teil der Leistungsaufnahmewill ARM mit einem Big-Little-Gespannaus Cortex-A12 und -A7 auffangen.Als Grafikpartner stellt ARM dem A12 einestark abgespeckte Mali-GPU mit Midgard-Architekturzur Seite. Die Mali-T622 bietet zweiShader-Rechengruppen mit je zwei Ausführungseinheiten(ALUs) und einer TMU. LautARM soll sie 50 Prozent effizienter sein als dieersten T-600-GPUs und OpenVG, OpenCLsowie OpenGL ES 3.0 verstehen – Konformitätstestsstehen allerdings noch aus. Auch DirectX-fähigist sie, allerdings lediglich aufdem im Vergleich zu Desktop-Hardware starkabgespecktem Feature-Level 9_3.Das Verarbeiten von Full-HD-Videos (bis1080p60) obliegt un terdessen einer EinheitCortex-A1232–64 KByteI-CacheACPARM CoreSight Multicore Debug and TraceARMv7-A CPUSCU32–64 KByteD-CacheNEONData EngineFloating Point UnitCore1Integrated L2 Cachew/ECC (256 k–8 MB)128-bit AMBA 4 AXI Bus Interfacenamens Mali-V500, die dank ihrer acht Kernetheoretisch so gar Ultra-HD-Videos mit 3840 x2160 Pixeln bei 120 fps wiedergeben könnte.Der Cortex-A12 zielt auf Mittelklasse-Smartphones. Erste SoCs sollen Mitte 2014<strong>vom</strong> Band laufen, fertige Geräte könnte esEnde 2014 oder Anfang 20<strong>15</strong> geben. Damites die Hersteller von Systems-on-Chip (SoC)leichter haben, bietet ARM in Kooperationmit TSMC und Globalfoundries sogenannteProcessor Optimization Packs an. Dabei handeltes sich um bereits auf bestimmte (28-nm-)Prozesse angepassteDesigns. Derzeitverfügbar sinddiese für GF28-SLPund TSMC 28HPM.(bbe)234PeripheralPortDer Cortex-A12von ARM sollschneller als derCortex-A9 sein –das aktuelleSmartphone-Arbeitspferd – abersparsamer als derCortex-A<strong>15</strong>, dernoch immer nichtso recht in Fahrtkommt.c’t 2013, Heft <strong>15</strong>31

aktuell | Audio/VideoWettbewerbe zum c’t-Geburtstag: Bilderrätsel lösen,3D-Collage einreichen & Grafikdemo programmierenJetzt schnell einen Blick auf Seite <strong>15</strong> werfenund den fünften Buchstaben für das Schlagseitenbilderrätselvon „Ritsch & Renn“ notieren– mit etwas Glück können Sie dann mituns am 1. November gemeinsam den 30. Geburtstagvon c’t feiern und zusätzlich sogarein Tablet und die c’t-Gesamtausgabe aufBlu-ray nebst dem dafür nötigen Laufwerk gewinnen.Sollten Sie gerade nichtalle c’ts seit Aus gabe 11/13 zurHand haben, können Sie aucheinen Blick in die Schlagseiten-Galerieunter www.ct.de/schlagseitewerfen. Alle richtigen Lösungen,die uns bis zum 7. Juli unterbilderraetsel@ct.de erreichen, landenim Los-Topf. In c’t 16/13erfahren Sie, wer gewonnen hat.Außerdem laufen momentan zwei wei -tere Jubiläumswettbewerbe, bei denen diebesten Beiträge jeweils in Online-Abstimmungenunter den Lesern ermittelt werden.Noch bis zum 24. Juli können Sie eineselbstlaufende Grafikdemo bei uns einreichen.Wenn Sie lieber etwas in 3D modellierenmöchten, sind Sie bei unserer 3D-Mashup-Aktion „30 Jahre – 3 Dimensionen“richtig. Hier geht esdarum, bis zum 4. Septemberdas c’t-Logo in eine 3D-Collageein zubauen. Alle weiteren Infoszu den Wettbewerben sowie dieTeilnahmebedingungen findenSie unterwww.ct.de/mitmachenDer Rechtsweg und Mitarbeiter der HeiseMedien Gruppe sind von der Teilnahme ausgeschlossen.(vza)Mitschneiden RTMPE-geschützter Flashvideos untersagtWie erst jetzt bekannt wurde, hatte dasLandgericht Hamburg bereits am 25. April2013 im Rahmen einer einstweiligen Ver -fügung den Vertrieb einer Version des quelloffenenDownloadmanagers JDownloader2untersagt (Az.: 310 O 144/13). Mit der Softwarelassen sich Videos von Internet-Platt -formen wie MyVideo des MedienkonzernsProSiebenSat.1 herunterladen.Da die Videos dort nur als RTMPEgeschützterStream (Encrypted Real-TimeMessaging Protocol) und mit einer Token-URL versehen zum Nutzer übertragen werden,umging die Software nach Ansicht desGerichts eine wirksame technische Schutzmaßnahmeim Sinne von § 95a Abs. 2Urheberrechtsgesetz (UrhG). Bereits 2012hatte das LG München entschieden, dass derStreamripper TubeBox keine Videos dauerhaftvon MyVideo herunterladen durfte (Urteil<strong>vom</strong> 26.ˇ07.ˇ2012, Az.: 7 O 10502/12). DieHersteller des JDownloader2 haben bereitsreagiert und bieten nur noch eine Versionder Software ohne RTMPE-Unterstützung an.JDownloader-Hersteller AppWork betont,dass die Funktion nur vorübergehend in ei -ner Beta-Version der Software enthalten ge -wesen sei. Diese „Nightly Builds“ genanntenVersionen würden automatisch alle fünf Minutenauf Grundlage der jüngsten Änderungendurch die Open-Source-Community erstellt.Ein Entwickler aus dieser Communityhatte die Funktion eingebaut. Auf entsprechendenHinweis sei diese Änderung wiederrück gängig gemacht worden. Sowohl derJDownloader als auch die aktuellen Nightly-Builds (jDownloader2) sind daher nachAnsicht des Herstellers weiterhin legal.AppWork hat nach eigenen AngabenRechtsmittel gegen die einstweilige Ver -fügung eingelegt, weil es nach Ansicht desGeschäftsführers um weit mehr geht alsdie Rechtmäßigkeit einer Software zumDownload von RTMPE-geschützten Streams.Das Verfahren würde vielmehr die grundsätzlicheFrage betreffen, wer in welchemUmfang für OpenSource-Software haftet –also, ob der Betreiber einer Open-Source-Plattform tatsächlich jede noch so kleinevon der Community vorgenommenenÄnderung vorab auf ihre Rechtmäßigkeitprüfen muss.Unter anderem über diese Frage habe lautAppWork das Landgericht Hamburg nunmehrzu entscheiden. Der Verhandlungs -termin ist für den 12. September 2013 an -gesetzt.(nij)Freier Videocodec VP9 fast fertigGoogle hat die Bitstrom-Spezifikation des offenenVideokompressionsformats VP9 fertiggestellt.Neuerdings ist der VP9-Decoder inChromium und in der Entwicklerversion vonChrome per Voreinstellung aktiviert. Bis zum20. August will Google VP9 in finaler Fassungim Chrome integrieren und per Voreinstellungfreischalten. Noch ist der im VP8/VP9-Codec-SDK (libvpx) enthaltene VP9-Encoderschneckenlangsam. Optimierungen der Kodiergeschwindigkeitauf PC- und Mobilplattformenstehen auf der Agenda. Bis VP9 auchauf breiter Basis bei YouTube Einzug hält, wirdes wohl noch etwas dauern; bisher gibt es wenigeDemovideos (siehe c’t-Link).VP9 soll gegenüber seinem Vorgänger VP8mit bis zu 50 Prozent geringeren Bitraten auskommenund gegen den Ende Januar vonITU und ISO/MPEG verabschiedeten H.264-Nachfolger High Efficieny Video Coding(HEVC, auch H.265) antreten.Google und dessen Partner im WebM-Projektwollen den Codec als lizenzkostenfreienStandard für HTML5-Video und Webvideo -fonie via WebRTC etablieren. Allerdingshaben die WebM-Verfechter weiterhin mitBis Ende August will Google die finaleFassung seines für HTML5-Video undWebRTC vorgesehenen VP9-Codec inChrome integrieren.Patenthürden zu kämpfen. Zwar hält Googleessenzielle Patente an dem Kompres -sionsverfahren des Vorgängers VP8, den dasUnternehmen unter nicht widerrufbarerOpen-Source-Lizenz veröffentlichte.Zwölf Firmen hatten nach einem Aufrufdes Patentverwalters MPEG LA eigene Patentansprücheangemeldet, von denen sichAnfang März elf mit Google auf ein Lizenz -abkommen geeinigt hatten, das für VP8 unddessen Nachfolger weitreichende Patent -sicherheit schaffen sollte. Zwölfter im Bundewar Nokia, das an der Entwicklung von H.264und H.265 beteiligt war. Das finnische Unternehmenlegte bei der IETF Beschwerdegegen VP8 ein und brachte einige seinerVideokompressionspatente gegen VP8 unddamit auch gegen das darauf aufbauendeVP9 in Stellung.(vza)www.ct.de/13<strong>15</strong>03232 c’t 2013, Heft <strong>15</strong>