Magazin als PDF - Bites, Bytes and my 5 cents - portfolio

Magazin als PDF - Bites, Bytes and my 5 cents - portfolio

Magazin als PDF - Bites, Bytes and my 5 cents - portfolio

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

32<br />

��� ���������������������������<br />

��� ����������������������������<br />

��� �������������<br />

��� ���������������������������������<br />

��� ��������������������������������<br />

��� ���������������������������������������<br />

Kapitel 2 – Der St<strong>and</strong>ard ISO/IEC 27005:2008<br />

Die ISO 27005 stellt eine Anleitung zur IT Risikoanalyse<br />

und zum Risikomanagement im IT Bereich dar. Sie<br />

beinhaltet dabei einerseits eine Beschreibung des kompletten<br />

Risikomanagementprozesses <strong>als</strong> Ganzes und<br />

<strong>and</strong>ererseits eine genaue Beschreibung der einzelnen<br />

Schritte des Risikomanagementprozesses und der Risikoanalyse.<br />

Die Anhänge der IEC 27005 liefern zudem<br />

nützliche Informationen zur Implementierung eines Risikomanagementsystems<br />

im Bereich Informationssi-<br />

�����������������������������������������������������<br />

Norm ISO 27001:<br />

��� �������������������������������������������������<br />

���������������������������������������������������<br />

��� ���� ��������������� ���� ��������� ������������� �����<br />

gen auf bedrohte Werte, direkte und indirekte Bedrohungen<br />

und Schwachstellen<br />

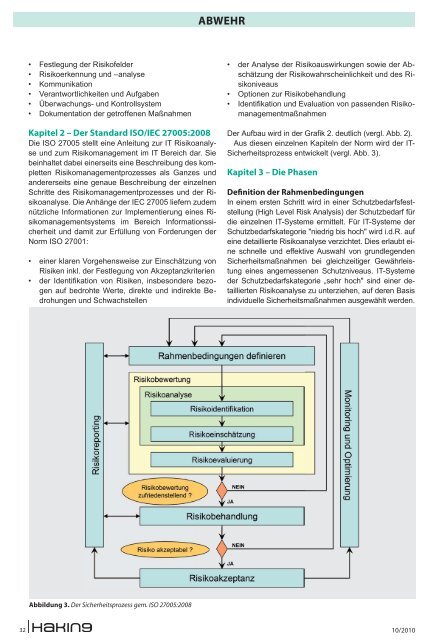

Abbildung 3. Der Sicherheitsprozess gem. ISO 27005:2008<br />

ABWEHR<br />

��� ������������������������������������������������<br />

schätzung der Risikowahrscheinlichkeit und des Risikoniveaus<br />

��� �����������������������������<br />

��� ���������������������������������������������������<br />

managementmaßnahmen<br />

����������������������������������������������������������<br />

Aus diesen einzelnen Kapiteln der Norm wird der IT-<br />

Sicherheitsprozess entwickelt (vergl. Abb. 3).<br />

Kapitel 3 – Die Phasen<br />

Defi nition der Rahmenbedingungen<br />

In einem ersten Schritt wird in einer Schutzbedarfsfeststellung<br />

(High Level Risk Analysis) der Schutzbedarf für<br />

�������������������������������������������������������<br />

Schutzbedarfskategorie "niedrig bis hoch" wird i.d.R. auf<br />

eine detaillierte Risikoanalyse verzichtet. Dies erlaubt eine<br />

schnelle und effektive Auswahl von grundlegenden<br />

Sicherheitsmaßnahmen bei gleichzeitiger Gewährleistung<br />

eines angemessenen Schutzniveaus. IT-Systeme<br />

der Schutzbedarfskategorie „sehr hoch" sind einer detaillierten<br />

Risikoanalyse zu unterziehen, auf deren Basis<br />

individuelle Sicherheitsmaßnahmen ausgewählt werden.<br />

10/2010