Magazin als PDF - Bites, Bytes and my 5 cents - portfolio

Magazin als PDF - Bites, Bytes and my 5 cents - portfolio

Magazin als PDF - Bites, Bytes and my 5 cents - portfolio

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

Nun gilt es für den Angreifer darauf zu warten, bis das<br />

Opfer den A-Record von gmail.com abfragt. Sehen wir<br />

nun in unserem mitgehörten Traffic eine solche Anfrage,<br />

so muss das Antwortpaket soweit verändert werden,<br />

dass anstatt die tatsächliche IP-Adresse nun die IP-Adresse<br />

zu unserer präparierten Seite übermittelt wird.<br />

Das Opfer selbst empfängt und akzeptiert das so,<br />

weil es selbst von der Veränderung nichts mitbekommt.<br />

Alle Anfragen, welche das Opfer von nun an an Gmail<br />

macht, werden nicht an Gmail selbst, sondern an unsere<br />

präparierte Seite ges<strong>and</strong>t, womit unser Vorhaben<br />

erfüllt wäre.<br />

So nun genug Theorie, schreiten wir zur Tat!<br />

Beide Schritte können direkt mit ettercap durchgeführt<br />

werden.<br />

Dabei h<strong>and</strong>elt es sich um ein Stück Software mit Spezialisierung<br />

auf Man-in-the-Middle-Attacken, welches<br />

unter der GPL wahlweise für Windows, Linux oder Mac<br />

veröffentlicht wurde.<br />

Leider wurde es seit einiger Zeit nicht mehr weiterentwickelt,<br />

was sich jedoch nicht auf die Funktionalität<br />

auswirkt.<br />

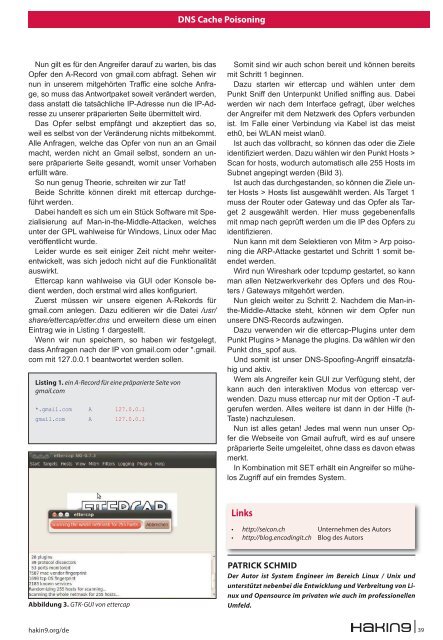

Ettercap kann wahlweise via GUI oder Konsole bedient<br />

werden, doch erstmal wird alles konfiguriert.<br />

Zuerst müssen wir unsere eigenen A-Rekords für<br />

gmail.com anlegen. Dazu editieren wir die Datei /usr/<br />

share/ettercap/etter.dns und erweitern diese um einen<br />

Eintrag wie in Listing 1 dargestellt.<br />

Wenn wir nun speichern, so haben wir festgelegt,<br />

dass Anfragen nach der IP von gmail.com oder *.gmail.<br />

com mit 127.0.0.1 beantwortet werden sollen.<br />

Listing 1. ein A-Record für eine präparierte Seite von<br />

gmail.com<br />

*.gmail.com A 127.0.0.1<br />

gmail.com A 127.0.0.1<br />

Abbildung 3. GTK-GUI von ettercap<br />

DNS Cache Poisoning<br />

Somit sind wir auch schon bereit und können bereits<br />

mit Schritt 1 beginnen.<br />

Dazu starten wir ettercap und wählen unter dem<br />

Punkt Sniff den Unterpunkt Unified sniffing aus. Dabei<br />

werden wir nach dem Interface gefragt, über welches<br />

der Angreifer mit dem Netzwerk des Opfers verbunden<br />

ist. Im Falle einer Verbindung via Kabel ist das meist<br />

eth0, bei WLAN meist wlan0.<br />

Ist auch das vollbracht, so können das oder die Ziele<br />

identifiziert werden. Dazu wählen wir den Punkt Hosts ><br />

Scan for hosts, wodurch automatisch alle 255 Hosts im<br />

Subnet angepingt werden (Bild 3).<br />

Ist auch das durchgest<strong>and</strong>en, so können die Ziele unter<br />

Hosts > Hosts list ausgewählt werden. Als Target 1<br />

muss der Router oder Gateway und das Opfer <strong>als</strong> Target<br />

2 ausgewählt werden. Hier muss gegebenenfalls<br />

mit nmap nach geprüft werden um die IP des Opfers zu<br />

identifizieren.<br />

Nun kann mit dem Selektieren von Mitm > Arp poisoning<br />

die ARP-Attacke gestartet und Schritt 1 somit beendet<br />

werden.<br />

Wird nun Wireshark oder tcpdump gestartet, so kann<br />

man allen Netzwerkverkehr des Opfers und des Routers<br />

/ Gateways mitgehört werden.<br />

Nun gleich weiter zu Schritt 2. Nachdem die Man-inthe-Middle-Attacke<br />

steht, können wir dem Opfer nun<br />

unsere DNS-Records aufzwingen.<br />

Dazu verwenden wir die ettercap-Plugins unter dem<br />

Punkt Plugins > Manage the plugins. Da wählen wir den<br />

Punkt dns_spof aus.<br />

Und somit ist unser DNS-Spoofing-Angriff einsatzfähig<br />

und aktiv.<br />

Wem <strong>als</strong> Angreifer kein GUI zur Verfügung steht, der<br />

kann auch den interaktiven Modus von ettercap verwenden.<br />

Dazu muss ettercap nur mit der Option -T aufgerufen<br />

werden. Alles weitere ist dann in der Hilfe (h-<br />

Taste) nachzulesen.<br />

Nun ist alles getan! Jedes mal wenn nun unser Opfer<br />

die Webseite von Gmail aufruft, wird es auf unsere<br />

präparierte Seite umgeleitet, ohne dass es davon etwas<br />

merkt.<br />

In Kombination mit SET erhält ein Angreifer so mühelos<br />

Zugriff auf ein fremdes System.<br />

Links<br />

��� http://seicon.ch Unternehmen des Autors<br />

��� http://blog.encodingit.ch� ���������������<br />

PATRICK SCHMID<br />

Der Autor ist System Engineer im Bereich Linux / Unix und<br />

unterstützt nebenbei die Entwicklung und Verbreitung von Linux<br />

und Opensource im privaten wie auch im professionellen<br />

Umfeld.<br />

hakin9.org/de 39