Revista trendTIC Ed. 19

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

Ciberseguridad<br />

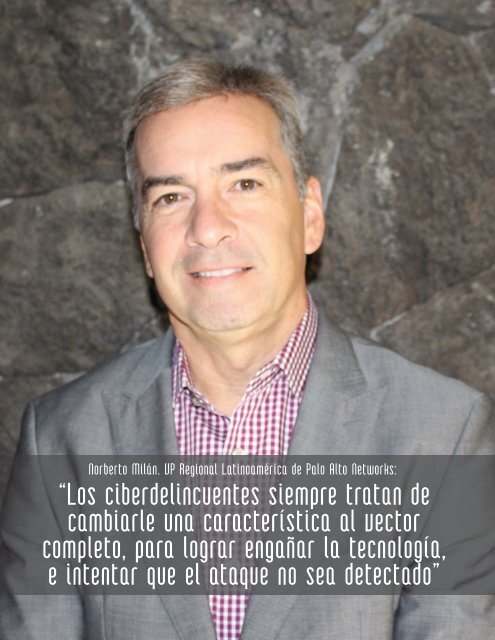

Norberto Milán. VP Regional Latinoamérica de Palo Alto Networks:<br />

“Los ciberdelincuentes siempre tratan de<br />

cambiarle una característica al vector<br />

completo, para lograr engañar la tecnología,<br />

e intentar que el ataque no sea detectado”<br />

La ciberseguridad está tomando la importancia<br />

que requiere por estos lados del planeta<br />

y para ahondar en ello, conversamos<br />

con Norberto Milán, VP regional de Latinoamérica<br />

de Palo Alto Networks.<br />

¿Cómo ha impactado esta nueva preocupación<br />

en la región, sobre todo en<br />

Chile, por el tema de ciberseguridad?<br />

El tema de Ciberseguridad sigue evolucionando:<br />

los atacantes no siempre son<br />

externos; hoy en día vemos variedad de<br />

atacantes internos. Es decir, èstos no son<br />

atacantes intencionales, o maliciosos, pero<br />

el simple hecho de que algún ciber-criminal<br />

pueda clonar credenciales y luego conectarse<br />

a la red corporativa de su víctima,<br />

como lo haría regularmente un funcionario<br />

en un día de trabajo normal. Todo esto<br />

ocurre sin tener idea de que las credenciales<br />

laborales han sido comprometidas,<br />

y entonces el criminal comienza a navegar<br />

en los recursos internos de la red. Es en<br />

este momento cuando el atacante puede<br />

aprovechar esa información para engañar<br />

a la administración de red, (en hacerle<br />

pensar que es el mismo usuario que tiene<br />

derecho a navegar mediante los sistemas<br />

de la organización), y de pronto, el “usuario”<br />

comienza a tener un comportamiento<br />

muy diferente. Esta situación sirve para<br />

ejemplificar el aumento la complejidad de<br />

poder detectar a los atacantes y sus tácticas<br />

maliciosas. En nuestro caso, Palo Alto<br />

Networks está orientada a prevenir que los<br />

ataques tengan éxito. La prevención es lo<br />

más duro y difícil que hay. Muchas empresas<br />

realizan tareas de remediar ataques ya<br />

ocurridos y ver en el forense qué fue lo que<br />

pasó, pero siempre es más difícil prevenir<br />

que el daño ocurra. La buena noticia es que<br />

cada vez hay más interés en todos los países<br />

de Latinoamérica en evitar algún daño<br />

a la imagen de las empresas, las marcas<br />

o el comprometer la misma confianza que<br />

pueda tener el Mercado hacia las organizaciones,<br />

por lo tanto, la ciberseguridad<br />

cada vez toma más relevancia. De hecho,<br />

recientemente me he enterado que se han<br />

situado directores de empresas en las más<br />

altas esferas de la compañía, para dirigir la<br />

ciberseguridad de cada dirección.<br />

Los especialistas destacan que la ciberseguridad<br />

no puede asegurar un<br />

cien por ciento. Entonces situaciones<br />

como las que ocurrieron en la banca<br />

en México, Ecuador, el mismo caso de<br />

Chile ¿se podrían haber evitado realmente?<br />

ataque no sea detectado. La respuesta es<br />

que la mayor parte de los casos sí pueden<br />

ser evitados. Aunque es imposible conocer<br />

a todas las variaciones de los componentes<br />

que pueden mezclarse en un intento de<br />

ataque, al detectar una cantidad suficiente<br />

de componentes, ya es posible prevenir<br />

la ejecución del ataque. Mayormente, los<br />

componentes son conocidos -no hay muchos<br />

exploits que existen en el mundo hoy<br />

día- y parte de nuestra labor es entender<br />

cómo se mezclan estos componentes para<br />

poder prevenir a todas las posibles variaciones<br />

de ataques.<br />

La nueva ola en ciberseguridad es controlar<br />

lo que está ocurriendo dentro de<br />

una red ¿Ustedes cómo lo hacen?<br />

Lo que siempre le decimos al cliente es que<br />

el paso número uno es tener una visibilidad<br />

absoluta, ya que comúnmente se cree que<br />

ya se tiene certeza de conocer todo lo que<br />

ocurre en la red, pero regularmente no es<br />

así. De hecho, cuando instalamos nuestras<br />

herramientas para brindarles la visibilidad<br />

que ellos anhelan, los clientes usualmente<br />

logran ver cosas que nunca antes habían<br />

podido ver circulando dentro de su propia<br />

red, y a partir de ese momento, es cuando<br />

les podemos explicar cómo prevenir.<br />

“...la mayor parte<br />

de los casos sí pueden<br />

ser evitados”<br />

El paso número dos es segmentar la red.<br />

Los usuarios de un sistema corporativo,<br />

de mercadeo (como ejemplo), quizás no<br />

deban tener acceso a las técnicas de las<br />

fábricas. Los usuarios de distintas funciones<br />

sí tienen que comunicarse entre ellos<br />

y acceder a información de distintas áreas,<br />

pero debemos limitar hacia donde se conectan.<br />

Eso es la segmentación, el cual es<br />

un paso muy importante. Una vez que lo<br />

hemos realizado, nos baja mucho el ruido<br />

de comunicación a la red.<br />

El tercer paso es aplicar las técnicas de<br />

protección de todas las amenazas ya conocidas<br />

y con esto me refiero a “Wannacry”,<br />

por ejemplo. Una empresa nunca debe<br />

sufrir un ataque por un vector que ya se<br />

conoce porque eso es información pública,<br />

debe estar desglosado para todos y la tecnología<br />

con la que se cuente debe poder<br />

ofrecer esa protección; como una vacuna.<br />

poder reconocer que se están recibiendo<br />

componentes que ya se han usado en otros<br />

ataques o que se están usando técnicas ya<br />

conocidas, pero que en estos casos se están<br />

usando de un modo distinto. Tenemos<br />

que armar el ADN del ataque y eso requiere<br />

que la protección exista en la nube, en el<br />

endpoint, en el perímetro, en el data center<br />

y en todos los puntos donde el usuario pueda<br />

tener contacto con aplicaciones o contenido.<br />

Es importante asegurar que al estar<br />

protegiendo estos puntos, es necesario recolectar<br />

la información de todos los sitios<br />

y comunicarlos entre ellos para lograr una<br />

protección más efectiva: es necesario que el<br />

endpoint le hable al firewall del perímetro,<br />

al firewall del data center, y al de la nube.<br />

Por otro lado, han tenido un crecimiento<br />

importante en Chile y Latinoamérica.<br />

¿Por qué las empresas están optando<br />

por Palo Alto Networks?<br />

Porque estamos enfocados en prevención.<br />

Somos prácticamente la única marca que se<br />

enfoca fuertemente en este punto y además<br />

tenemos todos los componentes que se necesitan:<br />

tenemos una plataforma que aplica<br />

protección en el endpoint, en la nube, en el<br />

perímetro, y en el data center. Cuando sumamos<br />

todos estos componentes nos entrega<br />

un producto poderoso. Antes se hablaba<br />

mucho de protección por componente o del<br />

usar la tecnología para protegerse de ataques<br />

determinados, pero si estas tecnologías<br />

no se comunican entre ellas, no tienen<br />

cómo avisar si alguna amenaza está siendo<br />

detectada. Esa es la gran diferencia de Palo<br />

Alto Networks: tenemos todo unificado en<br />

una plataforma de ciberseguridad que nos<br />

permite correlacionar eventos en tiempo<br />

real. Nosotros no permitimos que algo que<br />

se detecte en un punto, tenga un desarrollo<br />

y se conecte en otro punto en la red y<br />

eso es lo que los clientes están probando<br />

cada vez más y cuando lo ven en su propio<br />

ambiente. Todo esto, aunado a la visibilidad<br />

y control que nosotros les entregamos, es<br />

cuando a los clientes le queda claro que ne-<br />

Y por último tenemos el cuarto paso, que<br />

Cuando un ataque se produce con un vector<br />

es el más complejo, y consiste en proteger<br />

conocido, la respuesta es sí. Cien por lo desconocido. Las campañas de ataque<br />

ciento. El tema es que los ciberdelincuentes<br />

se hacen usando malware, usando táctiracterística<br />

siempre tratan de cambiarle una cacas<br />

o exploits que ya se conocen, pero que<br />

al vector completo, para lograr no se han mezclado para la creación de<br />

28 www.<strong>trendTIC</strong>.cl<br />

engañar la tecnología, e intentar que el un vector nuevo. La tecnología tiene que cesitan lo que Palo Alto Networks les ofrece. t<br />

www.<strong>trendTIC</strong>.cl<br />

Nov. - Dic. 2018 Nov. - Dic. 2018 29<br />

www.<strong>trendTIC</strong>.cl<br />

Nov. - Dic. 2018<br />

29<br />

Estos puntos se deben poder correlacionar<br />

para poder entender si lo que se está<br />

viendo son los componentes de un ataque<br />

y que pudiera estar llegando desde distintos<br />

sitios. En este punto, el machine learning<br />

permite conocer qué es lo que está<br />

pasando y reconocer cuando un ataque se<br />

está construyendo, para luego ir cerrando<br />

las posibles vulnerabilidades, y de esta<br />

forma es posible bloquearlo, y no permitirle<br />

la entrada al malware. Acto seguido,<br />

el sistema debe comunicarse al centro<br />

de control para recibir las instrucciones y<br />

secuestrar eso que ingresó, limitando lo<br />

más posible el impacto que pueda tener<br />

de manera que no dañe la empresa.