accès distant ou VPN

accès distant ou VPN

accès distant ou VPN

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

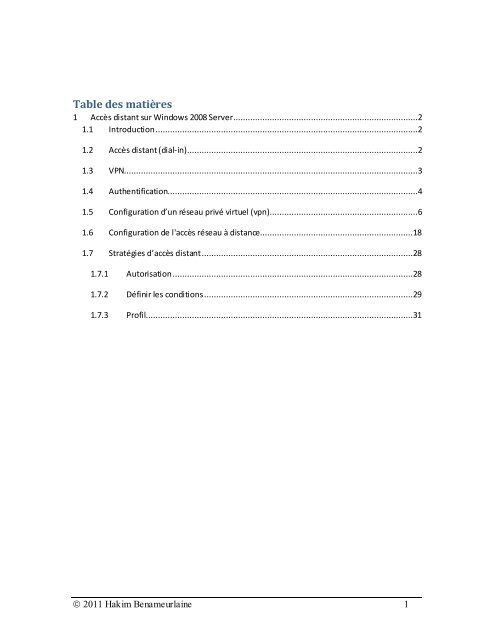

Table des matières<br />

1 Accès <strong>distant</strong> sur Windows 2008 Server ............................................................................2<br />

1.1 Introduction ............................................................................................................2<br />

1.2 Accès <strong>distant</strong> (dial-in) ...............................................................................................2<br />

1.3 <strong>VPN</strong>.........................................................................................................................3<br />

1.4 Authentification.......................................................................................................4<br />

1.5 Configuration d’un réseau privé virtuel (vpn).............................................................6<br />

1.6 Configuration de l'<strong>accès</strong> réseau à distance...............................................................18<br />

1.7 Stratégies d’<strong>accès</strong> <strong>distant</strong> .......................................................................................28<br />

1.7.1 Autorisation ...................................................................................................28<br />

1.7.2 Définir les conditions ......................................................................................29<br />

1.7.3 Profil..............................................................................................................31<br />

2011 Hakim Benameurlaine 1

1 Accès <strong>distant</strong> sur Windows 2008 Server<br />

1.1 Introduction<br />

L'<strong>accès</strong> réseau à distance permet à un utilisateur situé en dehors du<br />

réseau, de se connecter à l'environnement réseau au travers du service<br />

Accès <strong>distant</strong> (dial-in) <strong>ou</strong> d'une connexion <strong>VPN</strong> (Virtual Private Network).<br />

Windows 2008 Server implémente le service R<strong>ou</strong>tage et Accès<br />

<strong>distant</strong>, qui donne à un serveur le rôle de serveur d'<strong>accès</strong> <strong>distant</strong>.<br />

Il implémente également un client d'<strong>accès</strong> <strong>distant</strong> et un client <strong>VPN</strong>,<br />

permettant ainsi d'établir réciproquement, des connexions via le protocole<br />

PPP et des tunnels PPTP, L2TP.<br />

1.2 Accès <strong>distant</strong> (dial-in)<br />

L’<strong>accès</strong> <strong>distant</strong> permet à un utilisateur d’accéder à un serveur d’<strong>accès</strong> <strong>distant</strong> via<br />

une liaison point à point sur RTC.<br />

Le serveur d’<strong>accès</strong> <strong>distant</strong> j<strong>ou</strong>e le rôle de passerelle entre le client d’<strong>accès</strong> <strong>distant</strong><br />

et le réseau local.<br />

Lorsqu’un client d’<strong>accès</strong> <strong>distant</strong> se connecte à un serveur d’<strong>accès</strong> <strong>distant</strong>, il utilise<br />

un protocole de liaison de données approprié au support de communication qu’il<br />

utilise.<br />

Le support de communication peut être :<br />

RTC réseau téléphonique commuté.<br />

RNIS réseau numérique à intégration de service.<br />

Support X25 réseau à commutation de paquets.<br />

FRAME-RELAY réseau à commutation de trames.<br />

ATM Asynchron<strong>ou</strong>s Transfer Mode<br />

Support DSL Digital Subscriber Line<br />

Les protocoles de liaison de données que support Windows 2008 sont:<br />

<br />

SLIP (Serial Line Internet Protocol)<br />

Ce protocole est utilisé p<strong>ou</strong>r se connecter via un modem à un serveur<br />

SLIP au travers d’une connexion non sécurisée. Il s’agit d’un vieux<br />

standard de communication que l’on peut tr<strong>ou</strong>ver dans les<br />

environnements Unix. Le protocole SLIP ne peut encapsuler que de<br />

l’IP.<br />

2011 Hakim Benameurlaine 2

Windows 2008 Server ne peut pas être configuré comme serveur<br />

SLIP mais il inclut un client SLIP.<br />

PPP (Point to Point Protocol)<br />

C'est une amélioration du SLIP. Il peut encapsuler en dehors des<br />

protocoles TCP/IP des protocoles IPX/SPX, NetBEUI.<br />

L’avantage majeur du protocole PPP est qu’il n’est pas propriétaire,<br />

donc n’importe quel client supportant PPP peut se connecter à un<br />

serveur d’<strong>accès</strong> <strong>distant</strong> Windows 2008.<br />

1.3 <strong>VPN</strong><br />

Le <strong>VPN</strong> (Virtual Private Network), permet à un utilisateur d'accéder aux<br />

ress<strong>ou</strong>rces de son entreprise par exemple, comme s'il était physiquement<br />

connecté au LAN de cette dernière. Le serveur <strong>VPN</strong> nécessite une adresse<br />

IP public.<br />

Le <strong>VPN</strong> constitue une extension d'un réseau privé à travers un réseau<br />

public. De ce fait, le <strong>VPN</strong> n'est doté d'aucune mesure de sécurité dans son<br />

élément de base.<br />

Cependant, il est nécessaire de sécuriser les données qui transitent dans<br />

ce type de réseau.<br />

Windows 2008 Server utilise deux types de protocoles de tunnel qui sont<br />

PPTP (Point-to-Point Tunneling Protocol) et L2TP (Layer Two Tunneling<br />

Protocol).<br />

L'avantage du <strong>VPN</strong> par rapport à une connexion d'<strong>accès</strong> <strong>distant</strong> est que ce<br />

dernier peut s'effectuer via une connexion Internet, alors que l'<strong>accès</strong> <strong>distant</strong><br />

nécessite quant à lui une connexion point à point utilisant le RTC <strong>ou</strong> RNIS,<br />

ce qui revient économiquement plus cher.<br />

Un autre avantage du <strong>VPN</strong> est la possibilité d'effectuer une interconnexion<br />

de deux réseaux d'entreprise à travers un réseau public.<br />

<br />

PPTP<br />

Il s'agit d'un protocole qui rend possible l'interconnexion des réseaux via<br />

un réseau IP. C'est notamment un protocole qui permet l'encapsulation<br />

sécurisée sur un réseau public p<strong>ou</strong>r créer un <strong>VPN</strong>.<br />

<br />

L2TP<br />

C'est un protocole qui permet d'interconnecter des réseaux dès qu'une<br />

connexion point à point orientée paquet est offerte par le tunnel. Le L2TP<br />

2011 Hakim Benameurlaine 3

permet une compression des en-têtes et une authentification en tunnel. Il<br />

utilise aussi IPSec afin de crypter les données.<br />

PPTP<br />

Propriétaire (Microsoft)<br />

Encryptage Microsoft intégré<br />

Réseaux IP seulement<br />

Antérieur à L2TP<br />

L2TP<br />

Ouvert<br />

IPSEC<br />

IP, ATM, X.25…<br />

Plus récent<br />

Windows 2000 et plus<br />

1.4 Authentification<br />

Il est essentiel, lors de l'établissement d’une connexion d'<strong>accès</strong> <strong>distant</strong>, de<br />

procéder à la sécurisation des données qui transitent via un mécanisme<br />

d'authentification. Au sein de l'infrastructure Windows 2008 Server,<br />

plusieurs protocoles d'authentification sont proposés. Ces méthodes<br />

diffèrent essentiellement par leur niveau de sécurité.<br />

Il est possible de choisir parmi les protocoles d'authentification suivants :<br />

<br />

<br />

<br />

<br />

PAP (Password Authentification Protocol)<br />

Il s'agit d'une méthode d'authentification peu sécurisée et très simple.<br />

Le login et le mot de passe sont envoyés en clair par le client d'<strong>accès</strong><br />

<strong>distant</strong> au serveur d'<strong>accès</strong> <strong>distant</strong>, qui les comparent aux informations<br />

qui sont stockées dans la base SAM locale <strong>ou</strong> Active Directory.<br />

SPAP (Shiva Password Authentification Protocol)<br />

Ce protocole est plus sécurisé que le protocole PAP. Il permet de<br />

connecter des clients Shiva à un serveur d'<strong>accès</strong> <strong>distant</strong> Windows.<br />

CHAP (Challenge Handshake Authentification Protocol)<br />

Il s'agit d'un protocole crypté conçu p<strong>ou</strong>r les échanges de mots de<br />

passe via IP <strong>ou</strong> PPP. Les mots de passes sont stockés en clair sur le<br />

client et le serveur. Le client envoie le hash au serveur qui le compare<br />

au résultat de son hash.<br />

MS-CHAP (Microsoft Challenge Handshake Authentification Protocol)<br />

Ce type de protocole est basé sur le même principe que le CHAP à la<br />

différence que MS-CHAP stocke les mots de passes de façon cryptée,<br />

grâce à MD4 qui est une fonction de hachage.<br />

MS-CHAP 2<br />

<br />

Il s'agit ici d'une version plus récente du MS-CHAP, qui à la différence<br />

du MS-CHAPv1, propose une sécurité plus accrue.<br />

EAP (Extensible Authentification Protocol)<br />

2011 Hakim Benameurlaine 4

Il fait référence à un ensemble de protocoles qui apportent une<br />

extension aux méthodes d'authentification actuelles.<br />

Exemples :<br />

o SmartCard (carte + pin).<br />

o Authentification Biométrique (empreinte + pin).<br />

P<strong>ou</strong>r configurer les Méthodes d’authentification :<br />

Aller dans les propriétés du serveur, onglet Sécurité :<br />

2011 Hakim Benameurlaine 5

1.5 Configuration d’un réseau privé virtuel (vpn)<br />

SERVEUR :<br />

N<strong>ou</strong>s allons dans cette étape, configurer un serveur <strong>VPN</strong>.<br />

2011 Hakim Benameurlaine 6

2011 Hakim Benameurlaine 7

Si v<strong>ou</strong>s ne disposez pas d’au moins deux interfaces réseaux, v<strong>ou</strong>s recevrez le<br />

message suivant :<br />

Si v<strong>ou</strong>s disposez de deux interfaces réseaux, v<strong>ou</strong>s recevrez le message suivant :<br />

2011 Hakim Benameurlaine 8

2011 Hakim Benameurlaine 9

2011 Hakim Benameurlaine 10

2011 Hakim Benameurlaine 11

CLIENT :<br />

2011 Hakim Benameurlaine 12

2011 Hakim Benameurlaine 13

2011 Hakim Benameurlaine 14

Autoriser l’usager p<strong>ou</strong>r le serveur <strong>VPN</strong>:<br />

2011 Hakim Benameurlaine 15

Faire un test de connexion à partir du client :<br />

2011 Hakim Benameurlaine 16

Afficher les connexions sur le serveur <strong>VPN</strong>:<br />

2011 Hakim Benameurlaine 17

1.6 Configuration de l'<strong>accès</strong> réseau à distance<br />

SERVEUR :<br />

2011 Hakim Benameurlaine 18

2011 Hakim Benameurlaine 19

2011 Hakim Benameurlaine 20

2011 Hakim Benameurlaine 21

Configurer le modem du serveur :<br />

2011 Hakim Benameurlaine 22

2011 Hakim Benameurlaine 23

CLIENT :<br />

2011 Hakim Benameurlaine 24

2011 Hakim Benameurlaine 25

2011 Hakim Benameurlaine 26

Faire un test :<br />

2011 Hakim Benameurlaine 27

1.7 Stratégies d’<strong>accès</strong> <strong>distant</strong><br />

Les stratégies d’<strong>accès</strong> <strong>distant</strong> sont utilisées p<strong>ou</strong>r accorder <strong>ou</strong> non l’<strong>accès</strong><br />

aux clients d’<strong>accès</strong> <strong>distant</strong> <strong>ou</strong> <strong>VPN</strong> en se basant sur un ensemble de<br />

conditions, d’autorisations et de profils.<br />

La réussite d’une connexion d’<strong>accès</strong> <strong>distant</strong> <strong>ou</strong> <strong>VPN</strong> ne repose pas<br />

uniquement sur l’acceptation p<strong>ou</strong>r un utilisateur d’effectuer des appels<br />

entrants.<br />

On va p<strong>ou</strong>voir indiquer qu’un utilisateur peut établir une connexion<br />

uniquement s’il utilise un protocole d’authentification comme défini dans la<br />

stratégie, qu’il se connecte selon un horaire donné, etc.<br />

1.7.1 Autorisation<br />

Le serveur d’<strong>accès</strong> <strong>distant</strong> <strong>ou</strong> <strong>VPN</strong> vérifie que l’utilisateur s’authentifiant<br />

possède l’autorisation d’établir une connexion.<br />

Les autorisations sont définies à la fois dans les propriétés du compte<br />

utilisateur p<strong>ou</strong>r lequel on s<strong>ou</strong>haite lui autoriser <strong>ou</strong> interdire l’établissement<br />

d’une connexion, et dans la stratégie elle-même.<br />

Aller dans les propriétés du compte utilisateur, onglet Appel entrant.<br />

2011 Hakim Benameurlaine 28

Trois possibilités sont offertes :<br />

Autoriser l’<strong>accès</strong><br />

Si un utilisateur possède cette autorisation alors le profil défini dans la<br />

stratégie est appliqué à l’utilisateur, et la connexion est établie sauf si une<br />

contre-indication apparaît dans le profil.<br />

Refuser l’<strong>accès</strong><br />

Si un utilisateur possède cette autorisation, l’<strong>accès</strong> lui est refusé sauf dans<br />

le cas où l’attribut Ignore-User-Dialin-Properties possède la valeur Vrai.<br />

Si L’autorisation d’<strong>accès</strong> est refusée alors la connexion écho ue.<br />

Contrôler l’<strong>accès</strong> via la stratégie d’<strong>accès</strong> <strong>distant</strong><br />

Cette option indique que l’autorisation de connexion de l’utilisateur ne<br />

dépend pas des propriétés de son compte mais des autorisations définies<br />

dans la stratégie elle-même :<br />

L’option Refuser l’autorisation d’<strong>accès</strong> <strong>distant</strong> indique que l’utilisateur<br />

ne p<strong>ou</strong>rra pas établir de connexion.<br />

L’option Accorder l’autorisation d’<strong>accès</strong> <strong>distant</strong> indique que l’utilisateur<br />

p<strong>ou</strong>rra établir de connexion et le profil sera alors appliqué à l’utilisateur.<br />

1.7.2 Définir les conditions<br />

P<strong>ou</strong>r qu’un utilisateur puisse établir une connexion, il doit obligatoirement<br />

remplir t<strong>ou</strong>tes les conditions définies dans la stratégie. Si une seule des<br />

conditions n’est pas remplie, alors la connexion éch<strong>ou</strong>e.<br />

P<strong>ou</strong>r définir les conditions :<br />

1) Aller dans la console R<strong>ou</strong>tage et <strong>accès</strong> <strong>distant</strong>.<br />

2011 Hakim Benameurlaine 29

2) Dans le conteneur Stratégies d’<strong>accès</strong> <strong>distant</strong>, éditer une stratégie.<br />

3) Cliquer sur le b<strong>ou</strong>ton Aj<strong>ou</strong>ter.<br />

4) La liste des conditions que v<strong>ou</strong>s p<strong>ou</strong>vez aj<strong>ou</strong>ter apparaît.<br />

Sélectionner une condition et cliquer sur le b<strong>ou</strong>ton Aj<strong>ou</strong>ter p<strong>ou</strong>r lui<br />

attribuer une valeur en fonction de la condition choisie.<br />

2011 Hakim Benameurlaine 30

1.7.3 Profil<br />

Si les propriétés de la connexion répondent aux conditions et que<br />

l’utilisateur possède l’autorisation d’établir une connexion, il se voit<br />

attribuer un profil de connexion qui correspond à un ensemble de<br />

propriétés appliquées à la connexion.<br />

Le profil peut aussi être un élément permettant de refuser l’établissement<br />

d’une connexion, si certain paramètres du profil entrent en conflit avec la<br />

manière dont la connexion a été établie. Par exemple si le protocole<br />

d’authentification utilisé ne correspond pas avec les indications du profil.<br />

Un profil est composé des éléments suivants :<br />

2011 Hakim Benameurlaine 31

Onglet Contraintes p<strong>ou</strong>r les appels entrant<br />

Permet d’indiquer que la connexion peut s’établir uniquement selon un<br />

horaire donné, définir des délais de connexion, etc.<br />

2011 Hakim Benameurlaine 32

Onglet IP<br />

Permet de définir comment les adresses IP seront attribuées aux clients<br />

d’<strong>accès</strong> <strong>distant</strong> <strong>ou</strong> <strong>VPN</strong>.<br />

Il est aussi possible de définir des filtres d’entrée et de sortie p<strong>ou</strong>r la<br />

connexion établie selon le profil. Ceci permet de définir quels sont les flux<br />

qui auront le droit d’entrer dans le réseau privé.<br />

2011 Hakim Benameurlaine 33

Onglet Liaison multiples<br />

Permet de définir p<strong>ou</strong>r les clients d’<strong>accès</strong> <strong>distant</strong> la prise en charge du<br />

protocole BAP.<br />

2011 Hakim Benameurlaine 34

Onglet Authentification<br />

Permet de spécifier les méthodes d’authentification acceptables p<strong>ou</strong>r les<br />

clients d’<strong>accès</strong> <strong>distant</strong> <strong>ou</strong> <strong>VPN</strong>. Il faut aussi que le serveur d’<strong>accès</strong> <strong>distant</strong><br />

prenne en charge ces méthodes d’authentification.<br />

2011 Hakim Benameurlaine 35

Onglet Cryptage<br />

Permet d’indiquer les niveaux de cryptage autorisés p<strong>ou</strong>r la connexion.<br />

2011 Hakim Benameurlaine 36