Lectures for 2008 - KTH

Lectures for 2008 - KTH

Lectures for 2008 - KTH

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

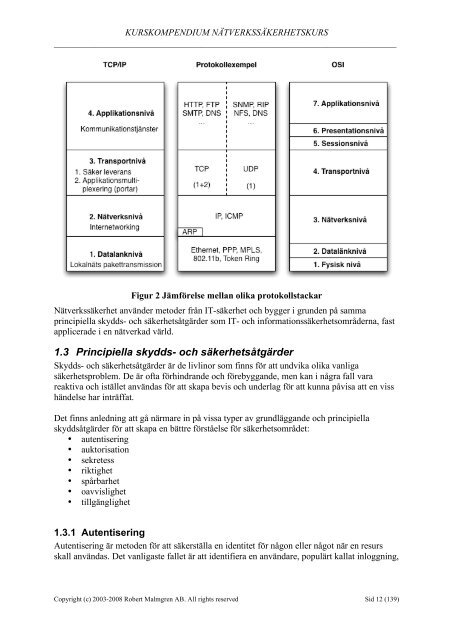

KURSKOMPENDIUM NÄTVERKSSÄKERHETSKURS<br />

___________________________________________________________________________<br />

Figur 2 Jämförelse mellan olika protokollstackar<br />

Nätverkssäkerhet använder metoder från IT-säkerhet och bygger i grunden på samma<br />

principiella skydds- och säkerhetsåtgärder som IT- och in<strong>for</strong>mationssäkerhetsområderna, fast<br />

applicerade i en nätverkad värld.<br />

1.3 Principiella skydds- och säkerhetsåtgärder<br />

Skydds- och säkerhetsåtgärder är de livlinor som finns för att undvika olika vanliga<br />

säkerhetsproblem. De är ofta förhindrande och förebyggande, men kan i några fall vara<br />

reaktiva och istället användas för att skapa bevis och underlag för att kunna påvisa att en viss<br />

händelse har inträffat.<br />

Det finns anledning att gå närmare in på vissa typer av grundläggande och principiella<br />

skyddsåtgärder för att skapa en bättre förståelse för säkerhetsområdet:<br />

• autentisering<br />

• auktorisation<br />

• sekretess<br />

• riktighet<br />

• spårbarhet<br />

• oavvislighet<br />

• tillgänglighet<br />

1.3.1 Autentisering<br />

Autentisering är metoden för att säkerställa en identitet för någon eller något när en resurs<br />

skall användas. Det vanligaste fallet är att identifiera en användare, populärt kallat inloggning,<br />

Copyright (c) 2003-<strong>2008</strong> Robert Malmgren AB. All rights reserved Sid 12 (139)