Lectures for 2008 - KTH

Lectures for 2008 - KTH

Lectures for 2008 - KTH

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

KURSKOMPENDIUM NÄTVERKSSÄKERHETSKURS<br />

___________________________________________________________________________<br />

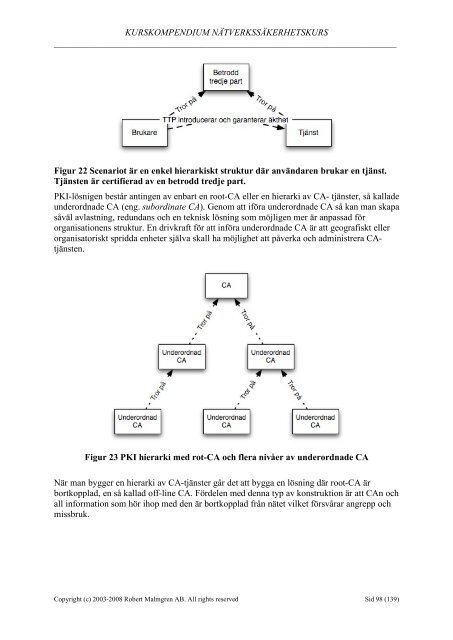

Figur 22 Scenariot är en enkel hierarkiskt struktur där användaren brukar en tjänst.<br />

Tjänsten är certifierad av en betrodd tredje part.<br />

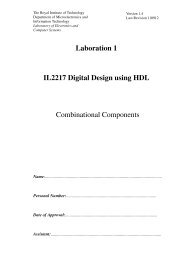

PKI-lösnigen består antingen av enbart en root-CA eller en hierarki av CA- tjänster, så kallade<br />

underordnade CA (eng. subordinate CA). Genom att iföra underordnade CA så kan man skapa<br />

såväl avlastning, redundans och en teknisk lösning som möjligen mer är anpassad för<br />

organisationens struktur. En drivkraft för att införa underordnade CA är att geografiskt eller<br />

organisatoriskt spridda enheter själva skall ha möjlighet att påverka och administrera CAtjänsten.<br />

Figur 23 PKI hierarki med rot-CA och flera nivåer av underordnade CA<br />

När man bygger en hierarki av CA-tjänster går det att bygga en lösning där root-CA är<br />

bortkopplad, en så kallad off-line CA. Fördelen med denna typ av konstruktion är att CAn och<br />

all in<strong>for</strong>mation som hör ihop med den är bortkopplad från nätet vilket försvårar angrepp och<br />

missbruk.<br />

Copyright (c) 2003-<strong>2008</strong> Robert Malmgren AB. All rights reserved Sid 98 (139)