Lectures for 2008 - KTH

Lectures for 2008 - KTH

Lectures for 2008 - KTH

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

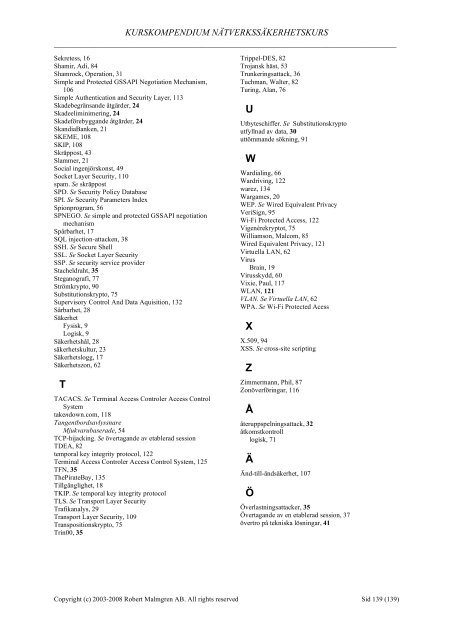

KURSKOMPENDIUM NÄTVERKSSÄKERHETSKURS<br />

___________________________________________________________________________<br />

Sekretess, 16<br />

Shamir, Adi, 84<br />

Shamrock, Operation, 31<br />

Simple and Protected GSSAPI Negotiation Mechanism,<br />

106<br />

Simple Authentication and Security Layer, 113<br />

Skadebegränsande åtgärder, 24<br />

Skadeeliminimering, 24<br />

Skadeförebyggande åtgärder, 24<br />

SkandiaBanken, 21<br />

SKEME, 108<br />

SKIP, 108<br />

Skräppost, 43<br />

Slammer, 21<br />

Social ingenjörskonst, 49<br />

Socket Layer Security, 110<br />

spam. Se skräppost<br />

SPD. Se Security Policy Database<br />

SPI. Se Security Parameters Index<br />

Spionprogram, 56<br />

SPNEGO. Se simple and protected GSSAPI negotiation<br />

mechanism<br />

Spårbarhet, 17<br />

SQL injection-attacken, 38<br />

SSH. Se Secure Shell<br />

SSL. Se Socket Layer Security<br />

SSP. Se security service provider<br />

Stacheldraht, 35<br />

Steganografi, 77<br />

Strömkrypto, 90<br />

Substitutionskrypto, 75<br />

Supervisory Control And Data Aquisition, 132<br />

Sårbarhet, 28<br />

Säkerhet<br />

Fysisk, 9<br />

Logisk, 9<br />

Säkerhetshål, 28<br />

säkerhetskultur, 23<br />

Säkerhetslogg, 17<br />

Säkerhetszon, 62<br />

T<br />

TACACS. Se Terminal Access Controler Access Control<br />

System<br />

takendown.com, 118<br />

Tangentbordsavlyssnare<br />

Mjukvarubaserade, 54<br />

TCP-hijacking. Se övertagande av etablerad session<br />

TDEA, 82<br />

temporal key integrity protocol, 122<br />

Terminal Access Controler Access Control System, 125<br />

TFN, 35<br />

ThePirateBay, 135<br />

Tillgänglighet, 18<br />

TKIP. Se temporal key integrity protocol<br />

TLS. Se Transport Layer Security<br />

Trafikanalys, 29<br />

Transport Layer Security, 109<br />

Transpositionskrypto, 75<br />

Trin00, 35<br />

Trippel-DES, 82<br />

Trojansk häst, 53<br />

Trunkeringsattack, 36<br />

Tuchman, Walter, 82<br />

Turing, Alan, 76<br />

U<br />

Utbyteschiffer. Se Substitutionskrypto<br />

utfyllnad av data, 30<br />

uttömmande sökning, 91<br />

W<br />

Wardialing, 66<br />

Wardriving, 122<br />

warez, 134<br />

Wargames, 20<br />

WEP. Se Wired Equivalent Privacy<br />

VeriSign, 95<br />

Wi-Fi Protected Access, 122<br />

Vigenèrekryptot, 75<br />

Williamson, Malcom, 85<br />

Wired Equivalent Privacy, 121<br />

Virtuella LAN, 62<br />

Virus<br />

Brain, 19<br />

Virusskydd, 60<br />

Vixie, Paul, 117<br />

WLAN, 121<br />

VLAN. Se Virtuella LAN, 62<br />

WPA. Se Wi-Fi Protected Acess<br />

X<br />

X.509, 94<br />

XSS. Se cross-site scripting<br />

Z<br />

Zimmermann, Phil, 87<br />

Zonöverföringar, 116<br />

Å<br />

återuppspelningsattack, 32<br />

åtkomstkontroll<br />

logisk, 71<br />

Ä<br />

Änd-till-ändsäkerhet, 107<br />

Ö<br />

Överlastningsattacker, 35<br />

Övertagande av en etablerad session, 37<br />

övertro på tekniska lösningar, 41<br />

Copyright (c) 2003-<strong>2008</strong> Robert Malmgren AB. All rights reserved Sid 139 (139)