Download bogen De overvågede gratis her (pdf) - Tænk

Download bogen De overvågede gratis her (pdf) - Tænk

Download bogen De overvågede gratis her (pdf) - Tænk

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

<strong>De</strong> <strong>overvågede</strong><br />

Vores priVatliV er truet<br />

Men der findes løsningsModeller

<strong>De</strong> <strong>overvågede</strong><br />

<strong>De</strong>batbog om privacy og løsningsmodeller<br />

© Forbrugerrådet & DI<br />

Redaktion: Henning Mortensen, DI ITEK, Erik Valeur, <strong>Tænk</strong> og Pernille Tranberg, <strong>Tænk</strong><br />

Layout: Geira Bjørn Olsen, <strong>Tænk</strong><br />

Forsidefoto: Colourbox<br />

Fotos i øvrigt: Ulrik Jantzen og Peter Sørensen<br />

Forlag: Books on <strong>De</strong>mand GmbH, København, Danmark<br />

Produktion: Books on <strong>De</strong>mand GmbH, Norderstedt, Tyskland<br />

ISBN-13: 9788776913304<br />

3

Indhold<br />

del 1: de <strong>overvågede</strong><br />

Hvad er privacy, og hvorfor er det så vigtigt? .......................... side 8<br />

Af Henning Mortensen og Erik Valeur<br />

samfundets behov for privacy ...................................... side 18<br />

Af Henning Mortensen<br />

Facebook og forbrugerne .......................................... side 34<br />

Af Anette Høyrup<br />

Big Brot<strong>her</strong> eller Big Mot<strong>her</strong> ....................................... side 42<br />

Af Hans Jørgen Bonnichsen<br />

del 2: når overvågning ta’r magten<br />

Velkommen på forsiden ........................................... side 54<br />

det store identitetstyveri ........................................... side 60<br />

Koncernen, der vidste alt ......................................... side 68<br />

syv dage som tv-stjerne ........................................... side 76<br />

Af Erik Valeur<br />

del 3: nøglen til fremtiden<br />

Privatlivsbeskyttelse i iT systemer ................................... side 86<br />

Af Jørn Guldberg<br />

Terrorbekæmpelse og sikkerhedsteknologi .......................... side 94<br />

Af Ida Leisner<br />

Nøglen til fremtiden – om pseudonymer og virtuelle identiteter ........ side 104<br />

Af Stephan Engberg<br />

4

Forord<br />

de <strong>overvågede</strong> er udgivet i et samarbejde mellem di (dansk industri) og Forbrugerrådet.<br />

Bogen, der er redigeret af Forbrugerbladet <strong>Tænk</strong> og brancheforeningen di iTeK under<br />

di, beskriver den øgede overvågning og registrering af danskerne siden terrorangrebet på<br />

UsA 11. september 2001.<br />

efter en beskrivelse af de aktuelle problemer med den stærkt øgede overvågning sætter vi<br />

fokus på de løsningsmuligheder, der findes – og som hidtil har været overset.<br />

Bogen har tre dele:<br />

del 1: de <strong>overvågede</strong> – så langt er overvågningen kommet i danmark de seneste år<br />

del 2: Når overvågningen ta’r magten – fire scenarier om det, der kan ske, hvis det går<br />

helt galt<br />

del 3: Nøglen til fremtiden – løsninger på overvågning og sikring af privacy<br />

Henning Mortensen, Pernille Tranberg og Erik Valeur, januar 2009<br />

Privacy er retten til privatliv i forhold til éns færden både offentligt og privat, i det fysiske<br />

rum, på telefon og på internettet.<br />

i kapitler med note-henvisninger findes noterne umiddelbart efter kapitlet.<br />

5

del 1<br />

<strong>De</strong> <strong>overvågede</strong><br />

Overvågningen har udviklet sig kraftigere<br />

og hurtigere, end nogen havde troet<br />

7

Hvad er privacy,<br />

og hvorfor er det så vigtigt?<br />

Af Henning Mortensen og Erik Valeur<br />

Gennem de senere år har vi set en udvanding af privatlivets fred både <strong>her</strong>hjemme og<br />

internationalt.<br />

Terrorangreb forskellige steder i verden har ført til en ny sikkerhedspolitik, hvor mange<br />

velmenende politikere overbyder hinanden med løsninger, der har til formål at forbedre<br />

befolkningens sikkerhed. Når ét initiativ er taget, kræves der straks flere, så politikerne<br />

kan demonstrere, at de tænker på borgernes sikkerhed.<br />

I disse forsøg skærpes lovgivning med henblik på at overvåge alle borgere mere, så de<br />

få kriminelle borgere kan pågribes.<br />

Eksempler på dette fra de senere år inkluderer:<br />

• Politiets Efterretningstjeneste er blevet større og har fået udvidet mandatet, og det<br />

betyder, at flere forhold kan efterforskes uden den almindelige demokratiske kontrol,<br />

som det almindelige politi er underlagt.<br />

• Retssikkerheden er blevet undermineret på flere områder. For eksempel har det tidligere<br />

været praksis, at man skulle have en dommerkendelse før et indgreb, så domstolene<br />

kunne vurdere, om der var beviser nok. <strong>De</strong>tte er ændret, så man i en række<br />

sammenhænge kan nøjes med en efterfølgende dommerkendelse til et indgreb.<br />

• Ransagning i medarbejderes private hjem efter dokumenter, der kan have betydning<br />

for bedragerisager begået af virksomheder, er blevet lovligt.<br />

• Private brugere får logget deres anvendelse af mail og internettet i private hjem.<br />

• Tv-overvågningen i det offentlige rum er blevet udvidet betydeligt, og politiets muligheder<br />

for at få indsigt i denne overvågning er steget betragteligt.<br />

• I Sverige har man vedtaget den såkaldte FRA-lov, som betyder, at alt indhold i tele- og<br />

internettrafik, der kommer ind over grænsen til Sverige, vil blive overvåget. Danske<br />

brugere af telefoni og internet har af tekniske årsager ikke mulighed for at vide, om<br />

deres trafik switches eller routes over Sverige for at komme frem til modtageren – også<br />

selv om det er en dansker i Danmark. <strong>De</strong>t betyder, at alle borgere såvel som virksomheder<br />

og Folketinget, vil blive overvåget af den svenske efterretningstjeneste, når<br />

blot trafikken krydser grænsen.<br />

Danskeres ret til privatlivets fred (privacy) er dermed blevet indskrænket betydeligt. I<br />

den seneste sammenlignende analyse fra Privacy International har Danmark fået den<br />

hidtil værste vurdering og karakteriseres nu som et ‘Extensive Surveillance Society’.<br />

Ofte iværksættes de politiske tiltag, uden at man har nogle beviser for at overvågningstiltaget<br />

har nogen præventiv eller opklarende effekt.<br />

Problemet er, at man med anvendelsen af denne type tiltag mistænkeliggør de mange<br />

for at ramme de få. <strong>De</strong>t er endda usikkert, om de mange faktisk reelt får en bedre sikker-<br />

8

hed – altså om overvågningstiltagene har den ønskede effekt. Og i hvert fald fører mere<br />

overvågning til større usikkerhed, fordi vi hele tiden må overveje, om vi nu opfører os på<br />

en sådan måde, at vi ikke kommer i overvågnings-systemernes søgelys.<br />

<strong>De</strong>t er naturligvis vigtigt at dæmme op for den reelle trussel, som terror og andre<br />

forbrydelser udgør for borgerne. Men det er også vigtigt, at de initiativer, der tages, nøje<br />

afvejes imod de privatlivs-konsekvenser, de får for borgerne.<br />

effektivisering<br />

Effektivisering af den offentlige sektor gennem teknologisk innovation har også spillet<br />

en stor rolle. Effektivisering og anvendelse af teknologier er naturligvis godt, hvis det<br />

anvendes med omtanke og på en måde, som respekterer privatlivets fred.<br />

<strong>De</strong>r er imidlertid flere eksempler på, at teknologier anvendes på en måde, som krænker<br />

privatlivet, uden at dette havde været ‘nødvendigt’.<br />

Et af de bedste og mest aktuelle eksempler er 2. generations digitale signatur.<br />

Ifølge det materiale, som i skrivende stund ligger offentligt, skal signaturen opbevares<br />

centralt. <strong>De</strong>t gør det lettere for brugeren at anvende den.<br />

Samtidig er det tanken, at signaturen skal kunne bruges i både den offentlig og private<br />

sektor, fordi det kan skabe større udbredelse.<br />

Problemerne med den centrale løsning er, at en central lagring vil betyde, at man<br />

kan samkøre den enkelte borgers transaktioner og se, hvor vedkommende har anvendt<br />

signaturen. På denne baggrund vil man kunne skabe en elektronisk profil/identitet for<br />

vedkommende.<br />

For det andet mister borgeren kontrollen med, hvornår signaturen anvendes. <strong>De</strong>m, der<br />

lagrer signaturen, vil kunne bruge signaturen på borgerens vegne.<br />

Signaturen kunne have været implementeret anderledes, idet der findes glimrende<br />

eksempler på, at signaturen eller dele <strong>her</strong>af er i borgerens besiddelse – og samtidig er<br />

let at anvende.<br />

Uden at være i besiddelse af borgerens del af signaturen vil man ikke kunne profilere<br />

vedkommende.<br />

Effektiviseringen, som har mange gode elementer i sig, er altså ikke sket på den mest<br />

hensigtsmæssige måde.<br />

definition<br />

Historisk er begrebet privacy blevet defineret som ‘The right to be let alone’ – altså retten<br />

til at have en privatsfære, hvor ingen kunne trænge ind og påvirke krop, holdninger og<br />

ejendom.<br />

I nyere tider er dette begreb blevet omfortolket i en mere sikkerhedsorienteret kontekst<br />

til beskyttelse mod en række forskellige risici, som opstår, hvis borgeren ikke længere<br />

har kontrol med sine egne data – altså at data om borgeren er opbevaret af andre, med<br />

eller uden borgerens viden og ønske.<br />

<strong>De</strong>t er sket, fordi de talrige elektroniske registreringer om mennesker, som informationssamfundet<br />

har givet anledning til, kan samkøres, analyseres, udveksles og bruges<br />

lettere, end da data var lagret på papir.<br />

Privacy er dermed blevet et sikkerhedsmæssigt begreb, der involverer en risikovurder-<br />

9

ing i forhold til, hvem der er i besiddelse af personlige informationer – og den risiko der<br />

er forbundet med, at andre har retten til at indsamle, vedligeholde, anvende, videregive/<br />

transmittere og behandle personlig information.<br />

Privacy vedrører, at risikovurderingen skal ligge hos borgeren, og ikke være foruddefineret<br />

af samfundet.<br />

Hvorfor er privacy så vigtigt?<br />

Som nævnt giver teknologier borgerne en masse gode fordele og gør deres liv lettere. <strong>De</strong>t<br />

gør sig også gældende på samfundsniveau, hvor der kan spares mange penge og skabes<br />

bedre services gennem anvendelsen af teknologi.<br />

<strong>De</strong>r er imidlertid en række grunde til, at vi skal implementere teknologien rigtigt og<br />

<strong>her</strong>med beskytte borgernes privacy:<br />

1. Autonomi og individualitet<br />

<strong>De</strong>t er et konstituerende træk ved mennesket, at vi som udgangspunkt selv kan bestemme,<br />

hvem vi vil dele informationer med. <strong>De</strong>t er en del af det at være menneske. <strong>De</strong>t er en<br />

egenskab, vi som mennesker bruger hver dag, når vi vælger at fortælle nogle af vores<br />

venner eller kolleger nogle ting – mens vi tilbageholder andre ting, som vi så måske kun<br />

deler med familien eller holder helt for os selv.<br />

Vi vil have lov til at have vores små hemmeligheder og selv bestemme hvem vi eventuelt<br />

ønsker at dele dem med. Og vi vil have lov til at kommunikere informationer på de<br />

måder, som vi mener tjener os selv eller en bestemt situation bedst.<br />

Flere studier viser, at når folk tror, de er under observation, så ændrer de adfærd, så de<br />

i højere grad lever op til, hvad de tror, at dem, der observerer dem, ønsker at se.<br />

Overvågning vil derfor i et vist omfang ensrette mennesker, så kreativitet og forskellighed<br />

ikke får tilstrækkeligt spillerum. Mennesker kommer i stedet til at bruge deres<br />

energi på at være ens og ikke skille sig ud fra mængden.<br />

2. <strong>De</strong>n historiske betydning<br />

Historisk har manglende overvågning givet frihed og frihed til udvikling af mennesker.<br />

Man har kunnet skabe sig et frirum til at nedskrive og formidle sine tanker til en bredere<br />

kreds – også selv om dette var irriterende for de til enhver tid siddende magthavere<br />

(f.eks. tyranner eller kirken).<br />

Eksempler inkluderer skønlitterære forfattere (Charlotte Bronte, der skrev under<br />

pseudonymerne Lord Charles Wellesly, Marquis of Duoro), politiske dissidenter (Francois<br />

Marie Arouet, der skrev under pseudonymet Voltaire), forfattere af erotisk litteratur<br />

(Pauline Réage, der skrev under pseudonymet Régine <strong>De</strong>forge), filosoffer, religiøse tænkere<br />

og fagbevægelsens grundlæggere.<br />

Hvis ikke disse tænkere havde haft mulighed for at tænke, kommunikere og handle,<br />

havde jorden stadig være flad, og vi havde haft monarki uden et demokratisk valgt<br />

Folketing.<br />

Og hvorfor ikke tro, at vi fortsat kan udvikle verden, og at nogle af de tanker, der skal<br />

gøres i den forbindelse, kan komme på tværs af de eksisterende magthavere og deres<br />

prioriteringer?<br />

10

”Overvågning vil derfor i et<br />

vist omfang ensrette mennesker,<br />

så kreativitet og forskellighed<br />

ikke får tilstrækkeligt spillerum.<br />

Mennesker kommer i stedet til at<br />

bruge deres energi på at være<br />

ens og ikke skille sig ud fra<br />

mængden”.<br />

Henning Mortensen og Erik Valeur<br />

11

3. Samvær med ligesindede<br />

I det omfang, en tanke eller en aktivitet er på kanten af den <strong>her</strong>skende forståelse, kan<br />

det være nyttigt for mennesker at kunne drøfte, udvikle og afveje disse i samvær med<br />

andre ligesindede.<br />

Tanken eller aktiviteten kan afprøves, og argumenter for og imod kan vurderes ud<br />

fra en fælles forståelse. Mennesker kan på den måde skabe en mental balance gennem<br />

muligheden for samvær med ligesindede.<br />

Gruppers normer dannes ofte på denne måde og samles så på samfundsniveau.<br />

<strong>De</strong> tanker eller aktiviteter, der opstår på denne måde, kan godt være til gene for de<br />

siddende magthavere – et godt eksempel er digital kopiering af musik. Her har normer<br />

udviklet sig, som går på tværs af den <strong>her</strong>skende forståelse, men som alligevel støttes af<br />

en hel ungdomskultur – og fænomenet er vel nok opstået fordi magthaverne/branchen<br />

ikke har udviklet tekniske løsninger eller skiftet forretningsmodeller til tidens behov<br />

hurtigt nok.<br />

4. <strong>De</strong>n geografiske betydning<br />

Mange steder i verden forfølges minoriteter – f.eks. politiske dissidenter, homoseksuelle,<br />

religiøse eller racemæssige minoriteter. Hvis disse grupper skal have en mulighed for at<br />

forsamles og formulere en ny mening for deres gruppe, er det vigtigt at de ikke overvåges<br />

og nedkæmpes af magthaverne.<br />

5. Ro til refleksion<br />

<strong>De</strong>t er nødvendigt for mennesker af og til at kunne trække sig tilbage fra fællesskabet for<br />

at få ro til refleksion. At få ro til at skabe sig en struktur på egne tanker, opfattelser og<br />

handlinger. I princippet at kunne lave en fysisk eller mental dagbog.<br />

<strong>De</strong>tte er en forudsætning for velfungerende deltagelse i demokratiet, at være på arbejdspladsen<br />

og begå sig i familien. <strong>De</strong>t kvalificerer dét output, som mennesker kan<br />

komme med til de grupper og fællesskaber, de indgår i – og det giver mulighed for at<br />

synspunkter og livsopfattelser, som ikke er politiske korrekte, kan inddrages. En konstant<br />

overvågning vil ikke skabe den fornødne ro for det enkelte menneske.<br />

6. Retten til at ytre sig anonymt<br />

Når vi overvåges, vil hvert et synspunkt vi artikulerer, blive truet/udfordret af rettelser,<br />

kritik, fordomme, fordømmelser og krav om forklaringer.<br />

<strong>De</strong>r vil hele tiden ske en test af, om der er ‘noget galt’ – og er der mistanke om dette,<br />

skal vi forsvare os – også selv om der i virkeligheden ikke var ‘noget galt’.<br />

Hvis vi konstant skal forsvare vores handlinger ned til mindste detalje, reduceres vores<br />

muligheder for at handle. Hertil kommer, at konstant kritik eller trussel om kritik vil få<br />

folk til at fravælge at artikulere deres synspunkter – og vi vil dermed som samfund få<br />

mindre nuancerede debatter.<br />

<strong>De</strong>rfor er det væsentligt, at folk af og til og i visse sammenhænge kan ytre sig anonymt<br />

eller pseudonymt.<br />

12

7. <strong>De</strong>t konstruerede menneske<br />

Mennesker skal have lov at agere uden ansvar, hvor det er forsvarligt for samfundet.<br />

På den måde kan man som menneske udleve bestemte sider af éns personlighed/<br />

interessesfære uden at afsløre hele billedet af en selv.<br />

Især i online-sociale netværk er der ganske mange, der konstruerer sig selv ved helt<br />

at udgive sig for at være en anden – eller ved at spille på dele af deres personlighed og<br />

underspille andre dele ved at undlade at berette om visse oplevelse, kun videregive en<br />

type oplevelser eller måske forskønne eller fordreje nogle ting.<br />

<strong>De</strong>t kan være en sund ting, fordi det kan give erfaringer og udvikle det enkelte menneske<br />

– for eksempel unge, der gerne vil vide noget om det andet køn eller tilhørsforhold<br />

til subkulturer, som man måske ikke har mulighed for at være en del af i den fysiske<br />

verden.<br />

8. <strong>De</strong>mokrati<br />

Manglende overvågning er indeholdt i forsamlings- og ytringsfrihed, som er demokratiets<br />

grundpiller. Magthaverne er via disse rettigheder forhindret i at registrere deltagere<br />

i politiske eller religiøse møder og via sådanne metoder undgå opposition. <strong>De</strong>nne problemstilling<br />

får løbende fornyet aktualitet i forhold til debatter om, hvorvidt man kan<br />

gribe ind over for rockere, nazister, de autonome eller tilhængere af Hizb ut Tahrir.<br />

9. Gemt for evigt<br />

<strong>De</strong>r er en risiko for, at oplysninger, der gemmes over tid, på et tidspunkt vil blive (mis)<br />

brugt til et andet formål end det oprindelige. <strong>De</strong>rfor er det uheldigt, at data, som allerede<br />

er afgivet i en række sammenhænge, gemmes ‘for evigt’ i forskellige databaser.<br />

Vi har set eksempler på anvendelse af forældede data til andre formål end det, de blev<br />

indsamlet til. Et ofte anvendt eksempel er udenrigsminister Per Stig Møllers gamle spritdom,<br />

som kom frem i hans formandsperiode i det <strong>De</strong>t Konservative Folkeparti.<br />

Et andet eksempel er, at data, der er blevet offentliggjort på internettet, er meget vanskelige<br />

– grænsende til det umulige – at fjerne igen.<br />

10. Hvem vogter vogterne?<br />

Overvågningen af danskerne ændres i disse år ganske meget. Antiterrorlovene, logningsbekendtgørelsen<br />

og ændringen af retsplejeloven giver PET en stor magt.<br />

Netop disse ændringer betyder, at visse typer af overvågning er kommet uden for<br />

domstolenes kontrol eller er udsat for en for sen domstolskontrol – dvs. domstolskontrol<br />

når overvågningen har fundet sted.<br />

<strong>De</strong>rmed er der reelt ikke nogle, der vogter over dem, der overvåger. <strong>De</strong>t kan misbruges<br />

– og hvis det misbruges, vil det skabe voksende usikkerhed hos dem, det går ud over.<br />

11. Sammenhænge<br />

Alle informationer kan – bevidst eller ubevidst – tages ud af en sammenhæng og give<br />

et forkert billede af den borger, som informationerne vedrører – uanset om informationerne<br />

er indsamlet via overvågning eller ej. På den måde kan man altid blive draget til<br />

ansvar for alle elementer af informationer om en selv.<br />

13

Churchill har engang illustreret problemerne med dette ved at sige: “Min værste politiske<br />

modstander er mine tidligere udtalelser.” Er det f.eks. rimeligt, at man en dag til<br />

en jobsamtale skal konfronteres med et fest- eller nøgenbillede fra et socialt netværk og<br />

forsvare disse handlinger, fysiske udtryk eller sammenhænge?<br />

Informationer, der er indsamlet via overvågning kan imidlertid være mere problematiske<br />

end de informationer, man selv har givet – netop fordi de typisk ikke vil optræde i<br />

den sammenhæng, som man selv troede man gav dem i – altså i en uovervåget tilstand.<br />

F.eks. kan man fremsætte et henkastet udsagn til en kollega om en anden kollega. Udsagnet<br />

kan være formuleret med en ekstra betoning for at få en pointe frem i en samtale,<br />

uden at man nødvendigvis ville forsvare udsagnet i alle henseender.<br />

12. <strong>De</strong>r er altid noget galt<br />

Man kan altid finde noget mistænkeligt på folk, hvis man leder længe nok, fordi alle har<br />

på et tidspunkt gjort et eller andet forkert.<br />

Richelieu har engang sagt: “If one would give me six lines written by the hand of the<br />

most honest man, I would find something in them to have him hanged.”<br />

13. Sikkerhed<br />

Overvågning kan skabe tryghed på den korte bane ved, at man fanger terrorister og<br />

voldsmænd (hvis man altså gør det). Men på længere sigt – og efterhånden som overvågningen<br />

bliver mere og mere omfattende og højttalere en dag fortæller os, at vi ikke<br />

må pille næse eller smide et cigaretskod i det offentlige rum eller surfe ind på bestemte<br />

hjemmesider – vil trygheden umærkeligt blive til utryghed hos borgerne. Utryghed over,<br />

om borgerne nu opfører sig som dem, der vogter dem, gerne vil have. <strong>De</strong>t er derfor<br />

relevant at gøre folk i stand til i det daglige at foretage deres egen lille risikoanalyse for,<br />

hvordan de vil beskytte sig – og det gælder såvel beskyttelse mod vold som mod overvågning.<br />

argumenter imod privacy<br />

På trods af de indlysende grunde til at beskytte borgernes privatliv er der typisk en<br />

række argumenter imod privacy, som det naturligvis er værd at inddrage i debatten, når<br />

man skal vurdere for eller imod privacy.<br />

1. <strong>De</strong> har noget at skjule<br />

Et at de hyppigst anførte argumenter imod privacy er: “Jeg har ikke noget at skjule, så<br />

jeg behøver ikke at være bange for overvågning.” Og dette argument forsætter ofte med:<br />

“Hvis du er bange for overvågning, så må du have noget at skjule.”<br />

Disse argumenter omfatter ikke dét, privacy egentlig handler om.<br />

Privacy handler om at foretage en risikovurdering i forhold til, hvem man kan dele<br />

hvilke data med – <strong>her</strong>under også data, der automatisk indsamles af det offentlige.<br />

Privacy handler ikke om at skjule noget, som man måske mener er fordækt eller<br />

direkte ulovligt.<br />

Hvad angår det fordækte skjuler de fleste mennesker noget: Dagbøger, sex med deres<br />

14

partner, måske ligefrem utroskab, toiletbesøg, økonomisk situation, lægebesøg, terapi,<br />

indkøbsvaner og måske politisk eller religiøs overbevisning.<br />

Hvad angår det ulovlige er det naturligvis urimeligt at skjule sådan noget – og modstanden<br />

mod overvågning er ikke en forsvarstale for at kunne skjule dette.<br />

Privacy handler om selv at have retten til at bestemme, hvem man vil dele informationer<br />

med – og så foretage en risikoanalyse, der vurderer, hvem der kan få hvilke data<br />

hvornår og hvor længe.<br />

2. <strong>De</strong> er reaktionære<br />

Privacy-tilhængerne får ofte at vide, at de er reaktionære og modstandere af teknologisk<br />

udvikling.<br />

<strong>De</strong>t er måske tilfældet for nogle – men bestemt ikke alle – og i særdeleshed ikke forfatterne<br />

bag denne bog.<br />

Teknologier kan hjælpe mennesker på uendeligt mange måder. <strong>De</strong> kan effektivisere<br />

den offentlige og private sektor, de kan sikre os en fortsat fornuftig udvikling i produktivitet<br />

og konkurrenceevne – og de kan skabe større sikkerhed.<br />

Men forudsætningen for det er, at teknologierne implementeres på en sådan måde, at<br />

der netop ved implementeringen tages højde for beskyttelse af privacy.<br />

<strong>De</strong>r er masser af eksempler på, at teknologi ikke er implementeret hensigtsmæssigt.<br />

Vi har i indledningen nævnt planerne for den kommende digitale signatur. Vi kunne<br />

også nævne områder som skatteopkrævning, receptserveren og roadpricing. På disse<br />

områder findes der glimrende eksempler på, at teknologier ikke er implementeret, så<br />

der tages hensyn til privacy. <strong>De</strong>tte kunne være sket ved at anvende nogle af de tanker og<br />

teknologier, som beskrives senere i denne bog.<br />

Disse systemer kan deles i to grupper: <strong>De</strong>m, der er obligatoriske at bruge – såsom skat<br />

– og dem, der er frivillige at bruge – eksempelvis sociale netværkstjenester.<br />

I det første tilfælde må man prøve at forklare de myndigheder, der indkøber en tjeneste,<br />

at de skal indkøbe den, så den tager højde for privacy. Borgerne kan jo ikke undlade<br />

at få deres data ind i denne type tjenester, og de kan ikke selv beskytte sig, fordi de ikke<br />

kan foretage en meningsfuld risikovurdering.<br />

I det andet tilfælde må vi lade det være op til borgernes egen risikovurdering, om de<br />

vil bruge de pågældende tjenester. Så anbefalingen går <strong>her</strong> på, at borgerne skal oplyse<br />

sig, inden de afgiver data – og så på baggrund af deres egen intuitive risikovurdering<br />

beslutte, om de vil afgive data.<br />

Hvor mange borgere har f.eks. læst Facebooks brugerpolitik og kritisk taget stilling til<br />

den?<br />

3. <strong>De</strong> gør mit arbejde besværligt og bureaukratisk<br />

Fra administrativ side er indvendingen mod privacy ofte, at arbejdet bliver mere besværligt,<br />

hvis man ikke kan se alle data om en borger eller en kunde. Opfattelsen er <strong>her</strong>, at<br />

jo flere data, man har, jo lettere kan man hjælpe klienten. Samtidig er argumentet, at<br />

klienten får en mere besværlig behandlingsgang, hvis data skal afgives igen.<br />

Bag denne opfattelse ligger en formodning om, at data om en klient skal være utilgængelige<br />

for den administrerende part.<br />

15

For det første handler privacy ikke om, at data skal være utilgængelige hele tiden. Privacy<br />

handler om, at borgeren skal have kontrol med, hvornår data skal være tilgængelige<br />

for hvem.<br />

<strong>De</strong>t betyder, at data måske godt kan befinde sig hos den administrerende part i pseudonymiseret<br />

form – og at linket til borgerens identitet derfor først skabes, når borgeren<br />

beslutter det – for eksempel ved en sagsbehandling – eller når der er lovhjemmel til at<br />

skabe et link mellem pseudonymet og borgerens virkelige identitet.<br />

På den måde behøver borgeren ikke afgive data flere gange. Samtidig kan borgeren<br />

opnå den tryghed, at der kun skabes identifikation, når han selv har givet lov (samtykke).<br />

For det andet ligger der også en opfattelse bag dette argument om, at borgerens data<br />

er til for sagsbehandlerens skyld – og ikke for borgerens skyld. <strong>De</strong>tte udgangspunkt er<br />

privacy-tilhængere uenige i: Data er til for borgerens skyld – og det må i udgangspunktet<br />

være borgeren, der ejer data og har kontrol med data, så borgeren kan forvalte sit liv som<br />

han ønsker inden for statens rammer.<br />

4. <strong>De</strong> gør løsningerne dyrere og teknologien findes ikke<br />

Modstanderne af privacy hævder, at privacy er dyrt – og at de teknologiske løsninger<br />

ikke findes endnu.<br />

På en række områder må vi konstatere, at teknologiske løsninger ikke findes endnu.<br />

Men på andre områder er der simpelthen bare ikke kendskab til, at løsningerne faktisk<br />

findes. Fra teknologileverandører hører vi ofte, at løsningerne findes, men ganske enkelt<br />

ikke efterspørges. <strong>De</strong> kan derfor ikke levere privacy med i deres leverancer, fordi deres<br />

løsning så vil tabe i konkurrence med andre udbydere.<br />

<strong>De</strong>rfor er det ofte et spørgsmål om at skabe et større kendskab til løsningerne blandt<br />

dem, der skal indkøbe dem.<br />

<strong>De</strong>t kan næppe afvises, at løsninger med privacy kan være dyrere end løsninger uden<br />

privacy. I mange tilfælde vil der være en pris, der skal betales. Men på den lange bane<br />

er privacy en fornuftig investering.<br />

Man kan ikke effektivisere uden privacy-løsninger, fordi trygheden ved systemerne vil<br />

være mindre. <strong>De</strong>r vil simpelthen være økonomiske effektiviserings-gevinster ved at få de<br />

privacy skeptiske borgere med på vognen.<br />

16

Samfundets behov for privacy<br />

Af Henning Mortensen, DI ITEK (branchefællesskabet for it, tele, elektronik og kommunikation i DI,<br />

Dansk Industri) og medlem af Videnskabsministeriets it-sikkerhedskomité<br />

Digitaliseringen har grebet om sig som aldrig før og har ført mange gode ting med sig.<br />

Vi kan handle overalt i verden. Vi kan få informationer fra mange steder i verden.<br />

Forvaltningen er blevet effektiviseret, og vi kan ordne vores sager med myndighederne<br />

fra hjemmet. Vi kan ordne vores banksager fra hjemmet. Vores krop kan monitoreres af<br />

sensorer og kan selv gøre opmærksom på uhensigtsmæssigheder, inden det bliver til en<br />

reel sygdom. Virksomhederne kan udveksle ordrer sikkert og automatisk med hinanden,<br />

så produktionsflowet bliver optimeret. Vi kan bygge netværk med mennesker, som vi<br />

deler interesser med, men som befinder sig på den anden side af kloden.<br />

Digitaliseringen redder liv, sparer penge, giver os fantastiske oplevelser og giver os<br />

mere tid til at lave de ting, vi gerne vil! <strong>De</strong>t er alle sammen gode ting.<br />

indsamling af data til administrative systemer<br />

Men digitaliseringen kan også have en bagside, hvis den ikke gennemføres fornuftigt og<br />

velovervejet. Hver gang vi bruger nogle af de systemer, som digitaliseringen giver os, er<br />

der en lille bitte risiko for, at de oplysninger, vi giver fra os, bliver misbrugt.<br />

Vi har allerede set en række eksempler på det i Danmark. DI ITEK samlede i begyndelsen<br />

af 2007 en række cases, hvor personlige oplysninger, der skulle have været bevaret<br />

som hemmelige, var sluppet ud ved forskellige fejl hos myndighederne 1 . Virus på<br />

systemer der får patientoplysninger til at slippe ud 2 . Medarbejdere ved politiet, der har<br />

søgt og lækket oplysninger om borgerne 3 . Og fejl i kommunal administration, der kommer<br />

til at lække sagsbehandling om de svageste borgere i samfundet 4 .<br />

<strong>De</strong> omtalte tilfælde er ‘mindre fejl’, der omhandler et fåtal af borgere, men som er nok<br />

så ubehagelige for de berørte. Et enkelt større datatab stammer fra det tidligere Århus<br />

Amt, som kom til at uploade informationer om 25.000 borgeres sundhedsoplysninger<br />

på sundhed.dk 5 .<br />

I udlandet har der været betydeligt større datatab. I Storbritannien har man mistet<br />

data i flere omgange. Først mistede skatte- og toldmyndigheden data på 25 millioner<br />

briter 6 , og disse oplysninger er nu til salg på internettet. Herefter mistede de britiske<br />

myndigheder 84.000 fangers personlige oplysninger 7 .<br />

I Tyskland har telegiganten T-mobile mistet personlige oplysninger om 17 millioner<br />

kunder 8 . I USA har TJX-kæden mistet mellem 50 og 100 millioner kreditkortoplysninger 9 .<br />

Og endelig har skattemyndighederne i Norge mistet 4 millioner af borgernes personnumre<br />

10 .<br />

Disse eksempler illustrerer ganske klart, at der er en risiko for borgerne forbundet<br />

med, at data lagres centralt. Og det gør sig gældende, uanset om data lagres i den offentlige<br />

eller private sektor. <strong>De</strong>t er derfor vigtigt, at systemer indrettes på en sådan måde, at<br />

der tages hensyn til denne risiko set fra borgernes synspunkt.<br />

18

<strong>De</strong>n samme risiko står virksomhederne overfor, uden at der af den grund er tale om, at<br />

det ‘kun’ er personlige oplysninger, der kan slippe ud. Som udgangspunkt kan risikoen<br />

bedst elimineres ved, at borgerne selv er i besiddelse af data og giver de administrative<br />

systemer adgang til dem, når der er brug for dem.<br />

Sådan er de færreste systemer indrettet i dag. I stedet indretter man systemerne, så<br />

risikoen for, at der sker uheld eller uhensigtsmæssigheder minimeres – set fra forvaltningens<br />

synspunkt.<br />

Generelt må man sige, at der er for lidt fokus på privacy, når der tages nye initiativer<br />

i Danmark. Digitaliseringsstrategien for Danmark 11 blev i første omgang fremlagt som<br />

en effektiviseringsplan, hvor der var lagt op til at samkøre informationer og etablere<br />

nye systemer uden hensyn til privacy. Efter pres fra <strong>De</strong>n Digitale Taskforce blev der imidlertid<br />

nedsat en tværoffentlig arbejdsgruppe, som fik til opgave at lave en skabelon for<br />

en privacy impact assessment (PIA) – altså en analyse af, hvilken privatlivsbeskyttelse et<br />

givent system måtte tilbyde – og teste denne i virkeligheden 12 .<br />

Risikovurderingen og sikkerhedsaspekterne er som udgangspunkt indrettet således,<br />

at forvaltningen beskyttes og ikke hænges ud af Datatilsynet, som er den myndighed,<br />

der kontrollerer, at ‘Lov om behandling af personoplysninger’ (Persondataloven) 13 overholdes.<br />

Sikkerhed for at beskytte myndigheden er god – men det er altså ikke det samme<br />

som at beskytte sikkerheden for borgerne.<br />

Samtidig med at flere og flere data om borgerne registreres og behandles centralt,<br />

følger bevillinger og mulighederne ikke med til de myndigheder, der skal vurdere rimeligheden<br />

og lovligheden af behandlingerne.<br />

I perioden 2000-2003 gennemførte Datatilsynet i gennemsnit 70 inspektioner årligt.<br />

Da der i dag er anmeldt 3600 dataansvarlige og databehandlere, betyder dette, at Datatilsynet<br />

kan foretage inspektion hos disse hvert 51. år 14 . Hertil kommer, at det hævdes,<br />

at Tilsynet heller ikke kan engagere sig med vejledning i forhold til de parter, der måtte<br />

have ønske om det.<br />

Senest har Datatilsynet afvist Forbrugerrådets opfordring til at vurdere Facebooks brugerpolitik<br />

15 . <strong>De</strong>r er ikke tilstrækkelige ressourcer eller kompetencer til at deltage i internationalt<br />

arbejde udover ‘Artikel 29-gruppen’ 16 . <strong>De</strong>r er ikke mulighed for overordnet at få<br />

hjælp til vurdering af nye teknologier. Endelig er der ingen garanti for, at kvaliteten af de<br />

undersøgelser, som Datatilsynet foretager, er tilstrækkeligt grundig. Disse dele påpeges<br />

i Teknologirådets rapport, som belyser tingenes tilstand i flere europæiske landes datatilsyn<br />

17 .<br />

overvågning<br />

En anden udviklingstendens er den stigende overvågning, som vi ser over store dele af<br />

verden. Internationalt er der siden den 11. september 2001 lagt stor vægt på at imødegå<br />

terror, og det har resulteret i en masse forskellige overvågningstiltag.<br />

Eksempler på danske tiltag inkluderer:<br />

• Logningsbekendtgørelsen, 18 som sikrer, at alle trafikoplysninger i den danske del af<br />

internettet skal logges, så de efterfølgende kan bruges af myndighederne til at opklare<br />

forskellige forbrydelser.<br />

19

• Mulighederne for tv-overvågning i Danmark er blevet udvidet med den seneste ændring<br />

af loven fra 2006 19 .<br />

• Hertil kommer flere andre initiativer i terrorlovene fra 2002 og 2006, som udbygger<br />

politiets beføjelser, udvider PET, tager initiativer, som underminerer retsplejeloven og<br />

dermed retssikkerheden m.v. Advokatsamfundet 20 har kommenteret på de fleste af<br />

disse sager. Institut for Menneskerettigheder 21 har også været ret aktive og DI ITEK har<br />

skrevet flere høringssvar, som involverer de teknologiske aspekter 22 .<br />

Eksempler på mange forskelligartede internationale tiltag inkluderer:<br />

• FRA-loven 23 , der er et eksempel på en svensk lovgivning, som påvirker danske borgere<br />

og virksomheder. I loven specificeres det, at den svenske myndighed, Försvarets<br />

Radioanstalt, kan overvågne udenlandsk telefoni og internet (<strong>her</strong>under den danske),<br />

som switches eller routes ind over den svenske grænse, hvad der af tekniske årsager<br />

sker relativt hyppigt. Overvågningen omfatter såvel trafikinformation som selve trafikken.<br />

<strong>De</strong>t vil sige, at de svenske myndigheder kan se, hvem der udveksler information<br />

med hvem, og hvad selve informationen indeholder.<br />

• Grundig visitation ved flyrejser på tværs af grænser er blevet mere og mere udbredt.<br />

I USA er Transportation Security Administration, som blev dannet efter den 11. september<br />

2001 og er en del af Homeland Security 24 , ansvarlig for at USA’s transportsystem<br />

fungerer på sikker vis 25 . I et informationssikkerhedsperspektiv betyder det, at de<br />

amerikanske grænsemyndigheder på vilkårlig vis kan få adgang til at analysere og<br />

eventuelt kopiere indhold fra en hvilken som helst bærbar computer, der bæres over<br />

grænsen ind i USA 26 .<br />

• Kameraovervågning i England er steget ganske betydeligt gennem tiderne. I 2006 var<br />

der 4,3 millioner overvågningskameraer – eller et kamera for hver 14. indbygger 27 .<br />

• I henhold til The USA-PATRIOT Act fra 2001 skal der foretages biometrisk identifikation<br />

af alle personer, som rejser ind i USA 28 .<br />

• Fra EU er der idéer på bordet om ubemandede overvågningsdroner og andre overvågningstiltag,<br />

som kommer til at ramme alle Europas borgere 29 . <strong>De</strong>tte blev i øvrigt<br />

foreløbigt støttet af Folketingets Europaudvalg stort set uden debat, fordi sagen blev<br />

behandlet som en orienteringssag 30 .<br />

• I EU’s 7. Rammeprogram er der afsat midler til ‘<strong>De</strong>tection of abnormal behaviour’ og<br />

‘Small area 24 hours surveillance’ 31 .<br />

• USA er i gang med at planlægge komplet satellitovervågning af eget territorium 32 .<br />

Listen over sådanne initiativer, som berører stort og småt, men som alle er vedtaget for<br />

at dæmme op overfor terror, kunne fortsættes i en uendelighed.<br />

Alle disse tiltag er fra den udviklede og demokratiske del af verden. Hertil kommer<br />

alle de tiltag, som finder sted i verdens ikke-demokratiske regioner – og de tæller faktisk<br />

stadig den største del af verden!<br />

<strong>De</strong>r skal naturligvis gøres en indsats for at dæmme op for terror, og i den betydning<br />

er initiativerne gode, fordi de øger borgernes sikkerhed i forhold til angreb på dem.<br />

Men samtidig reduceres borgernes sikkerhed, fordi den udbredte overvågning i meget<br />

høj grad indskrænker den sfære, vi har til privatliv. En række af de overvågningstiltag,<br />

20

der sker, kan bruges til at danne profiler af, hvem vi er som mennesker. <strong>De</strong>t skaber en<br />

ny type risiko for borgerne, som kan mistænkes for ting, som de ikke selv føler, de har<br />

gjort.<br />

Vi har indledningsvist i denne bog gennemgået en række årsager til, at overvågning<br />

skal sættes i forhold til hvilket resultat, man kan opnå ved overvågningen. Et ekstra<br />

forhold, der bør vurderes, er, at den, der overvåger, også fortolker det, han ser – eller de<br />

data, han sidder overfor.<br />

<strong>De</strong>t sker typisk uden at den der overvåges har mulighed for at forklare sig eller for-<br />

svare sig. <strong>De</strong>r bliver lagt en fortolkning ned over data – som måske ikke er den korrekte.<br />

Hvis man ser en mand sidde på en bænk i en park med en tom ølflaske og en hund<br />

ved siden af sig, hvilken association får man så? Er det en mand, der er ved at drukne<br />

sine sorger over, at konen er gået og jobbet og huset mistet? Eller er det en mand, der<br />

tager et hvil mens han er ude og lufte hunden og har fundet en flaske, han vil aflevere<br />

i Netto på vej hjem?<br />

Hvis man finder et billede af en mandlig kollega i dametøj på en profil i et socialt<br />

netværk, er han så transvestit eller til udklædningsfest? Eller tænker man: Han er nok til<br />

udklædningsfest – men han må kunne li’ at gå i dametøj, siden han har det på! Måske<br />

var festens tema dametøj, og kollegaen havde ikke andre valgmuligheder, hvis han ville<br />

med til festen.<br />

<strong>De</strong>n information kender man ikke, men man bedømmer eller måske endda fordømmer<br />

alligevel.<br />

<strong>De</strong> billeder, vi ser, får os til at konkludere ting, som ikke nødvendigvis er rigtige – og<br />

årsagen er naturligvis, at vi ikke har perfekt information, men kun ser noget, der er taget<br />

ud af en sammenhæng.<br />

I den virkelige verden vil vi også have utilstrækkelig information, men vi vil typisk<br />

have lettere ved at gå direkte til kilden for det, vi ser. <strong>De</strong>, der overvåger, har også utilstrækkelig<br />

information. Hvis der er tale om mistanke om en kriminel handling, vil man<br />

måske være nødsaget til at overvåge længe for at være sikker i sig sag, således at man<br />

kan gå til domstolene.<br />

Men afgørende er det, at informationerne, som kommer ind gennem overvågning, i sig<br />

selv er utilstrækkelige, og at dem, der overvåges, typisk ikke har indflydelse på, hvordan<br />

de fortolkes.<br />

En tilsvarende analogi kan findes hos virksomheder. En virksomhed som LEGO vil<br />

måske gerne forske i den måde, børn leger på, og måske beskrive forskelle på de to køn.<br />

Hvis LEGO undersøger dette fra deres danske hovedkvarter i et engelsksproget land,<br />

vil nogle af nøgleordene i undersøgelsen være ‘sex’, som betyder køn, og ‘child’, som<br />

betyder barn. Undersøgelser, der inkluderer sådanne ord, vil typisk blive fanget af nogle<br />

af de børnepornofiltre, der findes. I værste fald kan noget sådant blive rapporteret til<br />

myndighederne, og en LEGO-medarbejder måske blive mistænkt for at have med børneporno<br />

at gøre.<br />

I lyset af denne overvågning er det naturligvis også værd at bemærke, om den overhovedet<br />

har den tilsigtede effekt: At begrænse muligheden for og mængden af terroranslag.<br />

21

<strong>De</strong>r har været skrevet ganske meget om dette emne, og synspunkterne er både for<br />

og imod. En nyere interessant undersøgelse fra det amerikanske Homeland Securityprogram<br />

peger på, at vi faktisk ved alt for lidt om terroristers adfærd til at kunne forlade<br />

os på automatiseret overvågning 33 . Vi kan simpelthen ikke finde terroristerne blandt alle<br />

de almindelige borgere, som vi overvåger – selv om vi overvåger på alle mulige måder.<br />

Overvågning, som er rettet mod specifikke mistænkte, giver dog ofte gode resultater.<br />

Tilsvarende kan man – efter at en kriminel handling har fundet sted – gå tilbage og se<br />

på nogle af de data, man har indsamlet, og måske finde nogle mønstre i de kriminelles<br />

aktiviteter.<br />

<strong>De</strong>t er dog altid en overvejelse værd, om disse resultater står i rimelig balance med de<br />

skadelige effekter, som overvågningen har.<br />

<strong>De</strong>n samlede overvågning er gennem de senere år steget betydeligt, og verdens privacy-tilstand<br />

er dermed på vej mod det værre, ifølge Privacy Internationals årlige undersøgelse.<br />

Ifølge denne undersøgelse var Danmark i 2005 dårligere til at beskytte privatlivets<br />

fred end lande som Tyskland, Østrig, Polen, Frankrig og Italien.<br />

Danmark ligger i kategori med lande som Israel, Spanien, Argentina og Sverige 34 .<br />

Privacy som menneskerettighed<br />

Privacy er ikke rigtigt defineret entydigt nogle steder – hvilket kunne være ønskværdigt<br />

ud fra et rettighedsperspektiv.<br />

<strong>De</strong>r har dog været mange forsøg 35 , og det ældste eksempel, som går direkte på privacy,<br />

stammer fra Louis Brandeis, som i slutningen af 1800-tallet beskrev det som ”the right<br />

to be let alone” 36 .<br />

<strong>De</strong>nne definition fanger imidlertid ikke hele risikoaspektet, som vi har set på ovenfor.<br />

Robert Ellis Smith, som er redaktør for Privacy Journal, har defineret privacy som det<br />

individuelle behov for et fysisk frirum, hvor vi kan vide os sikre for ikke at blive udsat<br />

for forstyrrelser, indtrængning, blive sat i forlegenhed eller blive holdt ansvarlig for vores<br />

handlinger – og hvor vi gerne vil kunne kontrollere og vide tidspunktet for og måden<br />

hvorpå personlig information om os selv kommer til andres kendskab 37 .<br />

Igen har vi ikke risikoaspektet og digitaliseringen med – selv om den dog nok ville<br />

kunne afledes af denne definition.<br />

EPIC 38 skitserer den del af privacy, der vedrører personlige data, som værende den<br />

internationale konsensus, der vedrører retten til at indsamle, vedligeholde, anvende,<br />

videregive/transmittere og behandle personlig information 39 . Her får vi for første gang<br />

digitaliseringen med, men mangler stadig risikobilledet.<br />

<strong>De</strong>n engelske tænketank, DEMOS, som forsker i demokrati og demokratiske principper,<br />

definerer privacy som: “Privacy can best be understood as a protection against<br />

certain kinds of risks – risks of injustice through such things as unfair inference, risks of<br />

loss of control over personal information, and risks of indignity through exposure and<br />

embarrassment” 40 .<br />

Hermed får vi risikoaspekterne med, men rettighedsaspekterne fra de tidligere definitioner<br />

er fraværende.<br />

Retsligt er beskyttelsen af privacy fastlagt i international regulering 41 . Først og frem-<br />

22

“Vi kan simpelthen ikke finde<br />

terroristerne blandt alle de<br />

almindelige borgere, som vi overvåger<br />

– selv om vi overvåger<br />

på alle mulige måder. Overvågning,<br />

som er rettet mod specifikke mistænkte,<br />

giver dog ofte gode resultater.”<br />

Henning Mortensen<br />

23

mest i FN’s Verdenserklæring om Menneskerettigheder fra 1948, hvor det i artikel 12<br />

hedder:<br />

“No one shall be subjected to arbitrary interference with his privacy, family, home or<br />

correspondence, nor to attacks upon his honour and reputation. Everyone has the right<br />

to the protection of the law against such interference or attacks” 42 .<br />

<strong>De</strong>suden er privacy fastlagt i <strong>De</strong>n Europæiske Menneskerettighedskonvention 43 fra<br />

1950, hvor det i artikel 8, stk. 1, som omhandler ‘Ret til respekt for privatliv og familieliv’,<br />

hedder:<br />

”Enhver har ret til respekt for sit privatliv og familieliv, sit hjem og sin korrespondance.”<br />

Disse to formuleringer er rimeligt overensstemmende. Imidlertid har <strong>De</strong>n Europæiske<br />

Menneskerettighedskonvention en undtagelsesbestemmelse fra artiklens stk. 1 i artiklens<br />

stk. 2, hvor det hedder:<br />

”Ingen offentlig myndighed må gøre indgreb i udøvelsen af denne ret, medmindre det<br />

sker i overensstemmelse med loven og er nødvendigt i et demokratisk samfund af hensyn<br />

til den nationale sikkerhed, den offentlige tryghed eller landets økonomiske velfærd,<br />

for at forebygge uro eller forbrydelse, for at beskytte sundheden eller sædeligheden eller<br />

for at beskytte andres rettigheder og friheder”.<br />

Både Verdenserklæringen og <strong>De</strong>n Europæiske Menneskerettighedskonvention indeholder<br />

også retningslinier for beskyttelse af ytringsfriheden.<br />

I den danske Grundlov reflekteres principperne også 44 . Retten til at kommunikere fastslås<br />

i § 72:<br />

”Boligen er ukrænkelig. Husundersøgelser, beslaglæggelse og undersøgelse af breve og<br />

andre papirer samt brud på post-, telegraf- og telefonhemmeligheden må, hvor ingen lov<br />

hjemler en særegen undtagelse, alene ske efter en retskendelse.”<br />

Og ytringsfriheden fastslås i § 77:<br />

”Enhver er berettiget til på tryk, i skrift og tale at offentliggøre sine tanker, dog under<br />

ansvar for domstolene. Censur og andre forebyggende forholdsregler kan ingensinde på<br />

ny indføres”.<br />

Privacy i retslig praksis kan så udledes af det arbejde, der er sket i OECD 45 , Europarådet<br />

46 samt EU, og som er implementeret i den danske ‘Lov om behandling af personoplysninger’<br />

(Persondataloven), som tidligere er omtalt.<br />

Alle disse regulatoriske tiltag er grundlaget for, at man kan tale om privacy som en ret<br />

eller en menneskeret.<br />

Heraf følger også, at der er en række ulemper ved, at denne ret brydes, således som<br />

<strong>Tænk</strong> og DI ITEK har omtalt det tidligere i denne bog.<br />

løsninger<br />

En række teknologiske løsninger kan dæmme op for privacy-problemerne og bidrage<br />

til at skabe sikkerhed – både i forhold til en indsats imod terror og i forhold til risici for<br />

eksponering af data – samtidig med at privacy bevares.<br />

<strong>De</strong>rmed er retten til privacy bevaret. Ved at lægge vægt på disse løsninger kan man<br />

altså få det bedste fra alle verdener.<br />

Disse løsningsforslag kan samtidig ses som en politisk ønskeliste til, hvad der skal<br />

24

til på området. Listen kan også betragtes som en to-do-liste for myndigheder og virksomheder,<br />

der skal i gang med at implementere privacy. <strong>De</strong>t er en oversigt over de forskellige<br />

initiativer, som ITEK under DI arbejder på at få gennemført – både i det danske<br />

samfund og internationalt.<br />

1. Privacy by design<br />

Privacy kan designes ind i løsninger fra det tidspunkt, de bliver født.<br />

Et godt eksempel kunne være roadpricing-systemer. Formålet med disse er at få folk,<br />

der kører på vejene, til at betale for deres kørsel. På den måde kan man både få midler<br />

til vejsystemet, og man kan regulere trafikkens omfang og de ruter, der anvendes.<br />

Et sådant system kan indrettes på (mindst) to måder. I det ene scenarium er der i bilen<br />

en transmitter og en receiver 47 . Transmitteren fortæller en satellit, hvor den befinder sig.<br />

Satellitten fortæller så bilens receiver, hvad det koster at køre der – og en regning kan<br />

udskrives til bilens ejer på månedlig basis.<br />

Med denne løsning ved satellitten, hvor bilen befinder sig på ethvert tænkeligt tidspunkt.<br />

Hvis man lagrer og bruger satellittens data til andet end at udskrive regninger,<br />

kan man altså kortlægge bilens færden på ethvert tidspunkt.<br />

I det andet scenarium har bilen kun en receiver. Bilen modtager som i det første<br />

scenarium en pris på, hvad det koster at køre et bestemt sted hen. Men i stedet for at<br />

fortælle satellitten, hvor bilen befinder sig, trækkes der et beløb pr. kørt kilometer på et<br />

betalingssystem lokalt i bilen. Betalingssystemet kan fyldes op som et mobilt taletidskort<br />

på enhver tankstation, når man alligevel køber benzin. På den måde er der ikke nogen<br />

central registrering af, hvor bilen befinder sig på noget tidspunkt – og man har dermed<br />

designet privacy ind i roadpricing-systemet fra starten.<br />

Når man politisk beslutter roadpricing – og beslutter, hvordan det skal implementeres<br />

– er det altså vigtigt, at man ikke kun har fokus på trafikpolitik, men også på de itpolitiske<br />

implikationer. Privacy skal designes ind fra starten, inden man bruger formuer<br />

på investering i en ‘forkert’ infrastruktur, som invaderer borgernes privatliv, uden at det<br />

var nødvendigt for formålet om at indføre roadpricing.<br />

<strong>De</strong>r er blevet gjort opmærksom på behovet for sådanne tiltag fra mange sider. Først<br />

i Meta Group Research’s rapport til Videnskabsministeriet om privacy fra marts 2005,<br />

hvor det bl.a. hedder: ”… it could be valuable to establish a set of architecture principles<br />

for privacy, and to include the privacy requirements in the enterprise architecture work<br />

currently in progress under the Danish it architecture and software strategy” 48 . Videnskabsministeriets<br />

it-sikkerhedskomite har rejst sagen og vejledt ministeriet i forhold til,<br />

hvad der burde gøres 49 .<br />

Samme råd er også givet via Privacyforum, som var en møderække af interessenter,<br />

der mødtes i Videnskabsministeriets regi 50 . Sidstnævnte sæt af anbefalinger er udarbejdet<br />

af en lang række organisationer, som deltog i dette arbejde – således også DI ITEK.<br />

<strong>De</strong> nærværende anbefalinger ligger meget tæt op af dette arbejde.<br />

2. Privacy Impact Assessment<br />

En Privacy Impact Assessment (PIA) er en analyse af, hvilken privatlivsbeskyttelse et<br />

givent system måtte tilbyde. Analysen laves med det formål at undgå tab af tillid til<br />

25

systemet fra brugerne. Analysen laves også for at kunne inddrage privatlivshensyn på et<br />

tidligt tidspunkt i et projekt, og for at sikre, at projektet lever op til lovgivningen.<br />

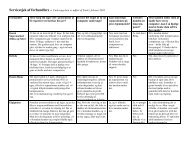

Men PIA bliver ikke bedre end de kriterier, der opstilles, og de spørgsmål, der stilles. Når<br />

man skal vurderer PIAers kvalitet, er det derfor vigtigt at se på:<br />

• Om de giver reel compliance i den gængse fortolkning af loven.<br />

• Om de anvender ‘teknologiens aktuelle stade’, som det så smukt er formuleret i EU’s<br />

persondatadirektiv.<br />

• Om de går videre end loven og opstiller ikke bare lovlige krav, men også rimelige ekstra<br />

krav – som f.eks. at stille særlige krav til arkitekturen eller anvendelse af Privacy<br />

Enhancing Technologies (se punkt 3).<br />

På den måde kommer man til at se på ansvar, begrænsning i indsamling, formålsspecificering<br />

og brug – <strong>her</strong>under anvendelsesbegrænsning, nøjagtighed, sikkerhedsmæssig<br />

beskyttelse, åbenhed i forhold til praksisser og brugers ret til indsigt. Man kommer til at<br />

vurdere, om man har brugt de tidssvarende teknologier. Endelig kommer man til at vurdere,<br />

om de data, man indsamler, er nødvendige, og om det overhovedet er nødvendigt,<br />

at personer er identificeret, for at data kan anvendes.<br />

PIAen kan være tung at gå igennem. <strong>De</strong>r kan derfor argumenteres for at anvende en<br />

light-model ved marginale ændringer af systemer, hvor det ikke er en del af opgaven at<br />

indsamle flere eller andre personhenførbare data. Hvis der derimod skal indrettes et helt<br />

nyt system, er det en god investering at gennemløbe hele PIAen fra starten.<br />

<strong>De</strong>r er lavet grundige arbejder på dette område i de senere år. Således har både Canada<br />

51 , Australien 52 og England 53 nogle skabeloner, som der er værd at tage udgangspunkt i 54 .<br />

<strong>De</strong>r er i Danmark på bl.a. DI ITEKs foranledning nedsat en tværoffentlig arbejdsgruppe,<br />

som skal lave et dansk udkast til en skabelon for PIA og desuden afprøve denne i praksis.<br />

Arbejdet er påbegyndt, og det forventes at skabelonen ligger klar i starten af 2009.<br />

3. Privacy Enhancing Technologies<br />

Privacy Enhancing Technologies (PETs) er en fællesbetegnelse for teknologier eller metoder,<br />

som giver privacy-beskyttelse.<br />

Typisk sættes disse teknologier eller metoder i en sammenhæng med andre teknologier,<br />

der ikke – som udgangspunkt – beskytter privacy. Ved at ændre den oprindelige<br />

teknologi eller lægge et nyt lag teknologi ovenpå, kan man bringe den oprindelige<br />

teknologi til at respektere privacy.<br />

Et eksempel kan illustrere dette. Radio Frequency Identification Chips (RFID-chips)<br />

har været kendt i mange år, men er blevet meget hypet de senere år – vel nok mest, fordi<br />

FN har udpeget denne teknologi til at spille en central rolle i fremtiden.<br />

FNs vision er, at alle verdens ting skal have en RFID-chip på sig og så kobles på internettet,<br />

så vi kan få et internet af ting 55 . <strong>De</strong>r findes flere forskellige typer RFID-chips, men<br />

den mest simple er en passiv chip, som modtager en ekstern energiimpuls fra en RFIDlæser<br />

på en bestemt frekvens og så svarer med et nummer. Hver gang den pågældende<br />

energiimpuls modtages, svarer chippen – uanset hvem der afsender impulsen. <strong>De</strong>tte er<br />

smart, fordi hver eneste ting i verden kan have et unikt nummer, og dermed identificeres<br />

entydigt. <strong>De</strong>t har potentialet til at kunne effektivisere folks hverdag betydeligt, til<br />

26

at forbedre sundheden og redde liv – og til at effektivisere både den private og offentlige<br />

sektor.<br />

<strong>De</strong>r er imidlertid en privacy-udfordring: Hvis man kender nummeret på en chip, som<br />

man ved er i en bestemt borgers besiddelse, vil man principielt set kunne spore ham,<br />

hver gang han kommer i nærheden af en RFID-læser.<br />

Man kan imidlertid ændre chippen og tilføje en anden funktionalitet, således at chippen<br />

kun svarer på henvendelser fra de RFID-læsere, borgeren på forhånd har defineret<br />

– og ikke fra nogen andre RFID-læsere. På denne måde vil en borger kunne få alle teknologiens<br />

fordele, uden at måtte leve med at få sin privacy krænket 56 .<br />

Et andet centralt element blandt PETs er sondringen mellem de tre niveauer: Identifikation,<br />

pseudonymisering og anonymisering.<br />

Identifikation betyder, at sagsbehandleren i forhold til et datasæt ved, hvem data<br />

vedrører. I dette tilfælde står borgeren over for alle de sikkerhedsrisici, som vi ovenfor<br />

har berørt.<br />

Pseudonymisering betyder, at sagsbehandleren i forhold til et datasæt ikke ved, hvem<br />

data vedrører – men er i stand til at finde ud af det med en dommerkendelse i hånden,<br />

hvis man mistænker den, som data vedrører, for at have gjort noget galt. I dette tilfælde<br />

står borgeren ikke over for nogle væsentlige sikkerhedsrisici, fordi mange faktorer skal<br />

spille sammen samtidig, før hans identitet kan afsløres. Hvis data slipper ud til uvedkommende,<br />

vil de kun i meget sjældne tilfælde kunne identificere ham. <strong>De</strong>tte skyldes,<br />

at det kun er få data, der er henførbare til én eneste person – f.eks. en meget sjælden<br />

sygdom.<br />

Når borgeren selv har brug for at blive identificeret – f.eks. ved et lægebesøg – kan<br />

han til enhver tid skabe sammenhæng mellem sin identitet og data. Faktisk har borgeren<br />

mulighed for at lave flere identiteter i de forskellige sammenhænge, han optræder i.<br />

Anonymisering betyder, at sagsbehandleren i forhold til et datasæt ikke ved, hvem<br />

data vedrører – og heller ikke har mulighed for at finde ud af det. I dette tilfælde står<br />

borgeren ikke over for nogle sikkerhedsrisici overhovedet. Men det er ikke optimalt for<br />

samfundet, for hvis sagsbehandleren har behov for at få fat i borgeren – f.eks. som følge<br />

af mistanke om skatteunddragelse eller alvorlig sygdom – er det ikke muligt. Borgeren<br />

kan ikke drages til ansvar for sine handlinger eller hjælpes.<br />

Løsningen er med andre ord at anvende pseudonymisering, fordi borgerens data ikke<br />

kan knyttes til hans identitet, hvilket minimerer hans sikkerhedsrisici og beskytter hans<br />

rettigheder – samtidig med at borgeren kan drages til ansvar for de handlinger, han<br />

foretager sig i samfundet.<br />

<strong>De</strong>r er behov for at den offentlige sektor – og særligt den del af sektoren, som står for<br />

indkøb af moderne teknologier – får øjnene op for pseudonymisering og får afprøvet<br />

disse teknologier. I praksis er det ITEKs håb, at PIA-skabelonen kan bidrage til at åbne<br />

øjnene for denne gruppe af teknologier.<br />

4. Forskning<br />

<strong>De</strong>t er som nævnt blevet hævdet, at vi ved meget lidt om, hvordan terrorrister agerer, og<br />

at overvågning derfor har en tvivlsom effekt.<br />

På samme måde ved vi meget lidt om, hvad borgerne ønsker sig af privacy, og hvor-<br />

27

dan de ville reagere, hvis de havde information om, hvordan forskellige teknologier i<br />

virkeligheden er indrettet.<br />

Privacy-forskningen skal være tværvidenskabelig, teknologineutral, fri og uafhængig<br />

med forankring i både universiteter og erhvervsliv.<br />

<strong>De</strong>r bør dannes et institut til forskning i privacy. Instituttet skal have en fast bevilling<br />

og have mulighed for aktiv deltagelse i grundforskning og ansvar for uddeling af forskningsmidler,<br />

da denne form vil sikre konsistens og forankring over tid.<br />

<strong>De</strong>r bør laves et forskningsprogram dedikeret til privacy under det strategiske forskningsråd.<br />

<strong>De</strong>r er også et generelt behov for at øge opmærksomheden omkring privacy blandt<br />

forskere inden for andre discipliner. Når man f.eks. forsker i sundhedsforhold, er det<br />

vigtigt, at forskere ikke alene finder en løsning på en konkret sundhedsmæssig udfordring,<br />

men også overvejer, om løsningen kan gennemføres på en sådan måde, at<br />

privacy respekteres.<br />

Tilsvarende gælder det på trafikområdet, som roadpricing-eksemplet ovenfor har vist.<br />

Helt generelt skal privacy-overvejelser tænkes ind i tilrettelæggelsen af forskning, fordi<br />

problemstillinger om privacy går på tværs af teknologi og strækker sig over f.eks. samfundsfaglige,<br />

juridiske og humanistiske fagområder.<br />

5. Netværk<br />

Privacy har generelt trange kår i Danmark. <strong>De</strong>r er behov for at forene de kræfter, som arbejder<br />

for bedre privacy i Danmark, således at indsatsen kan gøres mest mulig effektiv.<br />

<strong>De</strong>tte bør ske gennem dannelsen af en privacy-portal, som kan sikre delingen af relevant<br />

information blandt de forskellige aktører. Portalen kan være redskabet til at få<br />

etableret nogle ad-hoc-baserede netværk, som kan tage forskellige relevante emner op<br />

– og sikre at der er fokus på privacy på den lange bane.<br />

<strong>De</strong>r er under Videnskabsministeriets it-sikkerhedskomité i 2008 taget initiativ til at få<br />

lavet et sådant redskab. I skrivende stund er arbejdet endnu ikke sat i værk, og vi kender<br />

derfor endnu ikke effekten af et sådant tiltag.<br />

6. International indsats<br />

Mange danske organisationer og myndigheder deltager i det internationale arbejde med<br />

privacy.<br />

Som hovedregel har hver aktør sin egen dagsorden i disse fora, og der sker ikke koordination<br />

med andre aktører.<br />

<strong>De</strong>r er behov for at samle disse danske aktører og sikre udveksling af synspunkter,<br />

så aktørerne kan trække på samme hammel og i fællesskab kan få sat særlige danske<br />

synspunkter i debatten på den internationale dagsorden.<br />

Internationalt ville det også være nyttigt, hvis man kunne lave en fælles europæisk<br />

skabelon for en PIA.<br />

<strong>De</strong>tte ville bidrage til, at de forskellige europæiske lande kom tættere på en identisk<br />

fortolkning af persondatadirektivet.<br />

Med mere europæisk fælles fortolkning behøvede de forskellige europæiske datatilsyn<br />

ikke hver især bruge ressourcer på at fortolke forskellige tjenester som f.eks. Facebook<br />

28

eller Google og teknologier som f.eks. RFID og biometri. I stedet kunne det ske centralt<br />

og harmonisk en gang for alle.<br />

Europæiske borgere kunne dermed føle sig sikre på, at deres data blev behandlet ens<br />

i alle europæiske lande – hvad der i det mindste ville skabe større gennemsigtighed<br />

for borgeren. For virksomhederne vil det være en administrativ lettelse, at de ikke skal<br />

indrette systemer forskelligt afhængigt af, hvilket europæisk land de opererer i.<br />

<strong>De</strong>t må forventes, at persondatadirektivet på et tidspunkt i en ikke al for fjern fremtid<br />

skal revideres. Også i denne sammenhæng vil det være nyttigt, at danske interessenter<br />

kan tale sammen og få bragt danske synspunkter til Europa.<br />

7. Awareness hos borgere<br />

Selv om teknologiske løsninger og metoder kan afhjælpe en del af privacy-problematikken,<br />

kan problemet ikke løses alene på denne måde. <strong>De</strong>r er behov for, at borgerne sættes<br />

i stand til at gennemføre deres egen lille risikovurdering, når de står over for et system<br />

eller en service, som ikke beskytter deres privacy. Borgerne bør f.eks. ikke ukritisk udlevere<br />

følsomme oplysninger til hvem som helst.<br />

Borgerne bør også have et sted, hvor de kan finde oplysninger om hvordan de skal<br />

beskytte sig mod bestemte typer af potentielle farer.<br />

Hvordan kan man f.eks. fornuftigt anvende Facebook eller andre sociale netværk 57 ?<br />

Hvordan kan man beskytte indholdet af sin kommunikation mod den svenske FRA-lovgivning<br />

58 ? Hvordan kan man beskytte sin trafikinformation, når man går på internettet,<br />

mod den danske logningsbekendtgørelse 59 ?<br />

Formålet med dette er naturligvis, at borgerne ikke får dårlige oplevelser ud af at bruge<br />

de digitale medier – som for eksempel at få stjålet deres elektroniske identitet.<br />

Blandt virksomheder og myndigheder bør der være fokus på at få skrevet og let kommunikeret<br />

privacy-politikker, så borgerne kan forholde sig til, hvorfor og hvordan data<br />

behandles, hvis de afgiver personlige oplysninger.<br />

Endelig kan man forholdsvis let få sat fokus på området ved f.eks. at afholde årlige<br />

privacy-konferencer eller uddele en privacy-pris til f.eks. teknisk forbilledlige løsninger,<br />

forbilledlig forskning eller særlig god politisk kommunikativ indsats på området.<br />

DI mener, at der er behov for en politisk indsats som dækker følgende områder:<br />

• <strong>De</strong>r skal arbejdes på at få designet privacy ind i teknologiske løsninger fra starten.<br />

• <strong>De</strong>r skal laves en skabelon for PIA og denne skal afprøves i praksis.<br />

• <strong>De</strong>r skal arbejdes på at få fremmet anvendelse af PETs – især pseudonymisering – og<br />

dette skal testes i en praktisk case.<br />

• Forskningen i privacy skal styrkes og opmærksomheden omkring privacy blandt forskere<br />

skal generelt forbedres.<br />

• <strong>De</strong>r bør skabes et redskab til at lave netværk og dele information blandt de professionelle<br />

på privacy-området.<br />

• <strong>De</strong>r bør ske en koordination blandt de aktører, som er aktive på privacy-området internationalt.<br />

• <strong>De</strong>r er behov for at sætte borgerne i stand til at vurdere deres risici og beskytte deres<br />

privacy.<br />

29

noter<br />

1) ”Privatlivets fred – ikke i Danmark?” http://www.di.dk/Virksomhed/IT/Informationssikkerhed+og+Privacy/Privacy/Privatlivets+fred+-+ikke+i+Danmark.htm<br />

2) http://www.datatilsynet.dk/fileadmin/user_upload/dokumenter/AArsberetninger/aars_03.<strong>pdf</strong>, p. 143<br />

3) http://www.dr.dk/P1/orientering/indslag/2007/03/30/161832.htm og http://www.computerworld.dk/art<br />

/43723?cid=4&q=datatab&sm=search&a=cid&i=4&o=13&pos=14<br />

4) http://www.datatilsynet.dk/fileadmin/user_upload/dokumenter/AArsberetninger/aars_04.<strong>pdf</strong>, p. 79<br />

5) http://www.computerworld.dk/art/43083?cid=4&amp;amp;amp;amp;amp;amp;amp;q=datatilsyne<br />

t&amp;amp;amp;amp;amp;amp;amp;sm=search&amp;amp;amp;amp;amp;amp;amp;a=cid&a<br />

mp;amp;amp;amp;amp;amp;amp;amp;i=4&amp;amp;amp;amp;amp;amp;amp;o=4&amp;am<br />

p;<br />

6) http://www.computerworld.dk/art/42768?cid=4&q=privacy+uk&sm=search&a=cid&i=4&o=10&po<br />

s=11<br />

7) http://www.nytimes.com/2008/08/23/world/europe/23britain.html?partner=rssnyt&emc=rss<br />

8) http://www.t<strong>her</strong>egister.co.uk/2008/10/06/t_mobile_records_lost/<br />

9) http://www.usatoday.com/tech/techinvestor/industry/2008-04-02-tjx-data-breach_N.htm<br />

10) http://www.berlingske.dk/article/20080917/verden/80917088/<br />

11) http://modernisering.dk/fileadmin/user_upload/documents/Vision_og_Strategi/Strategi_for_digital_forvaltning/Strategi_for_digital_forvaltning_2007-2010_endelig.<strong>pdf</strong>.<br />

12) http://www.di.dk/Virksomhed/IT/Informations-sikkerhed+og+Privacy/Politiske+udspil/<br />

Privacy+og+digital+forvaltning.htm.<br />

13) http://www.folketinget.dk/Samling/19991/lovforslag_som_fremsat/L147.htm. Loven er baseret på<br />

“Directive 95/46/EC of the European Parliament and of the Council of 24 October 1995 on the protection<br />

of individuals with regard to the processing of personal data and on the free movement of such data”,<br />

http://europa.eu.int/eur-lex/lex/LexUriServ/LexUriServ.do?uri=CELEX:31995L0046:DA:HTML.<br />

14) http://www.folketinget.dk/img20031/udvbilag/lib3/20031_10383/20031_10383.<strong>pdf</strong>.<br />

15) http://www.computerworld.dk/art/48392?cid=4&q=Forbrugerr%E5det&sm=search&a=cid&i=4&o=0<br />

&pos=1.<br />

16) Artikel 29-gruppen består af repræsentanter for EU-landenes respektive Datatilsyn og er nedsat i overensstemmelse<br />

med databeskyttelsesdirektivet, http://www.datatilsynet.dk/internationalt/artikel-29-gruppen/.<br />

17) http://www.eptanetwork.org/EPTA/EPTA-report-ict-and-privacy-in-europe.<strong>pdf</strong>.<br />

18) https://www.retsinformation.dk/Forms/R0710.aspx?id=2445.<br />

19) https://www.retsinformation.dk/Forms/R0710.aspx?id=2652.<br />

20) http://www.advokatsamfundet.dk/<strong>De</strong>fault.aspx?ID=11687&CurrentPage=1&q=terror.<br />

21) http://menneskeret.dk/danmark/høringssvar.<br />

22) http://www.di.dk/Virksomhed/IT/Informations-sikkerhed+og+Privacy/Politiske+udspil/.<br />

23) Regeringens proposition 2006/07:63, ”En anpassad Försvarsunderrättelsesverksamhet”, http://www.<br />

regeringen.se/content/1/c6/07/83/67/2ee1ba0a.<strong>pdf</strong>.<br />

24) http://www.dhs.gov/.<br />

25) Mere information om TSA på http://www.tsa.gov.<br />

30

26) http://www.tsa.gov/blog/2008/01/gripes-grins.html , http://articles.latimes.com/2008/jun/26/business/<br />

fi-laptops26, http://www.usnews.com/articles/news/national/2008/06/24/seizing-laptops-and-cameraswithout-cause.html<br />

og http://www.dailymail.co.uk/news/worldnews/article-1040812/Airport-threatlaptop-U-S-gets-power-seize-iPods-mobiles-new-anti-terror-measure.html.<br />

27) http://news.bbc.co.uk/1/hi/uk/6108496.stm.<br />

28) http://www.privacyinternational.org/article.shtml?cmd%5B347%5D=x-347-61327.<br />

29) http://www.statewatch.org/news/2008/jul/eu-futures-jha-report.<strong>pdf</strong>.<br />

30) http://www.computerworld.dk/art/47402.<br />

31) Begge emner er beskrevet i det 7. rammeprogram for forskning, Cooperation, Security, call 1, initiativ:<br />

SEC-2007-2.3-03 og SEC-2007-2.3-04, http://cordis.europa.eu/fp7/dc/index.cfm?fuseaction=UserSite.<br />

Cooperation<strong>De</strong>tailsCallPage&call_id=34#infopack.<br />

32) http://www.comon.dk/news/usa.vil.satellitovervaage.sine.borgere_37922.html.<br />

33) http://www8.nationalacademies.org/onpinews/newsitem.aspx?RecordID=10072008A.<br />

34) http://www.privacyinternational.org/article.shtml?cmd[347]=x-347-545269.<br />

35) Et af de mest sprogligt svulstige eksempler findes hos det engelske parlamentsmedlem William Pitt som i<br />

sin tale ved Excise Bill I 1763 skrev: “The poorest man may in his cottage bid defiance to all the force of<br />

the Crown. It may be frail; its roof may shake; the wind may blow through it; the storms may enter; the<br />

rain may enter - but the King of England cannot enter; all his forces dare not cross the threshold of the<br />

ruined tenement”, Privacy & Human Rights, udgivet af EPIC, 2003, p. 5.<br />

36) Samuel Warren and Louis Bradeis, The Right to privacy, 4 Harvard Law review, 193-220 (1890), citeret fra<br />

Privacy & Human Rights, udgivet af EPIC, 2003, p. 2 og 6. Originalteksten kan findes <strong>her</strong>: http://www.<br />

louisville.edu/library/law/brandeis/privacy.html.<br />

37) Robert Ellis Smith, Ben Franklin’s Web Site 6 (S<strong>her</strong>idan Books 2000), citeret fra Privacy & Human Rights,<br />

udgivet af EPIC, 2003, p. 2.<br />

38) EPIC står for Electronic Privacy Information Center, og er formodentlig USA’s mest indflydelsesrige privacyorganisation.<br />

39) http://www.epic.org/reports/dmfprivacy.html.<br />

40) http://www.demos.co.uk/catalogue/thefutureofprivacyvolume1.<br />

41) Bemærk at nogle af disse dokumenter er juridisk bindende, mens andre er politiske hensigtserklæringer.<br />

Typisk er konventionerne juridisk bindende.<br />

42) http://www.un.org/Overview/rights.html.<br />

43) Originaltitlen er i oversættelse: “Konvention til beskyttelse af Menneskerettigheder og grundlæggende<br />

Frihedsrettigheder” og kan findes på http://www.menneskeret.dk/menneskeretieuropa/konventionen/<br />

selveemrk/. <strong>De</strong>n engelske originaltekst kan findes <strong>her</strong>: http://conventions.coe.int/Treaty/en/Treaties/<br />

Html/005.htm. Kilden til denne er Europarådet, http://www.coe.int.<br />

44) http://www.grundloven.dk/.<br />

45) “OECD Guidelines on the Protection of Privacy and Transborder Flows of Personal Data”, http://www.<br />

oecd.org/document/18/0,2340,en_2649_34255_1815186_1_1_1_1,00.html.<br />

46) “Convention for the Protection of Individuals with regard to the Automatic Processing of Personal Data<br />

Convention”, http://conventions.coe.int/Treaty/en/Treaties/Html/108.htm.<br />

47) Meget simplificeret sender en transmitter data og en receiver modtager data.<br />

48) ”Privacy Enhancing Technologies” p. 37. Rapporten er ikke længere at finde på Videnskabsministeriets<br />

hjemmeside, men kan findes omtalt <strong>her</strong>: http://www.privacyforum.dk/?paged=4.<br />

31

49) http://www.di.dk/NR/rdonlyres/45F399E8-E475-42F3-920B-CDDA022D9387/0/ITsikkerhedspanelanbefalingerforprivacy.<strong>pdf</strong>.<br />

50) http://www.itst.dk/it-sikkerhed/privatlivets-fred/resolveuid/4dfda04dbaefb5064e197062a71fe87f.<br />

51) http://www.tbs-sct.gc.ca/pubs_pol/ciopubs/pia-pefr/siglist-eng.asp.<br />

52) http://www.privacy.gov.au/publications/pia06/index.html.<br />

53) http://www.ico.gov.uk/upload/documents/pia_handbook_html/html/1-intro.html.<br />

54) DI ITEK var tidligt ude og opstillede på baggrund af Europarådet, OECD og EU’s arbejde en række kriterier<br />

for privacy (http://www.di.dk/NR/rdonlyres/85B0EB96-9850-4CB5-89DC-8BC404310CC0/0/Principperforprivacy.<strong>pdf</strong>)<br />

tillige med en række spørgsmål for hvordan disse kunne implementeres (http://www.<br />