Verteilte Objekte

Verteilte Objekte

Verteilte Objekte

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

Internet und Intranet<br />

Systeme zum unsicheren Netz, die sogenannten Gates, müssen die einzige Öffnung im<br />

Sicherungsnetz der Systeme sein.<br />

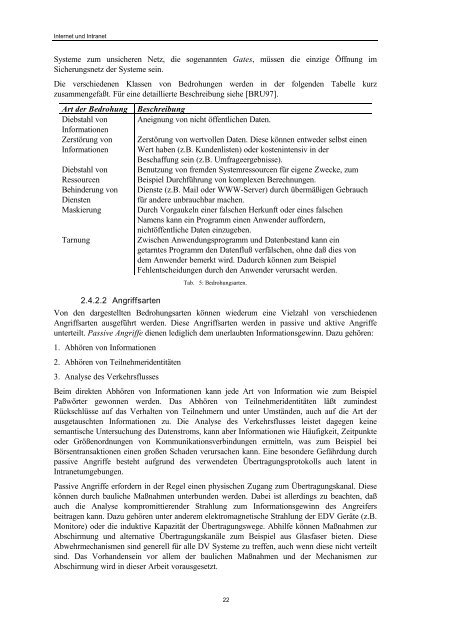

Die verschiedenen Klassen von Bedrohungen werden in der folgenden Tabelle kurz<br />

zusammengefaßt. Für eine detaillierte Beschreibung siehe [BRU97].<br />

Art der Bedrohung Beschreibung<br />

Diebstahl von Aneignung von nicht öffentlichen Daten.<br />

Informationen<br />

Zerstörung von Zerstörung von wertvollen Daten. Diese können entweder selbst einen<br />

Informationen Wert haben (z.B. Kundenlisten) oder kostenintensiv in der<br />

Beschaffung sein (z.B. Umfrageergebnisse).<br />

Diebstahl von Benutzung von fremden Systemressourcen für eigene Zwecke, zum<br />

Ressourcen Beispiel Durchführung von komplexen Berechnungen.<br />

Behinderung von Dienste (z.B. Mail oder WWW-Server) durch übermäßigen Gebrauch<br />

Diensten<br />

für andere unbrauchbar machen.<br />

Maskierung Durch Vorgaukeln einer falschen Herkunft oder eines falschen<br />

Namens kann ein Programm einen Anwender auffordern,<br />

nichtöffentliche Daten einzugeben.<br />

Tarnung Zwischen Anwendungsprogramm und Datenbestand kann ein<br />

getarntes Programm den Datenfluß verfälschen, ohne daß dies von<br />

dem Anwender bemerkt wird. Dadurch können zum Beispiel<br />

Fehlentscheidungen durch den Anwender verursacht werden.<br />

2.4.2.2 Angriffsarten<br />

Tab. 5: Bedrohungsarten.<br />

Von den dargestellten Bedrohungsarten können wiederum eine Vielzahl von verschiedenen<br />

Angriffsarten ausgeführt werden. Diese Angriffsarten werden in passive und aktive Angriffe<br />

unterteilt. Passive Angriffe dienen lediglich dem unerlaubten Informationsgewinn. Dazu gehören:<br />

1. Abhören von Informationen<br />

2. Abhören von Teilnehmeridentitäten<br />

3. Analyse des Verkehrsflusses<br />

Beim direkten Abhören von Informationen kann jede Art von Information wie zum Beispiel<br />

Paßwörter gewonnen werden. Das Abhören von Teilnehmeridentitäten läßt zumindest<br />

Rückschlüsse auf das Verhalten von Teilnehmern und unter Umständen, auch auf die Art der<br />

ausgetauschten Informationen zu. Die Analyse des Verkehrsflusses leistet dagegen keine<br />

semantische Untersuchung des Datenstroms, kann aber Informationen wie Häufigkeit, Zeitpunkte<br />

oder Größenordnungen von Kommunikationsverbindungen ermitteln, was zum Beispiel bei<br />

Börsentransaktionen einen großen Schaden verursachen kann. Eine besondere Gefährdung durch<br />

passive Angriffe besteht aufgrund des verwendeten Übertragungsprotokolls auch latent in<br />

Intranetumgebungen.<br />

Passive Angriffe erfordern in der Regel einen physischen Zugang zum Übertragungskanal. Diese<br />

können durch bauliche Maßnahmen unterbunden werden. Dabei ist allerdings zu beachten, daß<br />

auch die Analyse kompromittierender Strahlung zum Informationsgewinn des Angreifers<br />

beitragen kann. Dazu gehören unter anderem elektromagnetische Strahlung der EDV Geräte (z.B.<br />

Monitore) oder die induktive Kapazität der Übertragungswege. Abhilfe können Maßnahmen zur<br />

Abschirmung und alternative Übertragungskanäle zum Beispiel aus Glasfaser bieten. Diese<br />

Abwehrmechanismen sind generell für alle DV Systeme zu treffen, auch wenn diese nicht verteilt<br />

sind. Das Vorhandensein vor allem der baulichen Maßnahmen und der Mechanismen zur<br />

Abschirmung wird in dieser Arbeit vorausgesetzt.<br />

22