Verteilte Objekte

Verteilte Objekte

Verteilte Objekte

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

Internet und Intranet<br />

Das letzte Merkmal ist die Performanz eines vertrauenswürdigen VS. Damit ein VS benutzt und<br />

akzeptiert wird, muß es seine Aufgaben in einer der Anforderung entsprechenden Zeit, also so<br />

schnell wie nötig, erfüllen.<br />

Vom Standpunkt der Sicherheit müssen Beschränkungen so eng wie möglich sein, aus der Sicht<br />

des Vertrauens müssen aber die Beschränkungen nicht die Leistungsfähigkeit und Verfügbarkeit<br />

des VS beeinträchtigen, ohne inakzeptabel hohe Risiken einzuführen.<br />

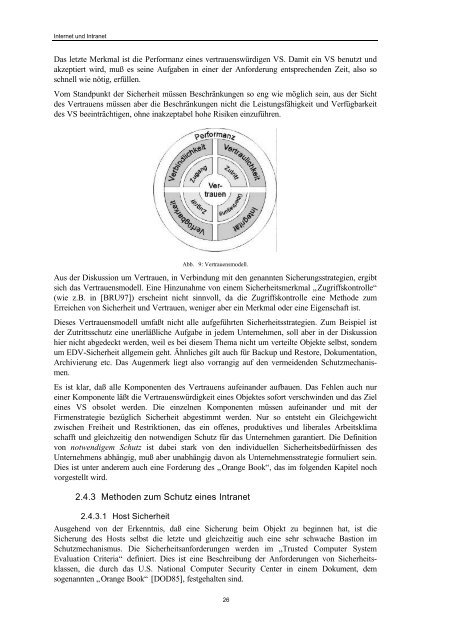

Abb. 9: Vertrauensmodell.<br />

Aus der Diskussion um Vertrauen, in Verbindung mit den genannten Sicherungsstrategien, ergibt<br />

sich das Vertrauensmodell. Eine Hinzunahme von einem Sicherheitsmerkmal „Zugriffskontrolle“<br />

(wie z.B. in [BRU97]) erscheint nicht sinnvoll, da die Zugriffskontrolle eine Methode zum<br />

Erreichen von Sicherheit und Vertrauen, weniger aber ein Merkmal oder eine Eigenschaft ist.<br />

Dieses Vertrauensmodell umfaßt nicht alle aufgeführten Sicherheitsstrategien. Zum Beispiel ist<br />

der Zutrittsschutz eine unerläßliche Aufgabe in jedem Unternehmen, soll aber in der Diskussion<br />

hier nicht abgedeckt werden, weil es bei diesem Thema nicht um verteilte <strong>Objekte</strong> selbst, sondern<br />

um EDV-Sicherheit allgemein geht. Ähnliches gilt auch für Backup und Restore, Dokumentation,<br />

Archivierung etc. Das Augenmerk liegt also vorrangig auf den vermeidenden Schutzmechanismen.<br />

Es ist klar, daß alle Komponenten des Vertrauens aufeinander aufbauen. Das Fehlen auch nur<br />

einer Komponente läßt die Vertrauenswürdigkeit eines <strong>Objekte</strong>s sofort verschwinden und das Ziel<br />

eines VS obsolet werden. Die einzelnen Komponenten müssen aufeinander und mit der<br />

Firmenstrategie bezüglich Sicherheit abgestimmt werden. Nur so entsteht ein Gleichgewicht<br />

zwischen Freiheit und Restriktionen, das ein offenes, produktives und liberales Arbeitsklima<br />

schafft und gleichzeitig den notwendigen Schutz für das Unternehmen garantiert. Die Definition<br />

von notwendigem Schutz ist dabei stark von den individuellen Sicherheitsbedürfnissen des<br />

Unternehmens abhängig, muß aber unabhängig davon als Unternehmensstrategie formuliert sein.<br />

Dies ist unter anderem auch eine Forderung des „Orange Book“, das im folgenden Kapitel noch<br />

vorgestellt wird.<br />

2.4.3 Methoden zum Schutz eines Intranet<br />

2.4.3.1 Host Sicherheit<br />

Ausgehend von der Erkenntnis, daß eine Sicherung beim Objekt zu beginnen hat, ist die<br />

Sicherung des Hosts selbst die letzte und gleichzeitig auch eine sehr schwache Bastion im<br />

Schutzmechanismus. Die Sicherheitsanforderungen werden im „Trusted Computer System<br />

Evaluation Criteria“ definiert. Dies ist eine Beschreibung der Anforderungen von Sicherheitsklassen,<br />

die durch das U.S. National Computer Security Center in einem Dokument, dem<br />

sogenannten „Orange Book“ [DOD85], festgehalten sind.<br />

26