Verteilte Objekte

Verteilte Objekte

Verteilte Objekte

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

Internet und Intranet<br />

von kommerziellen Routern 7 , deren Routingtabellen als Filter programmiert werden. Diese<br />

Systeme werden zumeist auf dedizierten Computern betrieben.<br />

Der Einsatz von Firewalls birgt folgende Vorteile:<br />

1. Hosts im allgemeinen können sich, nicht zuletzt aufgrund ihrer Komplexität, nicht ausreichend<br />

schützen. Eine Firewall als dedizierter Host ist weniger anfällig für Angriffe, da sie kaum<br />

potentiell gefährliche Dienste (wie z.B. RLOGIN, TELNET und FTP) anbieten muß.<br />

2. Firewalls werden in der Regel von dedizierten Administratoren gewartet. Dieser Personenkreis<br />

ist zumeist stark für potentielle Gefahren sensibilisiert.<br />

3. Firewalls müssen, da sie dedizierte Systeme sind, nur ein äußerst geringen und bekannten<br />

Anwenderkreis bedienen (nur zur Wartung). Dadurch ist auch die Gefahr von „einfachen<br />

Paßwörtern“ leichter zur reduzieren.<br />

Durch den dedizierten Einsatz kann weiter darauf verzichtet werden, daß andere Maschinen einer<br />

Firewall vertrauen. Sie ist damit per Definition kein Netzwerkcomputer. Wird die Firewall von<br />

einem Eindringling übernommen, kann dieser nicht weitere, angeschlossene Systeme manipulieren,<br />

da diese der Firewall kein Vertrauen schenken. Dies ist die eigentliche Grundidee, die den<br />

Einsatz von Firewall so effizient und erfolgreich macht.<br />

Häufig werden Firewalls auch als Bastion Hosts bezeichnet, die das inbound (innerhalb der<br />

Firewall) von dem outbound Netzwerk (jenseits der Firewall) trennen [CHES94]. Diese Namensgebung<br />

verdeutlicht die Funktion der Firewall als „sicheres Tor einer Festung“.<br />

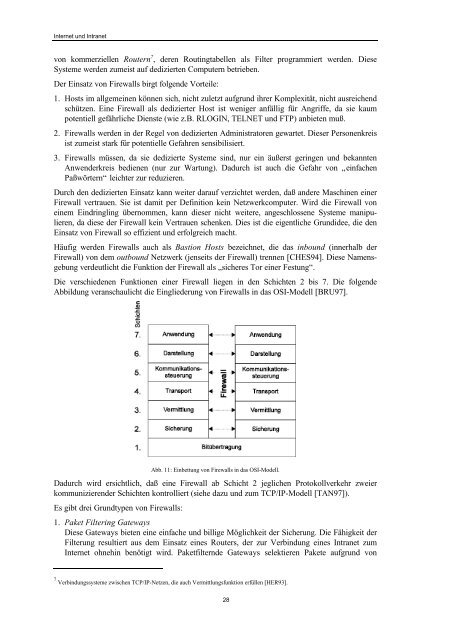

Die verschiedenen Funktionen einer Firewall liegen in den Schichten 2 bis 7. Die folgende<br />

Abbildung veranschaulicht die Eingliederung von Firewalls in das OSI-Modell [BRU97].<br />

Abb. 11: Einbettung von Firewalls in das OSI-Modell.<br />

Dadurch wird ersichtlich, daß eine Firewall ab Schicht 2 jeglichen Protokollverkehr zweier<br />

kommunizierender Schichten kontrolliert (siehe dazu und zum TCP/IP-Modell [TAN97]).<br />

Es gibt drei Grundtypen von Firewalls:<br />

1. Paket Filtering Gateways<br />

Diese Gateways bieten eine einfache und billige Möglichkeit der Sicherung. Die Fähigkeit der<br />

Filterung resultiert aus dem Einsatz eines Routers, der zur Verbindung eines Intranet zum<br />

Internet ohnehin benötigt wird. Paketfilternde Gateways selektieren Pakete aufgrund von<br />

7 Verbindungssysteme zwischen TCP/IP-Netzen, die auch Vermittlungsfunktion erfüllen [HER93].<br />

28