Verteilte Objekte

Verteilte Objekte

Verteilte Objekte

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

<strong>Verteilte</strong> <strong>Objekte</strong> im Intranet und Internet<br />

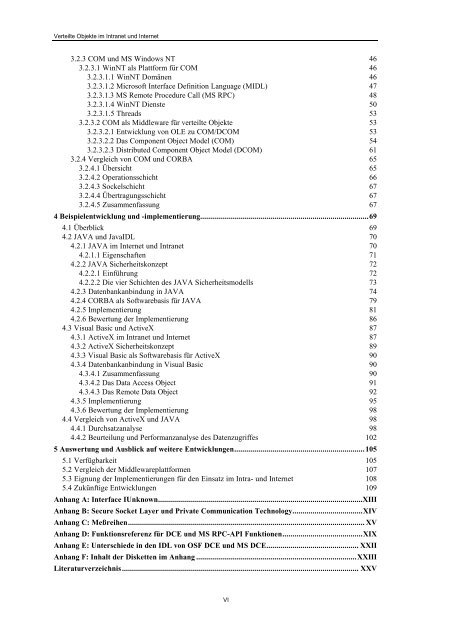

3.2.3 COM und MS Windows NT 46<br />

3.2.3.1 WinNT als Plattform für COM 46<br />

3.2.3.1.1 WinNT Domänen 46<br />

3.2.3.1.2 Microsoft Interface Definition Language (MIDL) 47<br />

3.2.3.1.3 MS Remote Procedure Call (MS RPC) 48<br />

3.2.3.1.4 WinNT Dienste 50<br />

3.2.3.1.5 Threads 53<br />

3.2.3.2 COM als Middleware für verteilte <strong>Objekte</strong> 53<br />

3.2.3.2.1 Entwicklung von OLE zu COM/DCOM 53<br />

3.2.3.2.2 Das Component Object Model (COM) 54<br />

3.2.3.2.3 Distributed Component Object Model (DCOM) 61<br />

3.2.4 Vergleich von COM und CORBA 65<br />

3.2.4.1 Übersicht 65<br />

3.2.4.2 Operationsschicht 66<br />

3.2.4.3 Sockelschicht 67<br />

3.2.4.4 Übertragungsschicht 67<br />

3.2.4.5 Zusammenfassung 67<br />

4 Beispielentwicklung und -implementierung....................................................................................69<br />

4.1 Überblick 69<br />

4.2 JAVA und JavaIDL 70<br />

4.2.1 JAVA im Internet und Intranet 70<br />

4.2.1.1 Eigenschaften 71<br />

4.2.2 JAVA Sicherheitskonzept 72<br />

4.2.2.1 Einführung 72<br />

4.2.2.2 Die vier Schichten des JAVA Sicherheitsmodells 73<br />

4.2.3 Datenbankanbindung in JAVA 74<br />

4.2.4 CORBA als Softwarebasis für JAVA 79<br />

4.2.5 Implementierung 81<br />

4.2.6 Bewertung der Implementierung 86<br />

4.3 Visual Basic und ActiveX 87<br />

4.3.1 ActiveX im Intranet und Internet 87<br />

4.3.2 ActiveX Sicherheitskonzept 89<br />

4.3.3 Visual Basic als Softwarebasis für ActiveX 90<br />

4.3.4 Datenbankanbindung in Visual Basic 90<br />

4.3.4.1 Zusammenfassung 90<br />

4.3.4.2 Das Data Access Object 91<br />

4.3.4.3 Das Remote Data Object 92<br />

4.3.5 Implementierung 95<br />

4.3.6 Bewertung der Implementierung 98<br />

4.4 Vergleich von ActiveX und JAVA 98<br />

4.4.1 Durchsatzanalyse 98<br />

4.4.2 Beurteilung und Performanzanalyse des Datenzugriffes 102<br />

5 Auswertung und Ausblick auf weitere Entwicklungen.................................................................105<br />

5.1 Verfügbarkeit 105<br />

5.2 Vergleich der Middlewareplattformen 107<br />

5.3 Eignung der Implementierungen für den Einsatz im Intra- und Internet 108<br />

5.4 Zukünftige Entwicklungen 109<br />

Anhang A: Interface IUnknown......................................................................................................XIII<br />

Anhang B: Secure Socket Layer und Private Communication Technology...................................XIV<br />

Anhang C: Meßreihen...................................................................................................................... XV<br />

Anhang D: Funktionsreferenz für DCE und MS RPC-API Funktionen........................................XIX<br />

Anhang E: Unterschiede in den IDL von OSF DCE und MS DCE.............................................. XXII<br />

Anhang F: Inhalt der Disketten im Anhang ................................................................................XXIII<br />

Literaturverzeichnis...................................................................................................................... XXV<br />

VI