Verteilte Objekte

Verteilte Objekte

Verteilte Objekte

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

Internet und Intranet<br />

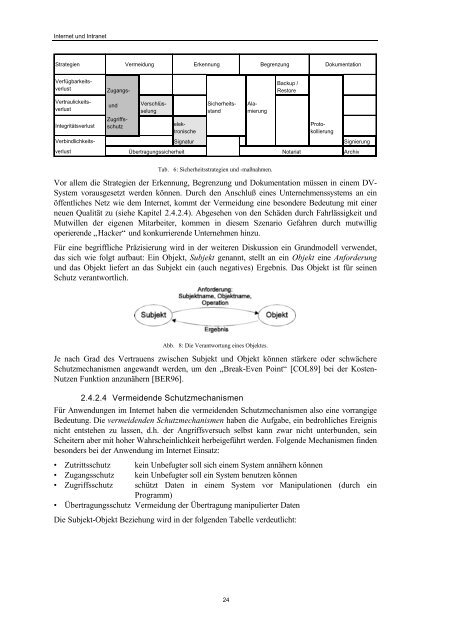

Strategien Vermeidung Erkennung Begrenzung Dokumentation<br />

Verfügbarkeits-<br />

verlust Zugangs-<br />

Vertraulickeits-<br />

verlust<br />

Integritätsverlust<br />

und<br />

Zugriffs-<br />

schutz<br />

Verschlüs-<br />

selung<br />

elek-<br />

tronische<br />

Sicherheitsstand<br />

24<br />

Ala-<br />

mierung<br />

Backup /<br />

Restore<br />

Proto-<br />

kollierung<br />

Verbindlichkeits- Signatur Signierung<br />

verlust Übertragungssicherheit Notariat Archiv<br />

Tab. 6: Sicherheitsstrategien und -maßnahmen.<br />

Vor allem die Strategien der Erkennung, Begrenzung und Dokumentation müssen in einem DV-<br />

System vorausgesetzt werden können. Durch den Anschluß eines Unternehmenssystems an ein<br />

öffentliches Netz wie dem Internet, kommt der Vermeidung eine besondere Bedeutung mit einer<br />

neuen Qualität zu (siehe Kapitel 2.4.2.4). Abgesehen von den Schäden durch Fahrlässigkeit und<br />

Mutwillen der eigenen Mitarbeiter, kommen in diesem Szenario Gefahren durch mutwillig<br />

operierende „Hacker“ und konkurrierende Unternehmen hinzu.<br />

Für eine begriffliche Präzisierung wird in der weiteren Diskussion ein Grundmodell verwendet,<br />

das sich wie folgt aufbaut: Ein Objekt, Subjekt genannt, stellt an ein Objekt eine Anforderung<br />

und das Objekt liefert an das Subjekt ein (auch negatives) Ergebnis. Das Objekt ist für seinen<br />

Schutz verantwortlich.<br />

Abb. 8: Die Verantwortung eines <strong>Objekte</strong>s.<br />

Je nach Grad des Vertrauens zwischen Subjekt und Objekt können stärkere oder schwächere<br />

Schutzmechanismen angewandt werden, um den „Break-Even Point“ [COL89] bei der Kosten-<br />

Nutzen Funktion anzunähern [BER96].<br />

2.4.2.4 Vermeidende Schutzmechanismen<br />

Für Anwendungen im Internet haben die vermeidenden Schutzmechanismen also eine vorrangige<br />

Bedeutung. Die vermeidenden Schutzmechanismen haben die Aufgabe, ein bedrohliches Ereignis<br />

nicht entstehen zu lassen, d.h. der Angriffsversuch selbst kann zwar nicht unterbunden, sein<br />

Scheitern aber mit hoher Wahrscheinlichkeit herbeigeführt werden. Folgende Mechanismen finden<br />

besonders bei der Anwendung im Internet Einsatz:<br />

• Zutrittsschutz kein Unbefugter soll sich einem System annähern können<br />

• Zugangsschutz kein Unbefugter soll ein System benutzen können<br />

• Zugriffsschutz schützt Daten in einem System vor Manipulationen (durch ein<br />

Programm)<br />

• Übertragungsschutz Vermeidung der Übertragung manipulierter Daten<br />

Die Subjekt-Objekt Beziehung wird in der folgenden Tabelle verdeutlicht: