Die komplette MONITOR-Ausgabe 5/2003 können Sie

Die komplette MONITOR-Ausgabe 5/2003 können Sie

Die komplette MONITOR-Ausgabe 5/2003 können Sie

- TAGS

- komplette

- www.monitor.at

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

NETZ & TELEKOM SPAM - TEIL 2<br />

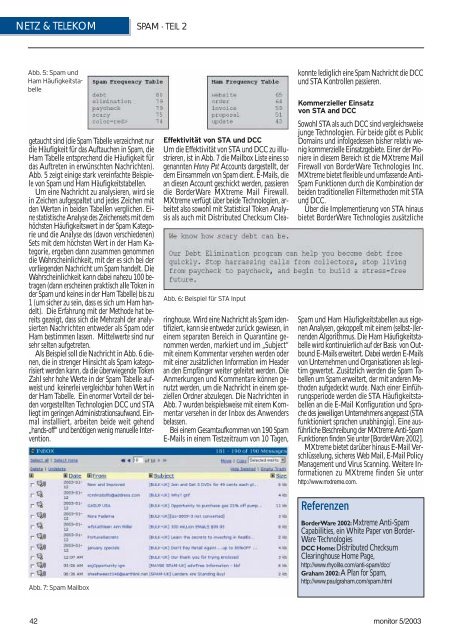

Abb. 5: Spam und<br />

Ham Häufigkeitstabelle<br />

getaucht sind (die Spam Tabelle verzeichnet nur<br />

die Häufigkeit für das Auftauchen in Spam, die<br />

Ham Tabelle entsprechend die Häufigkeit für<br />

das Auftreten in erwünschten Nachrichten).<br />

Abb. 5 zeigt einige stark vereinfachte Beispiele<br />

von Spam und Ham Häufigkeitstabellen.<br />

Um eine Nachricht zu analysieren, wird sie<br />

in Zeichen aufgespaltet und jedes Zeichen mit<br />

den Werten in beiden Tabellen verglichen. Eine<br />

statistische Analyse des Zeichensets mit dem<br />

höchsten Häufigkeitswert in der Spam Kategorie<br />

und die Analyse des (davon verschiedenen)<br />

Sets mit dem höchsten Wert in der Ham Kategorie,<br />

ergeben dann zusammen genommen<br />

die Wahrscheinlichkeit, mit der es sich bei der<br />

vorliegenden Nachricht um Spam handelt. <strong>Die</strong><br />

Wahrscheinlichkeit kann dabei nahezu 100 betragen<br />

(dann erscheinen praktisch alle Token in<br />

der Spam und keines in der Ham Tabelle) bis zu<br />

1 (um sicher zu sein, dass es sich um Ham handelt).<br />

<strong>Die</strong> Erfahrung mit der Methode hat bereits<br />

gezeigt, dass sich die Mehrzahl der analysierten<br />

Nachrichten entweder als Spam oder<br />

Ham bestimmen lassen. Mittelwerte sind nur<br />

sehr selten aufgetreten.<br />

Als Beispiel soll die Nachricht in Abb. 6 dienen,<br />

die in strenger Hinsicht als Spam kategorisiert<br />

werden kann, da die überwiegende Token<br />

Zahl sehr hohe Werte in der Spam Tabelle aufweist<br />

und keinerlei vergleichbar hohen Wert in<br />

der Ham Tabelle. Ein enormer Vorteil der beiden<br />

vorgestellten Technologien DCC und STA<br />

liegt im geringen Administrationsaufwand. Einmal<br />

installiert, arbeiten beide weit gehend<br />

„hands-off“ und benötigen wenig manuelle Intervention.<br />

Abb. 7: Spam Mailbox<br />

Effektivität von STA und DCC<br />

Um die Effektivität von STA und DCC zu illustrieren,<br />

ist in Abb. 7 die Mailbox Liste eines so<br />

genannten Honey Pot Accounts dargestellt, der<br />

dem Einsammeln von Spam dient. E-Mails, die<br />

an diesen Account geschickt werden, passieren<br />

die BorderWare MXtreme Mail Firewall.<br />

MXtreme verfügt über beide Technologien, arbeitet<br />

also sowohl mit Statistical Token Analysis<br />

als auch mit Distributed Checksum Clea-<br />

Abb. 6: Beispiel für STA Input<br />

ringhouse. Wird eine Nachricht als Spam identifiziert,<br />

kann sie entweder zurück gewiesen, in<br />

einem separaten Bereich in Quarantäne genommen<br />

werden, markiert und im „Subject“<br />

mit einem Kommentar versehen werden oder<br />

mit einer zusätzlichen Information im Header<br />

an den Empfänger weiter geleitet werden. <strong>Die</strong><br />

Anmerkungen und Kommentare <strong>können</strong> genutzt<br />

werden, um die Nachricht in einem speziellen<br />

Ordner abzulegen. <strong>Die</strong> Nachrichten in<br />

Abb. 7 wurden beispielsweise mit einem Kommentar<br />

versehen in der Inbox des Anwenders<br />

belassen.<br />

Bei einem Gesamtaufkommen von 190 Spam<br />

E-Mails in einem Testzeitraum von 10 Tagen,<br />

konnte lediglich eine Spam Nachricht die DCC<br />

und STA Kontrollen passieren.<br />

Kommerzieller Einsatz<br />

von STA and DCC<br />

Sowohl STA als auch DCC sind vergleichsweise<br />

junge Technologien. Für beide gibt es Public<br />

Domains und infolgedessen bisher relativ wenig<br />

kommerzielle Einsatzgebiete. Einer der Pioniere<br />

in diesem Bereich ist die MXtreme Mail<br />

Firewall von BorderWare Technologies Inc.<br />

MXtreme bietet flexible und umfassende Anti-<br />

Spam Funktionen durch die Kombination der<br />

beiden traditionellen Filtermethoden mit STA<br />

und DCC.<br />

Über die Implementierung von STA hinaus<br />

bietet BorderWare Technologies zusätzliche<br />

Spam und Ham Häufigkeitstabellen aus eigenen<br />

Analysen, gekoppelt mit einem (selbst-)lernenden<br />

Algorithmus. <strong>Die</strong> Ham Häufigkeitstabelle<br />

wird kontinuierlich auf der Basis von Outbound<br />

E-Mails erweitert. Dabei werden E-Mails<br />

von Unternehmen und Organisationen als legitim<br />

gewertet. Zusätzlich werden die Spam Tabellen<br />

um Spam erweitert, der mit anderen Methoden<br />

aufgedeckt wurde. Nach einer Einführungsperiode<br />

werden die STA Häufigkeitstabellen<br />

an die E-Mail Konfiguration und Sprache<br />

des jeweiligen Unternehmens angepasst (STA<br />

funktioniert sprachen unabhängig). Eine ausführliche<br />

Beschreibung der MXtreme Anti-Spam<br />

Funktionen finden <strong>Sie</strong> unter [BorderWare 2002].<br />

MXtreme bietet darüber hinaus E-Mail Verschlüsselung,<br />

sicheres Web Mail, E-Mail Policy<br />

Management und Virus Scanning. Weitere Informationen<br />

zu MXtreme finden <strong>Sie</strong> unter<br />

http://www.mxtreme.com.<br />

Referenzen<br />

BorderWare 2002:Mxtreme Anti-Spam<br />

Capabilities, ein White Paper von Border-<br />

Ware Technologies<br />

DCC Home:Distributed Checksum<br />

Clearinghouse Home Page,<br />

http://www.rhyolite.com/anti-spam/dcc/<br />

Graham 2002:A Plan for Spam,<br />

http://www.paulgraham.com/spam.html<br />

42 monitor 5/<strong>2003</strong>