Ψηφιακό Τεκμήριο

Ψηφιακό Τεκμήριο

Ψηφιακό Τεκμήριο

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

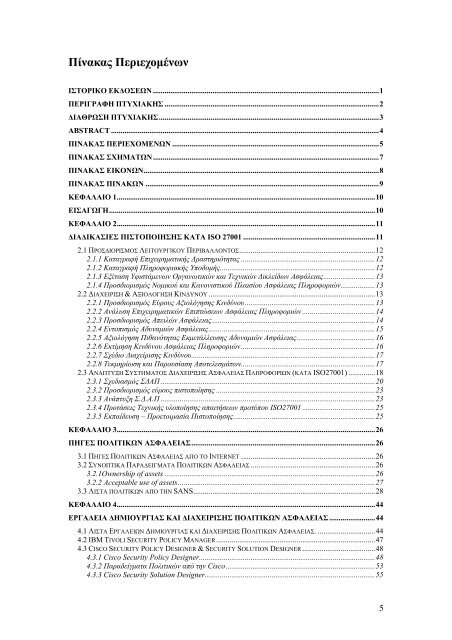

Πίνακας Περιεχομένων<br />

ΙΣΤΟΡΙΚΟ ΕΚΔΟΣΕΩΝ ......................................................................................................................1<br />

ΠΕΡΙΓΡΑΦΗ ΠΤΥΧΙΑΚΗΣ ................................................................................................................2<br />

ΔΙΑΘΡΩΣΗ ΠΤΥΧΙΑΚΗΣ...................................................................................................................3<br />

ABSTRACT ............................................................................................................................................4<br />

ΠΙΝΑΚΑΣ ΠΕΡΙΕΧΟΜΕΝΩΝ ............................................................................................................5<br />

ΠΙΝΑΚΑΣ ΣΧΗΜΑΤΩΝ ......................................................................................................................7<br />

ΠΙΝΑΚΑΣ ΕΙΚΟΝΩΝ...........................................................................................................................8<br />

ΠΙΝΑΚΑΣ ΠΙΝΑΚΩΝ ..........................................................................................................................9<br />

ΚΕΦΑΛΑΙΟ 1.......................................................................................................................................10<br />

ΕΙΣΑΓΩΓΗ...........................................................................................................................................10<br />

ΚΕΦΑΛΑΙΟ 2.......................................................................................................................................11<br />

ΔΙΑΔΙΚΑΣΙΕΣ ΠΙΣΤΟΠΟΙΗΣΗΣ ΚΑΤΑ ISO 27001 .....................................................................11<br />

2.1 ΠΡΟΣΔΙΟΡΙΣΜΟΣ ΛΕΙΤΟΥΡΓΙΚΟΥ ΠΕΡΙΒΑΛΛΟΝΤΟΣ.......................................................................12<br />

2.1.1 Καταγραφή Επιχειρηματικής Δραστηριότητας ......................................................................12<br />

2.1.2 Καταγραφή Πληροφοριακής Υποδομής.................................................................................12<br />

2.1.3 Εξέταση Υφιστάμενων Οργανωτικών και Τεχνικών Δικλείδων Ασφάλειας...........................13<br />

2.1.4 Προσδιορισμός Νομικού και Κανονιστικού Πλαισίου Ασφάλειας Πληροφοριών..................13<br />

2.2 ΔΙΑΧΕΙΡΙΣΗ & ΑΞΙΟΛΟΓΗΣΗ ΚΙΝΔΥΝΟΥ .......................................................................................13<br />

2.2.1 Προσδιορισμός Εύρους Αξιολόγησης Κινδύνου....................................................................13<br />

2.2.2 Ανάλυση Επιχειρηματικών Επιπτώσεων Ασφάλειας Πληροφοριών ......................................14<br />

2.2.3 Προσδιορισμός Απειλών Ασφάλειας .....................................................................................14<br />

2.2.4 Εντοπισμός Αδυναμιών Ασφάλειας.......................................................................................15<br />

2.2.5 Αξιολόγηση Πιθανότητας Εκμετάλλευσης Αδυναμιών Ασφάλειας.........................................16<br />

2.2.6 Εκτίμηση Κινδύνου Ασφάλειας Πληροφοριών......................................................................16<br />

2.2.7 Σχέδιο Διαχείρισης Κινδύνου................................................................................................17<br />

2.2.8 Τεκμηρίωση και Παρουσίαση Αποτελεσμάτων......................................................................17<br />

2.3 ΑΝΑΠΤΥΞΗ ΣΥΣΤΗΜΑΤΟΣ ΔΙΑΧΕΙΡΙΣΗΣ ΑΣΦΑΛΕΙΑΣ ΠΛΗΡΟΦΟΡΙΩΝ (ΚΑΤΑ ISO27001) ..............18<br />

2.3.1 Σχεδιασμός ΣΔΑΠ ................................................................................................................20<br />

2.3.2 Προσδιορισμός εύρους πιστοποίησης ...................................................................................23<br />

2.3.3 Ανάπτυξη Σ.Δ.Α.Π ................................................................................................................23<br />

2.3.4 Προτάσεις Τεχνικής υλοποίησης απαιτήσεων προτύπου ISO27001 ......................................25<br />

2.3.5 Εκπαίδευση – Προετοιμασία Πιστοποίησης..........................................................................25<br />

ΚΕΦΑΛΑΙΟ 3.......................................................................................................................................26<br />

ΠΗΓΕΣ ΠΟΛΙΤΙΚΩΝ ΑΣΦΑΛΕΙΑΣ................................................................................................26<br />

3.1 ΠΗΓΕΣ ΠΟΛΙΤΙΚΩΝ ΑΣΦΑΛΕΙΑΣ ΑΠΟ ΤΟ INTERNET ......................................................................26<br />

3.2 ΣΥΝΟΠΤΙΚΑ ΠΑΡΑΔΕΙΓΜΑΤΑ ΠΟΛΙΤΙΚΩΝ ΑΣΦΑΛΕΙΑΣ .................................................................26<br />

3.2.1Ownership of assets ..............................................................................................................26<br />

3.2.2 Acceptable use of assets.......................................................................................................27<br />

3.3 ΛΙΣΤΑ ΠΟΛΙΤΙΚΩΝ ΑΠΟ ΤΗΝ SANS...............................................................................................28<br />

ΚΕΦΑΛΑΙΟ 4.......................................................................................................................................44<br />

ΕΡΓΑΛΕΙΑ ΔΗΜΙΟΥΡΓΙΑΣ ΚΑΙ ΔΙΑΧΕΙΡΙΣΗΣ ΠΟΛΙΤΙΚΩΝ ΑΣΦΑΛΕΙΑΣ........................44<br />

4.1 ΛΙΣΤΑ ΕΡΓΑΛΕΙΩΝ ΔΗΜΙΟΥΡΓΙΑΣ ΚΑΙ ΔΙΑΧΕΙΡΙΣΗΣ ΠΟΛΙΤΙΚΩΝ ΑΣΦΑΛΕΙΑΣ. ..............................44<br />

4.2 ΙBM TIVOLI SECURITY POLICY MANAGER...................................................................................47<br />

4.3 CISCO SECURITY POLICY DESIGNER & SECURITY SOLUTION DESIGNER ......................................48<br />

4.3.1 Cisco Security Policy Designer............................................................................................48<br />

4.3.2 Παραδείγματα Πολιτικών από την Cisco..............................................................................53<br />

4.3.3 Cisco Security Solution Designer.........................................................................................55<br />

5