ÐиÑÑÑална ÐабоÑаÑоÑÐ¸Ñ Ð¿Ð¾ ÐомпÑÑÑÑни ÐÑежи и РазпÑеделени ...

ÐиÑÑÑална ÐабоÑаÑоÑÐ¸Ñ Ð¿Ð¾ ÐомпÑÑÑÑни ÐÑежи и РазпÑеделени ...

ÐиÑÑÑална ÐабоÑаÑоÑÐ¸Ñ Ð¿Ð¾ ÐомпÑÑÑÑни ÐÑежи и РазпÑеделени ...

- No tags were found...

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

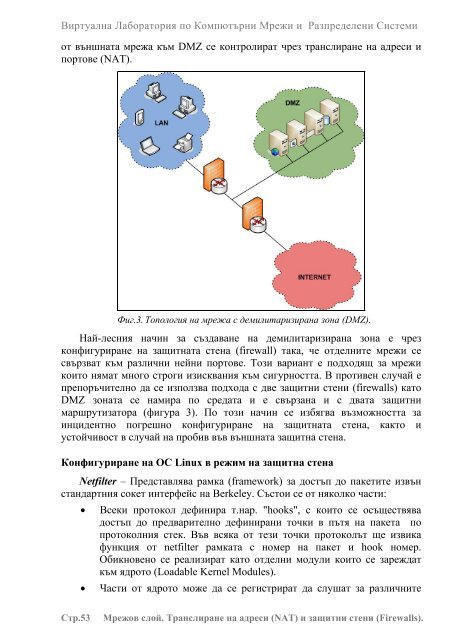

Виртуална Лаборатория по Компютърни Мрежи и Разпределени Системиот външната мрежа към DMZ се контролират чрез транслиране на адреси ипортове (NAT).Фиг.3. Топология на мрежа с демилитаризирана зона (DMZ).Най-лесния начин за създаване на демилитаризирана зона е чрезконфигуриране на защитната стена (firewall) така, че отделните мрежи сесвързват към различни нейни портове. Този вариант е подходящ за мрежикоито нямат много строги изисквания към сигурността. В противен случай епрепоръчително да се използва подхода с две защитни стени (firewalls) катоDMZ зоната се намира по средата и е свързана и с двата защитнимаршрутизатора (фигура 3). По този начин се избягва възможността заинцидентно погрешно конфигуриране на защитната стена, както иустойчивост в случай на пробив във външната защитна стена.Конфигуриране на ОС Linux в режим на защитна стенаNetfilter – Представлява рамка (framework) за достъп до пакетите извънстандартния сокет интерфейс на Berkeley. Състои се от няколко части:• Всеки протокол дефинира т.нар. "hooks", с които се осъществявадостъп до предварително дефинирани точки в пътя на пакета попротоколния стек. Във всяка от тези точки протоколът ще извикафункция от netfilter рамката с номер на пакет и hook номер.Обикновено се реализират като отделни модули които се зареждаткъм ядрото (Loadable Kernel Modules).• Части от ядрото може да се регистрират да слушат за различнитеСтр.53Мрежов слой. Транслиране на адреси (NAT) и защитни стени (Firewalls).