ÐиÑÑÑална ÐабоÑаÑоÑÐ¸Ñ Ð¿Ð¾ ÐомпÑÑÑÑни ÐÑежи и РазпÑеделени ...

ÐиÑÑÑална ÐабоÑаÑоÑÐ¸Ñ Ð¿Ð¾ ÐомпÑÑÑÑни ÐÑежи и РазпÑеделени ...

ÐиÑÑÑална ÐабоÑаÑоÑÐ¸Ñ Ð¿Ð¾ ÐомпÑÑÑÑни ÐÑежи и РазпÑеделени ...

- No tags were found...

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

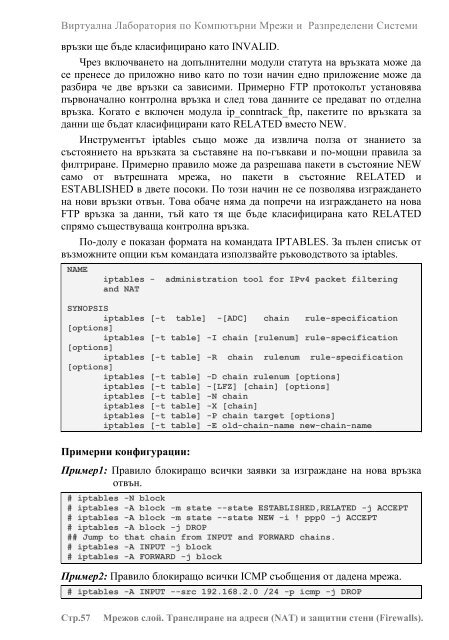

Виртуална Лаборатория по Компютърни Мрежи и Разпределени Системивръзки ще бъде класифицирано като INVALID.Чрез включването на допълнителни модули статута на връзката може дасе пренесе до приложно ниво като по този начин едно приложение може даразбира че две връзки са зависими. Примерно FTP протоколът установявапървоначално контролна връзка и след това данните се предават по отделнавръзка. Когато е включен модула ip_conntrack_ftp, пакетите по връзката заданни ще бъдат класифицирани като RELATED вместо NEW.Инструментът iptables също може да извлича полза от знанието засъстоянието на връзката за съставяне на по-гъвкави и по-мощни правила зафилтриране. Примерно правило може да разрешава пакети в състояние NEWсамо от вътрешната мрежа, но пакети в състояние RELATED иESTABLISHED в двете посоки. По този начин не се позволява изгражданетона нови връзки отвън. Това обаче няма да попречи на изграждането на новаFTP връзка за данни, тъй като тя ще бъде класифицирана като RELATEDспрямо съществуваща контролна връзка.По-долу е показан формата на командата IPTABLES. За пълен списък отвъзможните опции към командата използвайте ръководството за iptables.NAMEiptables - administration tool for IPv4 packet filteringand NATSYNOPSISiptables [-t table] -[ADC] chain rule-specification[options]iptables [-t table] -I chain [rulenum] rule-specification[options]iptables [-t table] -R chain rulenum rule-specification[options]iptables [-t table] -D chain rulenum [options]iptables [-t table] -[LFZ] [chain] [options]iptables [-t table] -N chainiptables [-t table] -X [chain]iptables [-t table] -P chain target [options]iptables [-t table] -E old-chain-name new-chain-nameПримерни конфигурации:Пример1: Правило блокиращо всички заявки за изграждане на нова връзкаотвън.# iptables -N block# iptables -A block -m state --state ESTABLISHED,RELATED -j ACCEPT# iptables -A block -m state --state NEW -i ! ppp0 -j ACCEPT# iptables -A block -j DROP## Jump to that chain from INPUT and FORWARD chains.# iptables -A INPUT -j block# iptables -A FORWARD -j blockПример2: Правило блокиращо всички ICMP съобщения от дадена мрежа.# iptables -A INPUT --src 192.168.2.0 /24 -p icmp -j DROPСтр.57Мрежов слой. Транслиране на адреси (NAT) и защитни стени (Firewalls).