Capítulos 5,6 - Departamento de Ciência da Computação

Capítulos 5,6 - Departamento de Ciência da Computação

Capítulos 5,6 - Departamento de Ciência da Computação

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

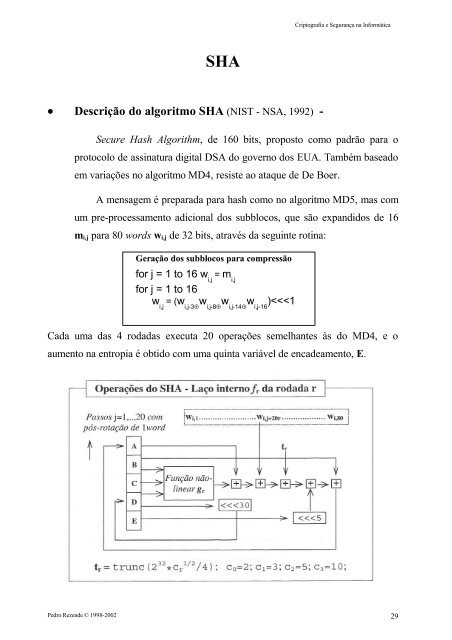

SHA<br />

• Descrição do algoritmo SHA (NIST - NSA, 1992) -<br />

Criptografia e Segurança na Informática<br />

Secure Hash Algorithm, <strong>de</strong> 160 bits, proposto como padrão para o<br />

protocolo <strong>de</strong> assinatura digital DSA do governo dos EUA. Também baseado<br />

em variações no algoritmo MD4, resiste ao ataque <strong>de</strong> De Boer.<br />

A mensagem é prepara<strong>da</strong> para hash como no algoritmo MD5, mas com<br />

um pre-processamento adicional dos subblocos, que são expandidos <strong>de</strong> 16<br />

mi,j para 80 words wi,j <strong>de</strong> 32 bits, através <strong>da</strong> seguinte rotina:<br />

Ca<strong>da</strong> uma <strong>da</strong>s 4 ro<strong>da</strong><strong>da</strong>s executa 20 operações semelhantes às do MD4, e o<br />

aumento na entropia é obtido com uma quinta variável <strong>de</strong> enca<strong>de</strong>amento, E.<br />

Pedro Rezen<strong>de</strong> © 1998-2002<br />

Geração dos subblocos para compressão<br />

for j = 1 to 16 w i,j = m i,j<br />

for j = 1 to 16<br />

w i,j = (w i,j-3⊕ w i,j-8⊕ w i,j-14⊕ w i,j-16 )