Capítulos 5,6 - Departamento de Ciência da Computação

Capítulos 5,6 - Departamento de Ciência da Computação

Capítulos 5,6 - Departamento de Ciência da Computação

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

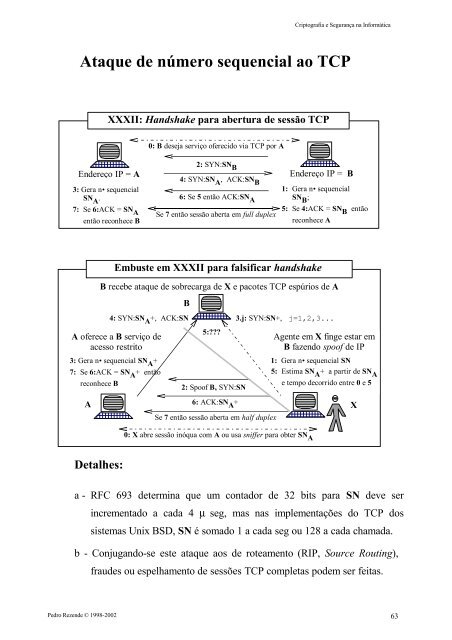

Criptografia e Segurança na Informática<br />

Ataque <strong>de</strong> número sequencial ao TCP<br />

Detalhes:<br />

a - RFC 693 <strong>de</strong>termina que um contador <strong>de</strong> 32 bits para SN <strong>de</strong>ve ser<br />

incrementado a ca<strong>da</strong> 4 μ seg, mas nas implementações do TCP dos<br />

sistemas Unix BSD, SN é somado 1 a ca<strong>da</strong> seg ou 128 a ca<strong>da</strong> chama<strong>da</strong>.<br />

b - Conjugando-se este ataque aos <strong>de</strong> roteamento (RIP, Source Routing),<br />

Pedro Rezen<strong>de</strong> © 1998-2002<br />

0: B <strong>de</strong>seja serviço oferecido via TCP por A<br />

2: SYN:SNB En<strong>de</strong>reço IP = A En<strong>de</strong>reço IP = B<br />

3: Gera n• sequencial<br />

SN A .<br />

7: Se 6:ACK = SN A<br />

então reconhece B<br />

XXXII: Handshake para abertura <strong>de</strong> sessão TCP<br />

4: SYN:SN A , ACK:SN B<br />

6: Se 5 então ACK:SN A<br />

Se 7 então sessão aberta em full duplex<br />

0: X abre sessão inóqua com A ou usa sniffer para obter SN A<br />

1: Gera n• sequencial<br />

SN B ;<br />

5: Se 4:ACK = SN B então<br />

reconhece A<br />

Embuste em XXXII para falsificar handshake<br />

A oferece a B serviço <strong>de</strong><br />

acesso restrito<br />

3: Gera n• sequencial SN A +<br />

7: Se 6:ACK = SN A + então<br />

reconhece B<br />

A<br />

B recebe ataque <strong>de</strong> sobrecarga <strong>de</strong> X e pacotes TCP espúrios <strong>de</strong> A<br />

B<br />

4: SYN:SN A +, ACK:SN 3.j: SYN:SN+, j=1,2,3...<br />

5:???<br />

2: Spoof B, SYN:SN<br />

6: ACK:SN A +<br />

Se 7 então sessão aberta em half duplex<br />

Agente em X finge estar em<br />

B fazendo spoof <strong>de</strong> IP<br />

1: Gera n• sequencial SN<br />

5: Estima SN A + a partir <strong>de</strong> SN A<br />

e tempo <strong>de</strong>corrido entre 0 e 5<br />

frau<strong>de</strong>s ou espelhamento <strong>de</strong> sessões TCP completas po<strong>de</strong>m ser feitas.<br />

X<br />

63