Capítulos 5,6 - Departamento de Ciência da Computação

Capítulos 5,6 - Departamento de Ciência da Computação

Capítulos 5,6 - Departamento de Ciência da Computação

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

Criptografia e Segurança na Informática<br />

Hash usando algoritmos para cifra <strong>de</strong> bloco<br />

• Casos para a<strong>da</strong>ptação -<br />

1. Código <strong>de</strong> autenticação <strong>de</strong> mensagens (MAC): Em princípio, qualquer<br />

algoritmo criptográfico para cifra <strong>de</strong> bloco po<strong>de</strong>ria fornecer, em modo<br />

CBC ou CFB, o último bloco do criptograma como autenticação <strong>da</strong><br />

mensagem. Neste caso, existem outros tipos <strong>de</strong> ataque para frau<strong>de</strong>s.<br />

2. Função <strong>de</strong> hash: Um algoritmo criptográfico é mais vulnerável em um hash<br />

que em uma cifra. Como no hash a chave é conheci<strong>da</strong>, vários truques<br />

po<strong>de</strong>m ser usados para explorar com mais eficiência a análise diferencial, e<br />

a escolha <strong>de</strong> texto pleno não apresenta dificul<strong>da</strong><strong>de</strong>s práticas.<br />

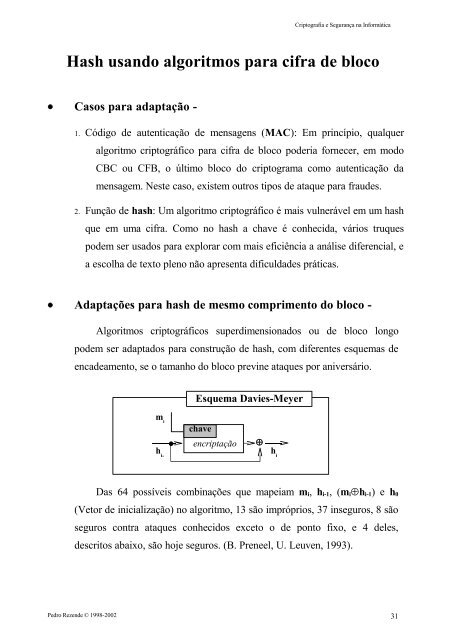

• A<strong>da</strong>ptações para hash <strong>de</strong> mesmo comprimento do bloco -<br />

Algoritmos criptográficos superdimensionados ou <strong>de</strong> bloco longo<br />

po<strong>de</strong>m ser a<strong>da</strong>ptados para construção <strong>de</strong> hash, com diferentes esquemas <strong>de</strong><br />

enca<strong>de</strong>amento, se o tamanho do bloco previne ataques por aniversário.<br />

Das 64 possíveis combinações que mapeiam mi, hi-1, (mi⊕hi-1) e h0<br />

(Vetor <strong>de</strong> inicialização) no algoritmo, 13 são impróprios, 37 inseguros, 8 são<br />

seguros contra ataques conhecidos exceto o <strong>de</strong> ponto fixo, e 4 <strong>de</strong>les,<br />

<strong>de</strong>scritos abaixo, são hoje seguros. (B. Preneel, U. Leuven, 1993).<br />

Pedro Rezen<strong>de</strong> © 1998-2002<br />

m i<br />

h i-<br />

Esquema Davies-Meyer<br />

chave<br />

encriptação<br />

⊕<br />

h i<br />

31