Kaspersky Anti-Virus 2012 - Kaspersky Lab

Kaspersky Anti-Virus 2012 - Kaspersky Lab

Kaspersky Anti-Virus 2012 - Kaspersky Lab

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

5<br />

C ONT E Ú D O<br />

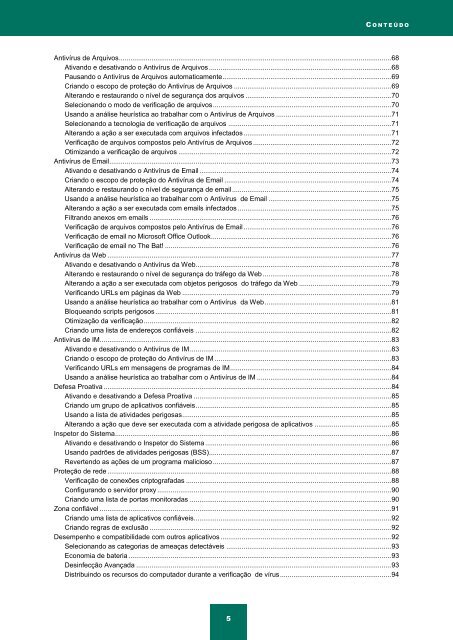

<strong>Anti</strong>vírus de Arquivos .............................................................................................................................................. 68<br />

Ativando e desativando o <strong>Anti</strong>vírus de Arquivos ............................................................................................... 68<br />

Pausando o <strong>Anti</strong>vírus de Arquivos automaticamente ........................................................................................ 69<br />

Criando o escopo de proteção do <strong>Anti</strong>vírus de Arquivos .................................................................................. 69<br />

Alterando e restaurando o nível de segurança dos arquivos ............................................................................ 70<br />

Selecionando o modo de verificação de arquivos ............................................................................................. 70<br />

Usando a análise heurística ao trabalhar com o <strong>Anti</strong>vírus de Arquivos ............................................................ 71<br />

Selecionando a tecnologia de verificação de arquivos ..................................................................................... 71<br />

Alterando a ação a ser executada com arquivos infectados ............................................................................. 71<br />

Verificação de arquivos compostos pelo <strong>Anti</strong>vírus de Arquivos ........................................................................ 72<br />

Otimizando a verificação de arquivos ............................................................................................................... 72<br />

<strong>Anti</strong>vírus de Email ................................................................................................................................................... 73<br />

Ativando e desativando o <strong>Anti</strong>vírus de Email .................................................................................................... 74<br />

Criando o escopo de proteção do <strong>Anti</strong>vírus de Email ....................................................................................... 74<br />

Alterando e restaurando o nível de segurança de email ................................................................................... 75<br />

Usando a análise heurística ao trabalhar com o <strong>Anti</strong>vírus de Email ................................................................ 75<br />

Alterando a ação a ser executada com emails infectados ................................................................................ 75<br />

Filtrando anexos em emails .............................................................................................................................. 76<br />

Verificação de arquivos compostos pelo <strong>Anti</strong>vírus de Email ............................................................................. 76<br />

Verificação de email no Microsoft Office Outlook .............................................................................................. 76<br />

Verificação de email no The Bat! ...................................................................................................................... 76<br />

<strong>Anti</strong>vírus da Web .................................................................................................................................................... 77<br />

Ativando e desativando o <strong>Anti</strong>vírus da Web...................................................................................................... 78<br />

Alterando e restaurando o nível de segurança do tráfego da Web ................................................................... 78<br />

Alterando a ação a ser executada com objetos perigosos do tráfego da Web ................................................ 79<br />

Verificando URLs em páginas da Web ............................................................................................................. 79<br />

Usando a análise heurística ao trabalhar com o <strong>Anti</strong>vírus da Web .................................................................. 81<br />

Bloqueando scripts perigosos ........................................................................................................................... 81<br />

Otimização da verificação ................................................................................................................................. 82<br />

Criando uma lista de endereços confiáveis ...................................................................................................... 82<br />

<strong>Anti</strong>vírus de IM ........................................................................................................................................................ 83<br />

Ativando e desativando o <strong>Anti</strong>vírus de IM ......................................................................................................... 83<br />

Criando o escopo de proteção do <strong>Anti</strong>vírus de IM ............................................................................................ 83<br />

Verificando URLs em mensagens de programas de IM .................................................................................... 84<br />

Usando a análise heurística ao trabalhar com o <strong>Anti</strong>vírus de IM ...................................................................... 84<br />

Defesa Proativa ...................................................................................................................................................... 84<br />

Ativando e desativando a Defesa Proativa ....................................................................................................... 85<br />

Criando um grupo de aplicativos confiáveis ...................................................................................................... 85<br />

Usando a lista de atividades perigosas ............................................................................................................. 85<br />

Alterando a ação que deve ser executada com a atividade perigosa de aplicativos ........................................ 85<br />

Inspetor do Sistema ................................................................................................................................................ 86<br />

Ativando e desativando o Inspetor do Sistema ................................................................................................. 86<br />

Usando padrões de atividades perigosas (BSS) ............................................................................................... 87<br />

Revertendo as ações de um programa malicioso ............................................................................................. 87<br />

Proteção de rede .................................................................................................................................................... 88<br />

Verificação de conexões criptografadas ........................................................................................................... 88<br />

Configurando o servidor proxy .......................................................................................................................... 90<br />

Criando uma lista de portas monitoradas ......................................................................................................... 90<br />

Zona confiável ........................................................................................................................................................ 91<br />

Criando uma lista de aplicativos confiáveis....................................................................................................... 92<br />

Criando regras de exclusão .............................................................................................................................. 92<br />

Desempenho e compatibilidade com outros aplicativos ......................................................................................... 92<br />

Selecionando as categorias de ameaças detectáveis ...................................................................................... 93<br />

Economia de bateria ......................................................................................................................................... 93<br />

Desinfecção Avançada ..................................................................................................................................... 93<br />

Distribuindo os recursos do computador durante a verificação de vírus .......................................................... 94