Användarguide - Eset

Användarguide - Eset

Användarguide - Eset

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

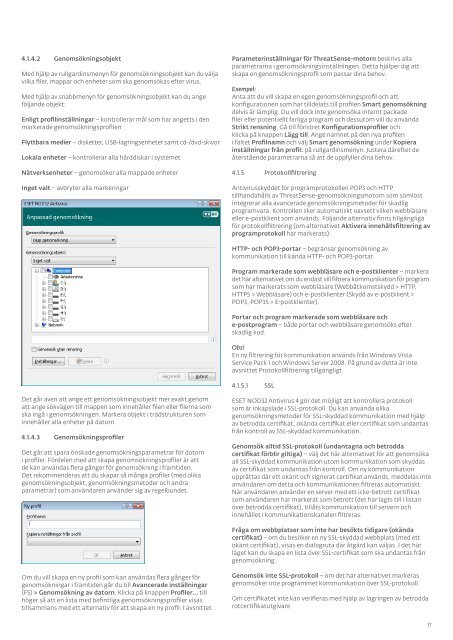

4.1.4.2 Genomsökningsobjekt<br />

Med hjälp av rullgardinsmenyn för genomsökningsobjekt kan du välja<br />

vilka filer, mappar och enheter som ska genomsökas efter virus.<br />

Med hjälp av snabbmenyn för genomsökningsobjekt kan du ange<br />

följande objekt:<br />

Enligt profilinställningar – kontrollerar mål som har angetts i den<br />

markerade genomsökningsprofilen<br />

Flyttbara medier – disketter, USB-lagringsenheter samt cd-/dvd-skivor<br />

Lokala enheter – kontrollerar alla hårddiskar i systemet<br />

Nätverksenheter – genomsöker alla mappade enheter<br />

Inget valt – avbryter alla markeringar<br />

Det går även att ange ett genomsökningsobjekt mer exakt genom<br />

att ange sökvägen till mappen som innehåller filen eller filerna som<br />

ska ingå i genomsökningen. Markera objekt i trädstrukturen som<br />

innehåller alla enheter på datorn.<br />

4.1.4.3 Genomsökningsprofiler<br />

Det går att spara önskade genomsökningsparametrar för datorn<br />

i profiler. Fördelen med att skapa genomsökningsprofiler är att<br />

de kan användas flera gånger för genomsökning i framtiden.<br />

Det rekommenderas att du skapar så många profiler (med olika<br />

genomsökningsobjekt, genomsökningsmetoder och andra<br />

parametrar) som användaren använder sig av regelbundet.<br />

Om du vill skapa en ny profil som kan användas flera gånger för<br />

genomsökningar i framtiden går du till Avancerade inställningar<br />

(F5) > Genomsökning av datorn. Klicka på knappen Profiler... till<br />

höger så att en lista med befintliga genomsökningsprofiler visas<br />

tillsammans med ett alternativ för att skapa en ny profil. I avsnittet<br />

Parameterinställningar för ThreatSense-motorn beskrivs alla<br />

parametrarna i genomsökningsinställningen. Detta hjälper dig att<br />

skapa en genomsökningsprofil som passar dina behov.<br />

Exempel:<br />

Anta att du vill skapa en egen genomsökningsprofil och att<br />

konfigurationen som har tilldelats till profilen Smart genomsökning<br />

delvis är lämplig. Du vill dock inte genomsöka internt packade<br />

filer eller potentiellt farliga program och dessutom vill du använda<br />

Strikt rensning. Gå till fönstret Konfigurationsprofiler och<br />

klicka på knappen Lägg till. Ange namnet på den nya profilen<br />

i fältet Profilnamn och välj Smart genomsökning under Kopiera<br />

inställningar från profil: på rullgardinsmenyn. Justera därefter de<br />

återstående parametrarna så att de uppfyller dina behov.<br />

4.1.5 Protokollfiltrering<br />

Antivirusskyddet för programprotokollen POP3 och HTTP<br />

tillhandahålls av ThreatSense-genomsökningsmotorn som sömlöst<br />

integrerar alla avancerade genomsökningsmetoder för skadlig<br />

programvara. Kontrollen sker automatiskt oavsett vilken webbläsare<br />

eller e-postklient som används. Följande alternativ finns tillgängliga<br />

för protokollfiltrering (om alternativet Aktivera innehållsfiltrering av<br />

programprotokoll har markerats):<br />

HTTP- och POP3-portar – begränsar genomsökning av<br />

kommunikation till kända HTTP- och POP3-portar.<br />

Program markerade som webbläsare och e-postklienter – markera<br />

det här alternativet om du endast vill filtrera kommunikation för program<br />

som har markerats som webbläsare (Webbåtkomstskydd > HTTP,<br />

HTTPS > Webbläsare) och e-postklienter (Skydd av e-postklient ><br />

POP3, POP3S > E-postklienter).<br />

Portar och program markerade som webbläsare och<br />

e-postprogram – både portar och webbläsare genomsöks efter<br />

skadlig kod.<br />

Obs!<br />

En ny filtrering för kommunikation används från Windows Vista<br />

Service Pack 1 och Windows Server 2008. På grund av detta är inte<br />

avsnittet Protokollfiltrering tillgängligt.<br />

4.1.5.1 SSL<br />

ESET NOD32 Antivirus 4 gör det möjligt att kontrollera protokoll<br />

som är inkapslade i SSL-protokoll. Du kan använda olika<br />

genomsökningsmetoder för SSL-skyddad kommunikation med hjälp<br />

av betrodda certifikat, okända certifikat eller certifikat som undantas<br />

från kontroll av SSL-skyddad kommunikation.<br />

Genomsök alltid SSL-protokoll (undantagna och betrodda<br />

certifikat förblir giltiga) – välj det här alternativet för att genomsöka<br />

all SSL-skyddad kommunikation utom kommunikation som skyddas<br />

av certifikat som undantas från kontroll. Om ny kommunikation<br />

upprättas där ett okänt och signerat certifikat används, meddelas inte<br />

användaren om detta och kommunikationen filtreras automatiskt.<br />

När användaren använder en server med ett icke-betrott certifikat<br />

som användaren har markerat som betrott (det har lagts till i listan<br />

över betrodda certifikat), tillåts kommunikation till servern och<br />

innehållet i kommunikationskanalen filtreras.<br />

Fråga om webbplatser som inte har besökts tidigare (okända<br />

certifikat) – om du besöker en ny SSL-skyddad webbplats (med ett<br />

okänt certifikat), visas en dialogruta där åtgärd kan väljas. I det här<br />

läget kan du skapa en lista över SSL-certifikat som ska undantas från<br />

genomsökning.<br />

Genomsök inte SSL-protokoll – om det här alternativet markeras<br />

genomsöker inte programmet kommunikation över SSL-protokoll.<br />

Om certifikatet inte kan verifieras med hjälp av lagringen av betrodda<br />

rotcertifikatutgivare<br />

17