Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

Ocenjivanje i posmatranje<br />

bezbednosti sa generacijskog<br />

gledišta daje novu<br />

perspektivu iz koje se veoma mnogo<br />

može zaključiti. Zapravo ovaj novi<br />

model i nova perspektiva je veoma<br />

sveta o njihovim infrastrukturama i<br />

rezultati potvrđuju da je većina bezbednosnih<br />

infrastruktura po generaciji<br />

opasno iza nivoa napada od kojih<br />

treba da zaštite. Ovo stanje stvari je<br />

zaista urgentno i zapanjujuće.<br />

2. Potreban je novi model za<br />

procenu pretnji i bezbednosti<br />

U ranim generacijama bilo je efikasno<br />

dodavati novi bezbednosni<br />

proizvod za svaki novi tip napada<br />

potrebna u IT bezbednosti, jer su stare,<br />

tradicionalne metode neuspešne.<br />

Pregled i procena IT bezbednosti kroz<br />

generacijske objektive otkriva neke<br />

vrlo impresivne, čak iznenađujuće<br />

uvide.<br />

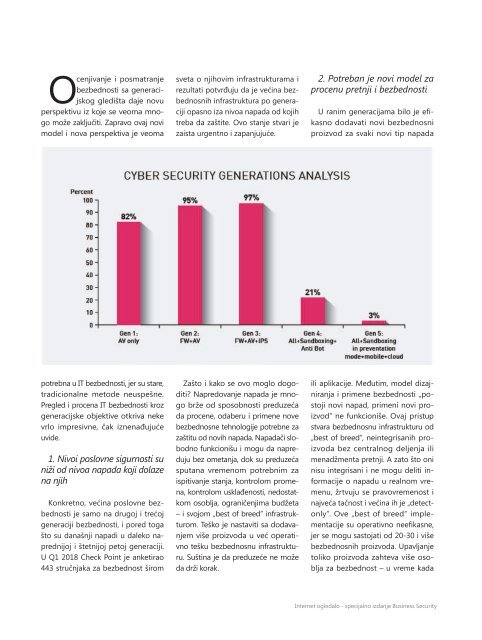

1. Nivoi poslovne sigurnosti su<br />

niži od nivoa napada koji dolaze<br />

na njih<br />

Konkretno, većina poslovne bezbednosti<br />

je samo na drugoj i trećoj<br />

generaciji bezbednosti, i pored toga<br />

što su današnji napadi u daleko naprednijoj<br />

i štetnijoj petoj generaciji.<br />

U Q1 2018 Check Point je anketirao<br />

443 stručnjaka za bezbednost širom<br />

Zašto i kako se ovo moglo dogoditi?<br />

Napredovanje napada je mnogo<br />

brže od sposobnosti preduzeća<br />

da procene, odaberu i primene nove<br />

bezbednosne tehnologije potrebne za<br />

zaštitu od novih napada. Napadači slobodno<br />

funkcionišu i mogu da napreduju<br />

bez ometanja, dok su preduzeća<br />

sputana vremenom potrebnim za<br />

ispitivanje stanja, kontrolom promena,<br />

kontrolom usklađenosti, nedostatkom<br />

osoblja, ograničenjima budžeta<br />

– i svojom „best of breed” infrastrukturom.<br />

Teško je nastaviti sa dodavanjem<br />

više proizvoda u već operativno<br />

tešku bezbednosnu infrastrukturu.<br />

Suština je da preduzeće ne može<br />

da drži korak.<br />

ili aplikacije. Međutim, model dizajniranja<br />

i primene bezbednosti „postoji<br />

novi napad, primeni novi proizvod”<br />

ne funkcioniše. Ovaj pristup<br />

stvara bezbednosnu infrastrukturu od<br />

„best of breed”, neintegrisanih proizvoda<br />

bez centralnog deljenja ili<br />

menadžmenta pretnji. A zato što oni<br />

nisu integrisani i ne mogu deliti informacije<br />

o napadu u realnom vremenu,<br />

žrtvuju se pravovremenost i<br />

najveća tačnost i većina ih je „detectonly”.<br />

Ove „best of breed“ implementacije<br />

su operativno neefikasne,<br />

jer se mogu sastojati od 20-30 i više<br />

bezbednosnih proizvoda. Upavljanje<br />

toliko proizvoda zahteva više osoblja<br />

za bezbednost – u vreme kada<br />

Internet ogledalo - specijalno izdanje Business Security